BTC/HKD+1.53%

BTC/HKD+1.53% ETH/HKD+1.49%

ETH/HKD+1.49% LTC/HKD+0.09%

LTC/HKD+0.09% ADA/HKD+1.01%

ADA/HKD+1.01% SOL/HKD+3.93%

SOL/HKD+3.93% XRP/HKD+0.79%

XRP/HKD+0.79%原文作者:九九,慢霧安全團隊

2022年6月27日,據慢霧區消息,XCarnival項目被曝出嚴重漏洞遭黑客攻擊并盜走3,087個ETH。XCarnival是一個ETH鏈上的NFT借貸項目,目前項目團隊正在修復漏洞并承諾會對受影響的用戶提供解決方案。慢霧安全團隊第一時間介入分析,并將結果分享如下:

相關信息

核心合約地址

P2Controller:

0x34ca24ddcdaf00105a3bf10ba5aae67953178b85

XNFT:

0x39360AC1239a0b98Cb8076d4135d0F72B7fd9909

xToken:

0x5417da20aC8157Dd5c07230Cfc2b226fDCFc5663

Zcash開發團隊ECC在重組中裁員近50%,解雇13名員工:5月25日消息,據官方推特,Zcash開發團隊Electric Coin Co.(ECC)今天宣布對公司進行重組,這將縮小團隊的重點并將一些Zcash支持功能轉移到更廣泛的社區,以提高Zcash發展的彈性和可持續性。

ECC表示,該公司在這次重組中解雇13名員工,約是其團隊的一半。在接下來的幾周內,ECC將發布修訂后的路線圖,重點是賦予ZEC持有者權力并賦予他們發言權。[2023/5/25 10:38:52]

攻擊者EOA地址

0xb7cbb4d43f1e08327a90b32a8417688c9d0b800a

攻擊合約地址

0xf70F691D30ce23786cfb3a1522CFD76D159AcA8d

Further Ventures推出兩億美元專注于數字資產和金融科技等領域的新基金:9月28日消息,風險投資公司Further Ventures宣布推出一支2億美元的新基金,將專注于投資數字資產、金融科技和供應鏈三大領域里的初創公司,在數字資產方面,該基金將重點關注數字資產支付產品、區塊鏈資產托管和安全解決方案、市場、錢包和其他機構級基礎設施,并在種子輪和A輪環節進行投資。(gulfbusiness)[2022/9/28 5:57:05]

0x234e4B5FeC50646D1D4868331F29368fa9286238

0x7B5A2F7cd1cc4eEf1a75d473e1210509C55265d8

0xc45876C90530cF0EE936c93FDc8991534F8A6962

漏洞核心點分析

美國財政部制裁與俄羅斯準軍事組織相關的加密貨幣地址:金色財經報道,美國財政部周四在其制裁黑名單上增加了五個加密貨幣地址,都與一個被稱為“Task Force Rusich”的俄羅斯實體有關。Telegram的記錄顯示,至少有四個地址與一個軍事硬件眾籌活動有關,目的是幫助親俄部隊。(CoinDesk)[2022/9/16 6:59:45]

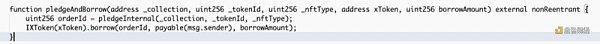

1.攻擊者通過XNFT合約中的pledgeAndBorrow函數來進行抵押NFT并借出xToken。

在pledgeInternal函數中轉入NFT并生成訂單:

美股持續走低,納指跌幅擴大至2%:金色財經報道,行情顯示,美股持續走低,納指跌幅擴大至2%,英偉達跌超4%,奈飛、特斯拉跌超3%,亞馬遜跌超2%,蘋果、微軟、谷歌均跌超1%。[2022/8/20 12:37:00]

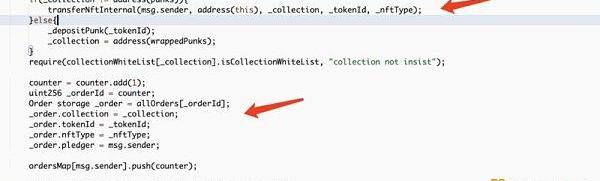

2.接著調用withdrawNFT函數提取出質押的NFT,其中首先判斷該訂單是否被清算狀態,如果不是則判斷該訂單的狀態是否為NFT還未被提取且借款金額為0,如果通過即可提取抵押的NFT。

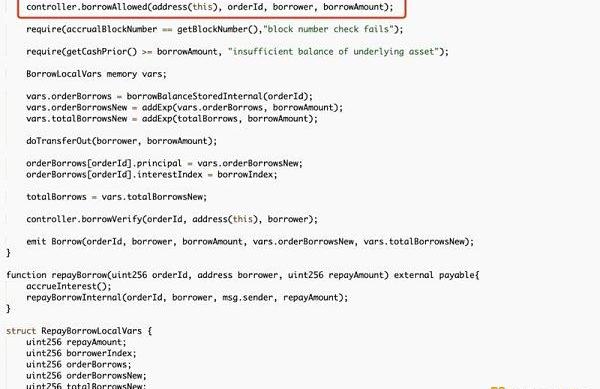

3.以上為攻擊前生成訂單的準備操作,接著攻擊者開始利用生成的訂單直接調用xToken合約中的borrow函數進行借款。

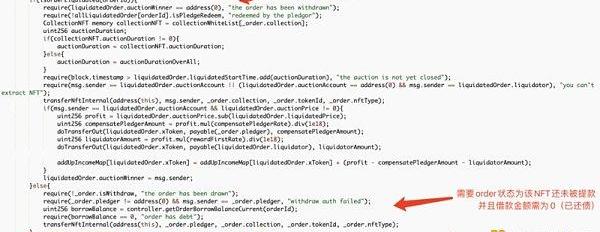

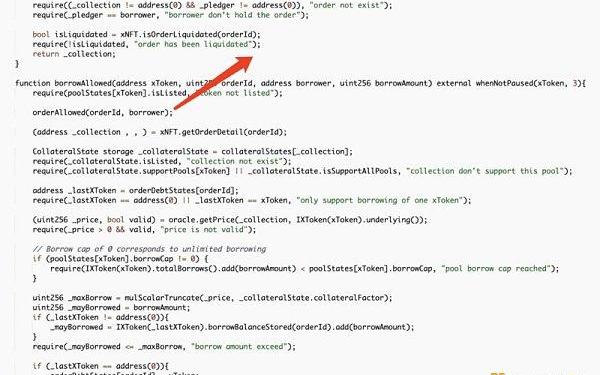

在borrowInternal函數中,會外部調用controller合約中的borrowAllowed函數來判斷是否可以借款。

可以看到在borrowAllowed函數會調用orderAllowed函數進行訂單相關信息的判斷,但是在這兩個函數中均沒有進行_order.isWithdraw狀態的判斷。因此攻擊者可以利用之前生成的訂單來調用XToken的borrow函數來借款,而因為抵押的NFT在之前已經被提出,故攻擊者可以不用還款來實現獲利。

攻擊交易分析

此處僅展示其中一筆攻擊交易的細節,其余攻擊交易的手法均一致,不再贅述。

攻擊前準備——生成訂單的交易:

0x61a6a8936afab47a3f2750e1ea40ac63430a01dd4f53a933e1c25e737dd32b2f

1.首先攻擊者將NFT轉入攻擊合約并進行授權,接著調用xNFT合約中的pledgeAndBorrow函數在進行抵押NFT生成訂單并借款的操作,此處需要注意一點是該函數可以控制傳入的xToken,攻擊者傳入了自己構造的xToken合約地址,并且讓借款數量為0,目的是為了滿足后續能成功提出NFT時的不被清算且負債為0的條件。

2.攻擊者緊接著調用withdrawNFT函數來進行提取抵押的NFT:

正式攻擊交易:

0x51cbfd46f21afb44da4fa971f220bd28a14530e1d5da5009cfbdfee012e57e35

攻擊者調用xToken合約的borrow函數,傳入之前生成的訂單的orderID,重復了該操作22次,而因為NFT在準備階段已經提走,估計無需還款以此來獲利。

總結

本次漏洞的核心在于借款的時候,沒有進行訂單中NFT是否被提走的狀態的判斷,導致攻擊者可以在把NFT提走之后再利用之前生成的訂單來借款而無需還款,以此來獲利。針對此類漏洞,慢霧安全團隊建議在進行借款操作時應做好訂單狀態中是否已經提走抵押品的判斷,避免再次出現此類問題。

來源:金色財經

作者:華爾街見聞 作為網景、早期SaaS公司Opsware的創始人,馬克·安德森憑借敏銳的行業嗅覺被譽為“硅谷預言家”.

1900/1/1 0:00:001.透過30+鏈上巨鯨數據翻看以太坊“歷史”本文以加密資產以太坊為例,對當前以太坊鏈上Top100的巨鯨地址進行整理,篩選出其中30+持倉均在15萬ETH的巨鯨們,試圖通過分析它們的關系.

1900/1/1 0:00:00原文:Chainalysis去中心化自治組織(DAO)是Web3的主要內容。基于互聯網和區塊鏈的DAO旨在為企業、項目和社區提供一種新的、民主化的管理結構,其中任何成員都可以通過購買項目來對組織.

1900/1/1 0:00:00DeFi起步于2018年,蟄伏一年之后在2019年嶄露頭角,成為公認的DeFi元年。隨后,鏈上流動性的急劇增長讓2020年成為DeFiSummer,自此DeFi開啟爆發式增長.

1900/1/1 0:00:00前不久,Web3.0又開始有了討論的熱度,大佬們通過自媒體文章隔空喊話,激烈論辯:《Web3革命:逃離、信仰、大遷徙》、《Web3.0與中國無關》、《Web3.0在中國有機會嗎?》......所.

1900/1/1 0:00:00項目介紹:KLAYDICEKLAYDICE是一個基于Klaytn的DICE&Earn項目。DICE是各種KLAYDICE游戲生態系統中的主要貨幣.

1900/1/1 0:00:00