BTC/HKD-0.03%

BTC/HKD-0.03% ETH/HKD+0.22%

ETH/HKD+0.22% LTC/HKD+0.38%

LTC/HKD+0.38% ADA/HKD+2.03%

ADA/HKD+2.03% SOL/HKD+1.34%

SOL/HKD+1.34% XRP/HKD+2.17%

XRP/HKD+2.17%一、事件概覽

美國東部標準時間5月12日上午9:44分,鏈必安-區塊鏈安全態勢感知平臺(Beosin-Eagle Eye)監測顯示,DeFi質押和流動性策略平臺xToken遭到攻擊,xBNTa Bancor池以及xSNXa Balancer池立即被耗盡。據統計,此次xToken被黑事件造成約2500萬美元的損失。

盡管在事件后,xToken團隊第一時間發布聲明,并針對被黑原因以及后續補救措施,作出積極回應;但成都鏈安·安全團隊認為此次xToken被黑事件具備相當程度的典型性,涉及到閃電貸攻擊、價格操控等黑客常用攻擊套路,因此立即介入分析,將xToken被黑事件的攻擊流程進行梳理,希望以此為鑒,為廣大DeFi項目方敲響警鐘。

BXH再次遭受閃電貸攻擊,攻擊者獲利31794 USDT:9月29日消息,據Supremacy安全團隊監測,2022年9月28日,BXH在上次攻擊后更新的TokenStakingPoolDelegate合約再次遭受閃電貸攻擊,合約損失40085 USDT,攻擊者還完閃電貸手續費后獲利31794 USDT。

經過分析,本次攻擊是由合約的getITokenBonusAmount函數中使用getReserves()獲取瞬時報價造成,使得攻擊者可以通過操縱報價完成獲利。[2022/9/29 22:39:58]

DeFi項目array finance疑似遭到閃電貸攻擊:PeckShield發推稱,DeFi項目array finance疑似遭到閃電貸攻擊。目前,項目方尚未回應。[2021/7/18 1:00:54]

二、事件分析

在本次被黑事件中,攻擊者共計在同一筆交易中利用了兩個典型攻擊套路。

其一,黑客利用了閃電貸操作DEX中SNX的價格,進而影響了xSNX中的鑄幣,旨在達到套利的目的;

其二,黑客利用了xBNT合約中的錯誤的權限配置,傳入預期外的路徑地址,從而達到利用空氣幣完成獲利的目的。

“Value DeFi遭閃電貸攻擊”系該協議中基于AMM的預言機bug導致:據PeckShield分析,“Value DeFi遭閃電貸攻擊”是由于該協議中基于AMM的oracle(即Curve)中的一個bug。攻擊步驟如下:

1.黑客從Aave進行了8萬枚ETH的閃電貸;

2.在UniswapV2用WETH兌換了1.16億枚DAI;

3.在UniswapV2將從Aave獲得的8萬枚ETH兌換成3100萬USDT;

4.將2500萬枚DAI存入Vault DeFi,鑄造2490萬枚pooltoken(給攻擊者),以及2495.6萬枚新3crv(由Vault DeFi托管);

5.在Curve將9000萬枚DAI兌換為9028.5萬枚USDC;

6.在Curve將3100萬枚USDT兌換為1733萬枚USDC;

7.銷毀2490萬枚鑄造的池代幣,以贖回3308.9萬枚3crv代幣,而不是24.956萬枚(喂價被操縱)。

8.在Curve將1733萬枚USDC兌換回3094萬枚USDT;

9.在Curve將9028.5萬枚USDC兌換回9092.7萬枚DAI;

10.通過銷毀33.089萬枚3crv來贖回3311萬枚DAI,從3pool中清除流動性。[2020/11/15 20:52:13]

bZx將推出Fulcrum 2.0 包含閃電貸功能:8月27日,去中心化借貸平臺bZx官方宣布,將發布新升級的產品Fulcrum 2.0,主要用于代幣化借貸和保證金交易。同時,Fulcrum 2.0具有閃電貸(Flash Loan)功能。[2020/8/27]

接下來,我們一起來還原一下黑客是如何利用“閃電貸攻擊?+ 錯誤權限配置”,完成了整個攻擊流程的。

?? ?準備工作

1、攻擊者首先利用閃電貸借出大量資金;

2、分別利用Aave的借貸功能和Sushiswap的DEX等功能,以獲取大量的SNX代幣;

3、再在Uniswap大量拋售SNX,進而擾亂SNX在Uniswap的價格;

?? ?攻擊開始

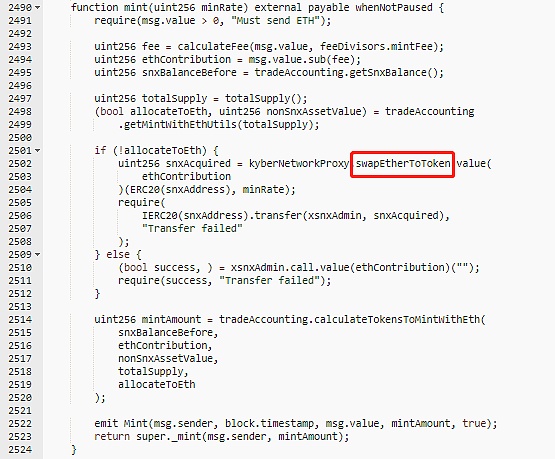

4、使用少量的ETH獲得大量的xSNX;

原理解釋:

此次攻擊者利用了xSNX合約支持ETH和SNX進行兌換xSNX的機制。具體而言,當用戶傳入ETH后,合約會將用戶的ETH通過Uniswap兌換為等值的SNX之后再進行xSNX的兌換。由于攻擊者在“準備工作”中的1~3的操作,此時Uniswap中的ETH對SNX的價格是被操縱的,這就使得少量的ETH能夠兌換大量的SNX,進而再兌換大量的xSNX。

?? ?攻擊收尾

5、攻擊者在Bancor中售賣獲利,由于Bancor中的價格并未受到影響,因此價格彼時仍然是正常的。此時攻擊者得以套利,之后歸還閃電貸;

?? ?第二次攻擊開始

6、再利用獲得的利潤來兌換大量的xBNT。

此次攻擊者利用了xBNT合約支持ETH鑄幣xBNT的功能,合約會將ETH在Bancor中轉化為BNT后進行鑄造xBNT,但需要注意的是,此鑄造函數可以指定兌換路徑,即不需要兌換成BNT也可進行鑄造,這就使得攻擊者能夠任意指定兌換代幣的地址。

三、事件復盤

在xToken團隊的官方回應中,表達了對此次被黑事件造成的資產損失深感遺憾,并提到在未來即將推出的產品中會引入一項安全功能,以防止此類攻擊。但遺憾的是,由于尚未在整個產品系列中引入這一安全功能,由此導致2500萬美元資金損失。

針對xToken被黑事件,成都鏈安·安全團隊在此提醒,隨著各大DeFi項目的不斷發展,整個DeFi世界將越來越多變,新型項目往往會與之前的DeFi項目在各個方面進行交互,如上文提及的Aave和DEX等等。因此,在開發新型DeFi項目之時,不光需要注意自身邏輯的安全與穩定,還要考慮到自身邏輯與利用到的基礎DeFi項目的整體邏輯是否合理。

同時,我們建議,各大DeFi項目方也需要積極與第三方安全公司構建聯動機制,通過開展安全合作、建立安全防護機制,做好項目的前置預防工作與日常防護工作,時刻樹牢安全意識。

Tags:SNXEFIDEFIDEFASNXpinetworkdefi幣最新消息PINETWORKDEFIPi Network DeFi

背景介紹 以太坊擴容在社區中的討論如火如荼,多個解決方案正在加緊開發,并有望在今年全部上線主網.

1900/1/1 0:00:00以太坊上存在著不同的交易類型,比如,將ETH發送到某個地址,部署合約等等。在柏林網絡升級之前,以太坊上就有四種不同的交易類型:?帶接收地址的常規交易,數據域等;?沒有目的地址的合約部署交易,數據.

1900/1/1 0:00:00據合約帝數據顯示,最近24小時BTC全網合約成交量中開多比例為50.92%,開空比例為49.08%.

1900/1/1 0:00:00哈希鎖定,全稱哈希時間鎖定合約(Hash TimeLock Contract),是閃電網絡中提出的一種新的技術實現形式.

1900/1/1 0:00:00通過此博客文章,目的是正式披露以太坊平臺所面臨的一個嚴重威脅。在以太坊柏林硬分叉之前,這個威脅是切實存在的。讓我們從以太坊和狀態的背景知識開始.

1900/1/1 0:00:00近段時間,比特幣再次走出瘋漲之后又暴跌的“過山車”行情。在價格頻繁暴漲暴跌,反映投機炒作異常狂熱之余,圍繞虛擬貨幣展開的違法犯罪活動亦不斷被曝光,促使各方進一步審視對虛擬貨幣的監管問題.

1900/1/1 0:00:00