BTC/HKD-0.41%

BTC/HKD-0.41% ETH/HKD-2.32%

ETH/HKD-2.32% LTC/HKD-2.42%

LTC/HKD-2.42% ADA/HKD-0.27%

ADA/HKD-0.27% SOL/HKD-1.84%

SOL/HKD-1.84% XRP/HKD-2.1%

XRP/HKD-2.1%2023年4月26日,據Beosin-EagleEye態勢感知平臺消息,MerlinDex發生安全事件,USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。據了解,MerlinDex是一個去中心化交易所,關于本次安全事件,Beosin安全團隊第一時間對事件進行了分析,結果如下。事件相關信息

我們以其中一筆交易為例進行分析攻擊交易0xf21bedfb0e40bc4e98fd89d6b2bdaf82f0c452039452ca71f2cac9d8fea29ab2攻擊者地址0xc0D6987d10430292A3ca994dd7A31E461eb281820x2744d62a1e9ab975f4d77fe52e16206464ea79b7被攻擊合約0x82cf66e9a45Df1CD3837cF623F7E73C1Ae6DFf1e攻擊流程

Beosin:穩定幣協議Steadifi遭到攻擊損失約114萬美元:金色財經報道,據Beosin EagleEye監測發現,穩定幣協議Steadifi遭到攻擊,攻擊者獲取了協議部署錢包的控制權。攻擊者已將所有金庫(借貸和策略)投資組合的所有權轉移至自己控制的錢包(0x9cf71F2ff126B9743319B60d2D873F0E508810dc),目前,攻擊者已在Arbitrum和Avalanche上耗盡了所有可借出資金,并通過跨鏈橋將資產兌換成以太幣轉移到以太坊主網,被盜資金約1,140,000美元。

Steadifi正與攻擊者進行談判,提供10%的賞金以換回剩余90%的被盜資產。[2023/8/8 21:31:18]

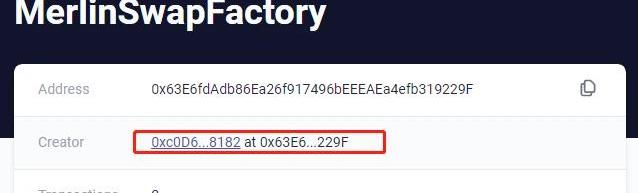

1.第一步,池子創建者(0xc0D6987d10430292A3ca994dd7A31E461eb28182)創建了工廠合約,在初始化時Feeto地址已經被設為(0xc0D6987d10430292A3ca994dd7A31E461eb28182)。

Beosin:Ankr Staking遭遇私鑰泄露,目前Wombat池子被掏空:12月2日消息,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,由于Ankr Staking: aBNBc Token項目遭受私鑰泄露攻擊,導致增發了大量的aBNBc,從而影響了pair(0x272c...880)中的WBNB和aBNBc的價格,而Wombat項目的WBNB和aBNBc兌換率約為1:1,導致存在套利空間。目前套利地址(0x20a..76f)共獲利約200萬美元,Beosin Trace將持續對被盜資金進行監控。[2022/12/2 21:17:42]

Beosin:黑地址FTX Accounts Drainer已對大額資產進行兌換轉移跨鏈等操作:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,截止2022年11月15日,黑地址FTX Accounts Drainer(0x59AB...32b)已對大額資產進行兌換轉移跨鏈等操作。

目前大部分資金位于賬戶FTX Accounts Drainer的ETH平臺,約228,523 個ETH($288,934,108)和8,184 個PAXG($14,395,174)。BSC平臺約108,454 個BNB($29,962,644) 和1,685,309 個DAI($1,686,562) 。

其他部分資金位于ETH上的FTX Accounts Drainer 2賬戶上,約1999.4 個PAXG($3,516,404),FTX Accounts Drainer 3賬戶上約499 個PAXG($878,114),FTX Accounts Drainer 4賬戶上約499 個PAXG($878,114),其它鏈上的資產目前尚無異動,Beosin Trace將持續對黑地址異動進行監控。[2022/11/16 13:09:37]

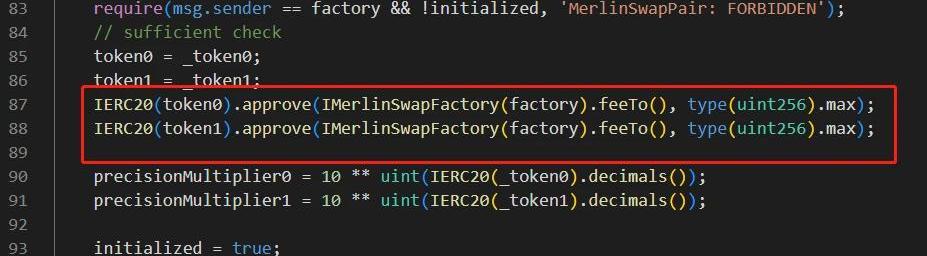

2.攻擊者通過工廠合約部署USDC-WETH池子,池子初始化時便將池子中的USDC和WETH最大化授權給了合約工廠的Feeto地址,可以看到這存在明顯的中心化風險。

分析 | Beosin預警:某游戲合約正遭受薅羊毛攻擊:Beosin(成都鏈安)預警:今天下午3:04分開始,根據成都鏈安區塊鏈安全態勢感知系統Beosin-Eagle Eye檢測發現,黑客正對poker****合約進行薅羊毛攻擊。經過成都鏈安技術團隊分析,黑客賬戶部署攻擊合約,通過大量的onerror通知,在onerror內預計算開獎結果的方式,持續使大量子賬號中獎,每個賬號都會獲得0.05EOS并將獎勵轉給攻擊者主賬號。成都鏈安提醒各項目方提高警惕,加強安全防范措施,必要時聯系安全公司進行安全服務,避免不必要的資產損失。[2019/5/23]

3.于是在有了最大授權的情況下,攻擊者轉走了該池子中的所有代幣。

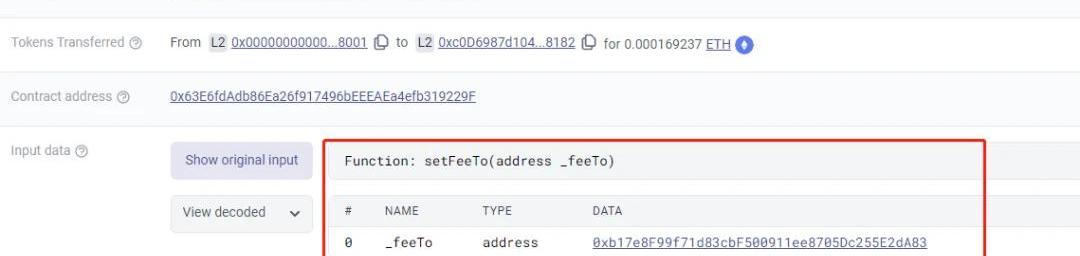

4.值得注意的是,在攻擊發生之前,工廠合約的Owner和Feeto地址曾有過改動,但這一步并不是攻擊所必須的,猜測可能是攻擊者為了迷惑他人所做的操作。

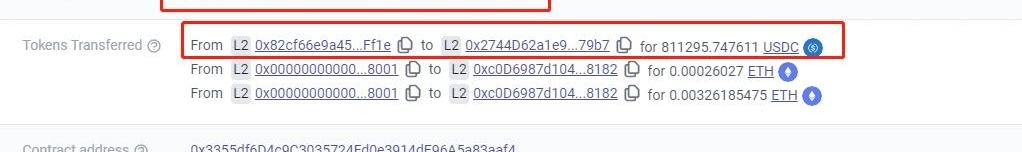

最后可以看到USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。漏洞分析

Beosin安全團隊分析本次攻擊主要利用了pair合約的中心化問題,在初始化時最大化授權了工廠合約中的Feeto地址,而導致池子中的資金隨時可能被初始化時設定的Feeto地址提取走。資金追蹤

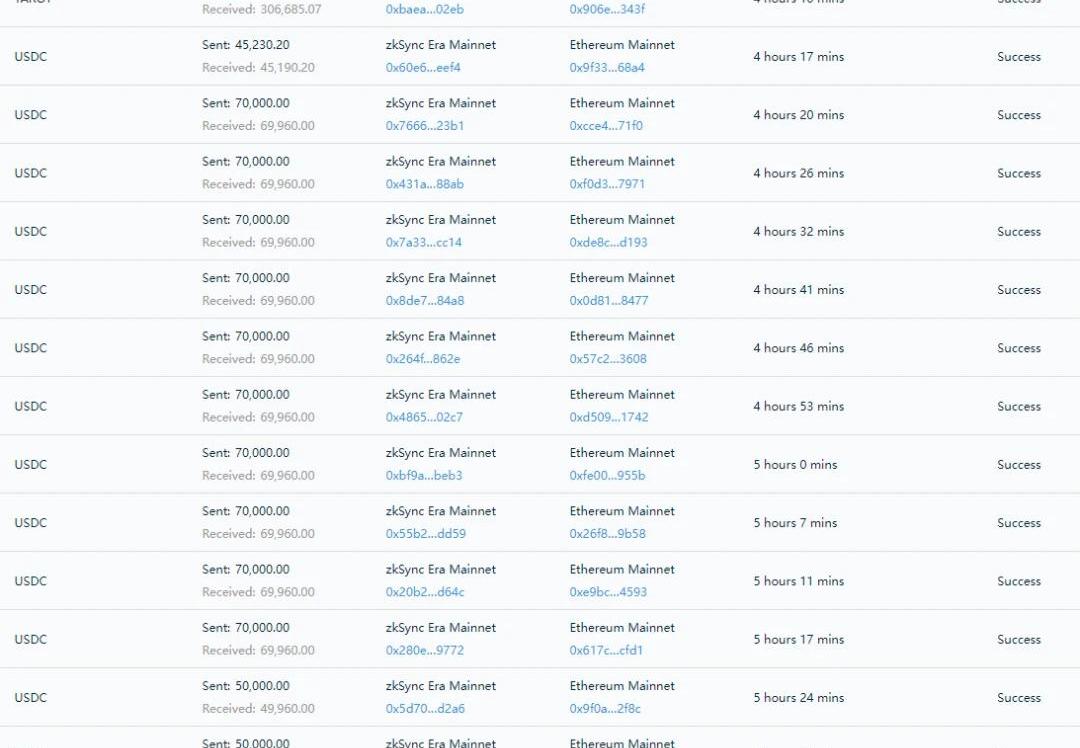

攻擊者調用了transferFrom函數從池子轉出了811K的USDC給攻擊者地址1。攻擊者地址2從token1合約提取了435.2的eth,通過Anyswap跨鏈后轉到以太坊地址和地址上,共獲利約180萬美元。截止發文時,BeosinKYT反洗錢分析平臺發現目前被盜資金仍存放在上述攻擊者的兩個以太坊主網地址上,Beosin安全團隊將持續對被盜資金進行監追蹤。

總結

針對本次事件,Beosin安全團隊建議,項目方應該使用多簽錢包或DAO治理來管理具有重要權限的地址,用戶在進行項目交互時也要多多了解此項目是否涉及風險。

近日,由前Facebook開發人員設計的Layer1SUI即將公開發售代幣,明星公鏈發售代幣自然吸引了市場和行業的高度關注.

1900/1/1 0:00:00似乎有一種普遍的誤解,認為以太坊只能通過L2進行擴展。我可能會因此而受到一些指責,因為我寫了太多關于L2Rollup的文章,而沒有足夠地覆蓋L1擴展路線圖,為此我道歉——在這里,我試圖糾正這個錯.

1900/1/1 0:00:001.前言 近期,隨著BUSD停止發行和USDC脫錨事件,以及Binance上線LQTY,去中心化穩定幣以及Liquity又一次成為了市場熱點.

1900/1/1 0:00:00“鏈上監控到一個地址,買了250美元的PEPE,剛才變成180萬美元了”,“前幾天我領了給ARB空投地址空投的代幣AIGOGE,沒有賣,剛才看單個地址領的幣可以賣500美元了.

1900/1/1 0:00:00Flashbots發布了Mev-Share,標志著這一賽道走入新紀元。MEV收入預計在牛市中將貢獻不少于70%的ETHStaking收入,這或許是下一個LSD級別的賽道.

1900/1/1 0:00:00世界領先的數字賽車媒體網絡Veloce正在Web3的世界,推出其新的區塊鏈實用程序和治理代幣VEXT.

1900/1/1 0:00:00