BTC/HKD+0.69%

BTC/HKD+0.69% ETH/HKD+0.19%

ETH/HKD+0.19% LTC/HKD+0.87%

LTC/HKD+0.87% ADA/HKD-0.74%

ADA/HKD-0.74% SOL/HKD+2.01%

SOL/HKD+2.01% XRP/HKD-0.49%

XRP/HKD-0.49%

黑客今年從加密應用程序中竊取了20多億美元。國慶期間,行業又經歷了TokenPocket閃兌服務商被盜和BNBChain跨鏈橋BSCTokenHub遭攻擊的加密盜竊事件。隨著加密生態系統的發展,安全攻防戰只會越演越烈。因此,本文將:提出加密安全事件的分類法;列舉出迄今為止讓黑客最賺錢的攻擊手段;回顧當前用于防止黑客攻擊的工具的優缺點;討論加密安全的未來。黑客類型

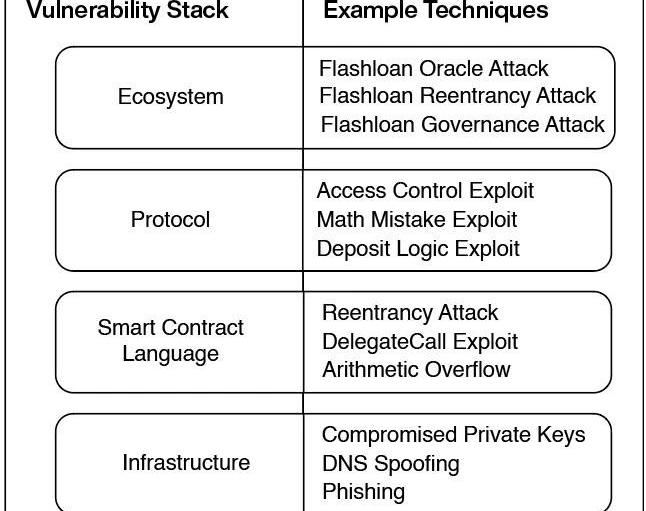

加密應用生態系統由互操作協議組成,由智能合約支持,依賴于鏈和互聯網的底層基礎設施。此堆棧的每一層都有其獨有的漏洞。我們可以根據利用的堆棧層和使用的方法對加密黑客進行分類。

攻擊基礎設施

對基礎設施層的攻擊利用了加密應用程序的底層系統中的弱點:依賴用于達成共識的區塊鏈、用于前端的互聯網服務和用于私鑰管理的工具。攻擊智能合約語言

這一層的黑客利用了智能合約語言的弱點和漏洞,例如可重入性和實現委托調用的危險,這些可以通過遵循安全規范來規避。攻擊協議邏輯

Harmony:將在兩周內與社區討論Horizo??n黑客事件的恢復計劃:7月15日消息,Harmony官方推特表示,將在兩周內與社區討論恢復計劃的細節,該計劃涉及14種資產中大約5萬個錢包,總計9760萬美元,由社區投票決定最終結果。據此前報道,公鏈項目Harmony跨鏈橋Horizo??n宣布遭受黑客攻擊,損失約1億美元。[2022/7/15 2:15:19]

這類攻擊利用單個應用程序業務邏輯中的錯誤。如果黑客發現了一個錯誤,他們可以利用這個錯誤觸發應用程序開發者沒有預料到的行為。例如,如果一個新的DEX在決定用戶從交易中獲得多少錢的數學方程中出現了錯誤,那么這個錯誤就可以被利用,使用戶從交易中獲得比本應可能獲得的更多的錢。協議邏輯級攻擊還可以利用用于控制應用程序參數的治理系統。攻擊生態系統

許多知名的加密黑客利用了多個應用程序之間的交互。最常見的是黑客利用一個協議中的邏輯錯誤,利用從另一個協議借來的資金來擴大攻擊規模。通常,用于生態系統攻擊的資金是通過閃電貸借來的。在執行閃電貸時,你可以從Aave和dYdX等協議的流動性池中借到你想要的金額。數據分析

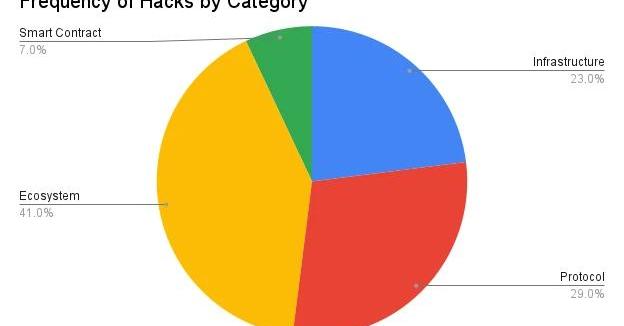

我收集了2020年以來100起規模最大的加密貨幣黑客攻擊的數據集,被盜資金總計50億美元。生態系統受到的攻擊最為頻繁。他們占41%。

安全公司:年度最大DeFi黑客事件Poly Network遭受攻擊源頭已找到:對于跨鏈互操作協議Poly Network遭受攻擊事件,成都鏈安技術團隊經過深度分析已找到攻擊的源頭。該筆交易對應的跨鏈交易由本體鏈上f771ba開頭的這筆交易發出,并定位到本體鏈上AM2W2L開頭的攻擊者地址。攻擊者在ONT鏈上進行攻擊嘗試發現有效后,通過這筆f771ba開頭的地址交易批量向多個鏈發起更改Keeper的跨鏈消息,然后BSC鏈的relayer 0xa0872c79開頭地址率先處理了該筆跨鏈交易,并將keeper設置為攻擊者指定的以0xa87開頭的地址。

接著Ethereum、Polygon兩條鏈上攻擊者重放了BSC鏈的 relayer所使用的有效簽名。Keeper地址更改為自己的地址后,攻擊者使用自己可控的Keeper發起了提幣交易,轉移了跨鏈池中的資產。此處攻擊成功表明PolyNetwork在對跨鏈交易事件的驗證存在缺陷,導致了惡意的跨鏈消息被接收并在對應的鏈上進行了跨鏈消息所指定的操作。[2021/8/11 1:49:10]

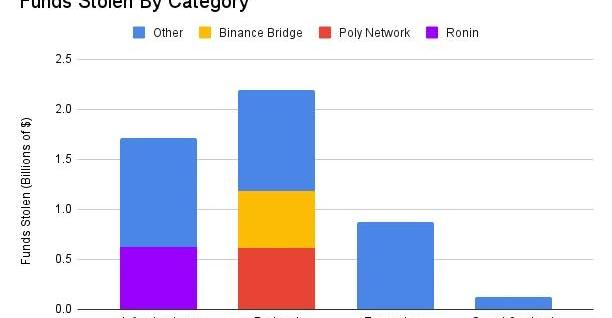

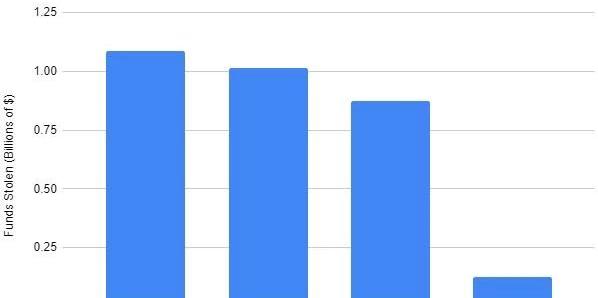

協議邏輯漏洞導致了最多的金錢損失。金額最大的三個攻擊:Ronin跨鏈橋攻擊,PolyNetwork攻擊和BSC跨鏈橋攻擊。

以太坊2017年黑客事件相關地址已轉移300枚ETH:據The Block 1月1日消息,一個與以太坊2017黑客事件有關的地址開始轉移ETH。2017年一名黑客利用了其multi-sig軟件錢包的漏洞,使Parity(以太坊客戶端開發公司)損失了超過15萬ETH(在被黑客攻擊時大約3000萬美元)。而在當時,這是針對以太坊的第二大攻擊。隨后,黑客將7萬個ETH平均分配到7個錢包中,其中一個錢包于2020年12月27日開始將大約300個ETH轉換為renBTC。0x4de76b3dfd38292ba71cf2465ca3a1d526dcb567地址目前仍然持有9229枚ETH,且自12月27日以來未發生任何轉移。與Parity攻擊相關的其他地址都沒有轉移其ETH。[2021/1/2 16:15:33]

如果排除前三大攻擊,則針對基礎設施的被盜案件是損失資金最多的類別。

黑客是如何下手的?

Coincheck黑客事件已經約有半數被洗:Coincheck黑客事件之后,被盜總數約580億日元的NEM目前已約有半數以上被交換成為其他加密貨幣。2月7日,監視盜竊嫌疑人賬戶的白色黑客Cheena注意到,有少量NEM被匯向其他的不特定賬戶,同時發現嫌疑人在暗網(dark web)開設了自己的交易所,并以低于市場價15%的價格來吸引顧客購買。但是結算時用的加密貨幣不僅僅是NEM,也包括了比特幣以及其他加密貨幣,清晰顯示了這是“洗錢”行為。白色黑客表示盡管追蹤很困難,但還是會堅持下去。[2018/3/19]

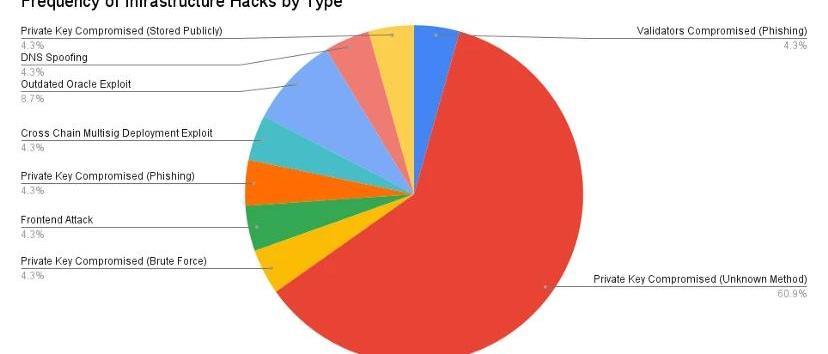

基礎設施

在61%的基礎設施漏洞中,私鑰是通過未知的方式泄露的。黑客可能通過網絡釣魚郵件和虛假招聘廣告等社會攻擊獲得這些私鑰。

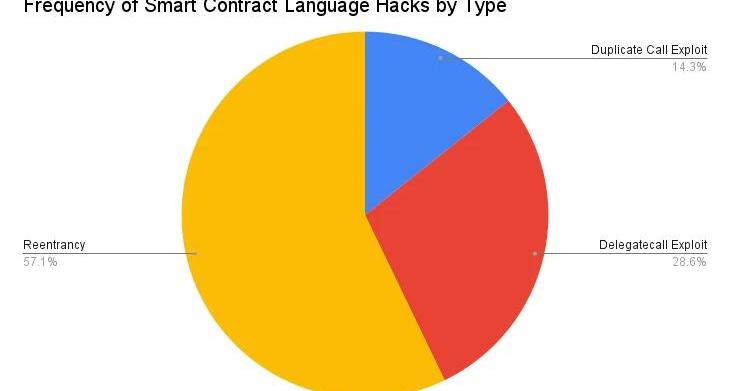

智能合約語言

可重入性攻擊是智能合約語言級別上最熱門的攻擊類型。在可重入攻擊中,易受攻擊的智能合約中的函數調用惡意合約上的一個函數。或者,當易受攻擊的合約向惡意的合約發送代幣時,可以觸發惡意合約中的函數。然后,在合約更新其余額之前,惡意函數在遞歸循環中回調易受攻擊的函數。例如,在SirenProtocol黑客攻擊中,提取質押品代幣的函數很容易被重入,并被反復調用,直到所有質押品耗盡。

意大利Bitgrail交易所被嚴重懷疑主導黑客事件騙局: 據newsbtc新聞報道,意大利加密貨幣交易所Bitgrail聲稱上周有1,700萬用戶擁有的Nano Tokens價值共約1.95億美元遭到黑客攻擊,但批評者稱其為“exit scam”騙局。Bitgrail自??己制造的可疑舉動產生了傳言,導致Nano的價格下降20%。對此,納米團隊在社交媒體發布推文稱:我們現在有足夠的理由相信Firano在很長一段時間內誤導了Nano核心團隊和社區關于BitGrail交易所的償付能力。[2018/2/12]

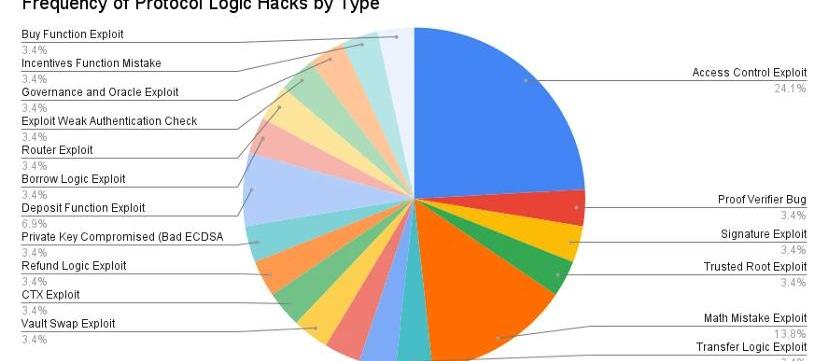

協議邏輯

協議層上的大多數漏洞都是特定應用程序獨有的,因為每個應用程序都有唯一的邏輯。訪問控制錯誤是樣本組中最常見的重復出現的問題。例如,在PolyNetwork黑客事件中,“EthCrossChainManager”合約有一個任何人都可以調用的功能來執行跨鏈交易。注意:有很多情況下,多個協議使用相同的技術會被黑客攻擊,因為團隊分叉了一個有漏洞的代碼庫。例如,許多Compound分叉,如CREAM、HundredFinance和VoltageFinance都成為了重入性攻擊的受害者,因為Compound的代碼在允許交互之前無需檢查交互的效果。這對Compound來說很有效,因為他們審查了他們支持的每個新代幣的漏洞,但制作分叉的團隊并沒有這么做。

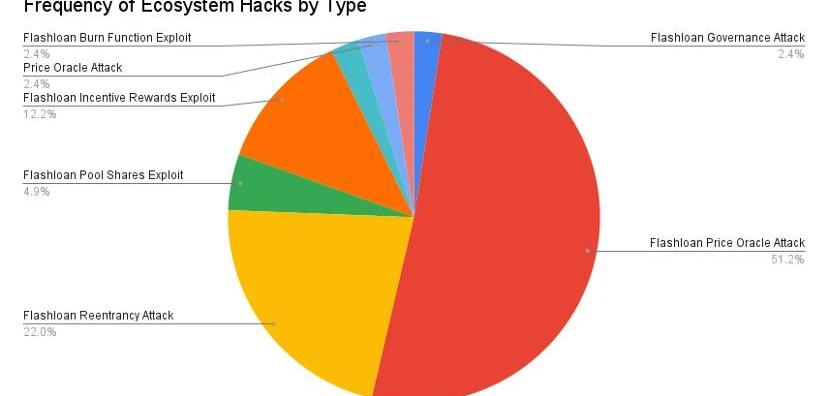

生態系統

98%的生態系統攻擊中都使用了閃電貸。閃電貸攻擊通常遵循以下公式:使用貸款進行大規模交易,推高貸款協議用作喂價的AMM上的代幣價格。然后,在同一筆交易中,使用膨脹的代幣作為質押品,獲得遠高于其真實價值的貸款。

黑客在哪里下手?

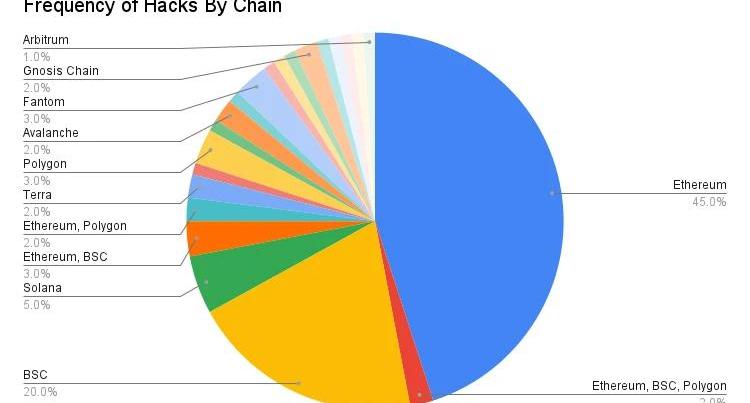

根據失竊的合約或錢包所在的鏈對數據集進行分析。以太坊的黑客數量最多,占樣本組的45%。幣安智能鏈以20%的份額位居第二。造成這種情況的因素有很多:以太坊和BSC擁有最高的TVL,所以對這些鏈上的黑客來說,獎勵的規模更大。大多數加密貨幣開發人員都知道Solidity,這是以太坊和BSC上的智能合約語言,而且有更復雜的工具支持該語言。

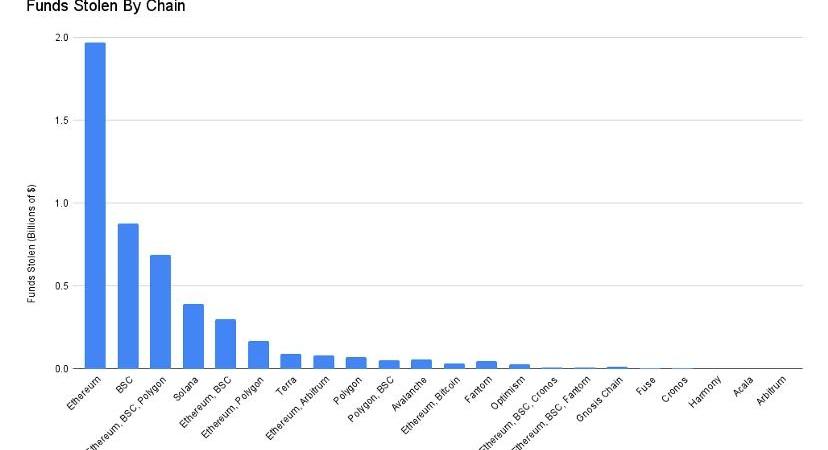

以太坊的被盜資金最多。BSC位居第二。

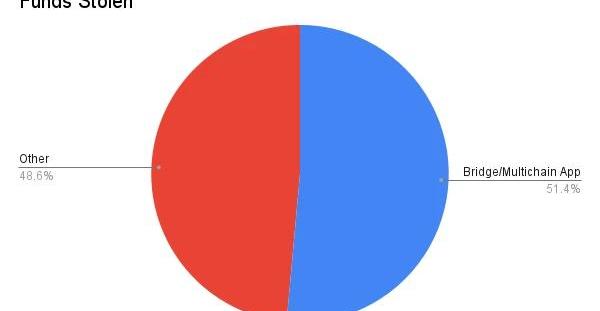

涉及跨鏈橋或多鏈應用程序對數據集產生了巨大的影響。盡管這些黑客事件只占總數的10%,但卻竊取了25.2億美元的資金。

如何防止黑客攻擊?

對于威脅堆棧的每一層,我們都可以使用一些工具來早期識別潛在的攻擊載體并防止攻擊的發生。基礎設施

大多數大型基礎設施黑客攻擊都涉及黑客獲取諸如私鑰等敏感信息。遵循良好的操作安全步驟并進行經常性的威脅建模可以降低這種情況發生的可能性。擁有良好OPSEC流程的開發團隊可以:識別敏感數據;識別潛在的威脅;找出現有安全防御的漏洞和弱點;確定每個漏洞的威脅級別;制定并實施減輕威脅的計劃。智能合約語言和協議邏輯

1.模糊測試工具模糊測試工具,如Echidna,測試智能合約如何對大量隨機生成的交易做出反應。這是檢測特定輸入產生意外結果的邊緣情況的好方法。2.靜態分析靜態分析工具,如Slither和Mythril,自動檢測智能合約中的漏洞。這些工具非常適合快速找出常見的漏洞,但它們只能捕獲一組預定義的問題。如果智能合約存在工具規范中沒有的問題,也不會被發現。3.形式化驗證形式化驗證工具,如Certora,將比較智能合約與開發人員編寫的規范。該規范詳細說明了代碼應該做什么以及所需的屬性。例如,開發人員在構建一個貸款應用程序時,會指定每筆貸款都必須有足夠的質押品支持。如果智能合約的任何可能行為不符合規范,則形式化驗證者將識別該違規行為。形式化驗證的缺點是測試只和規范保持一樣的標準。如果所提供的規范沒有說明某些行為或過于寬松,那么驗證過程將無法捕獲所有的錯誤。4.審計和同行評審在審計或同行評審期間,一組受信任的開發人員將測試和評審項目代碼。審計員將撰寫一份報告,詳細說明他們發現的漏洞,以及如何修復這些問題的建議。讓專業的第三方評審合約是發現原始團隊遺漏的漏洞的好方法。然而,審核員也是人,他們永遠不會捕抓到所有漏洞。此外要信任審計員,如果審計員發現了問題,他們會告訴您,而不是自己利用它。5.生態系統攻擊盡管生態系統攻擊是最常見和最具破壞性的類型,現有工具中沒有很多工具適合防止這類攻擊。自動安全工具專注于每次在一個合約中查找錯誤。審計通常無法解決如何利用生態系統中多個協議之間的交互。像Forta和tenerlyAlerts這樣的監視工具可以在發生組合性攻擊時提供早期警告,以便團隊采取行動。但在閃電貸攻擊中,資金通常在單筆交易中被盜,因此任何預警都太晚了,無法防止巨大損失。威脅檢測模型可以用來發現內存池中的惡意交易,在節點處理它們之前,交易就存在于內存池中,但黑客可以通過使用flashbot等服務直接將交易發送給礦工,從而繞過這些檢查。加密安全的未來

我對加密安全的未來有兩個預測:1.我相信最好的團隊將從把安全視為基于事件的實踐轉變為將其視為一個連續的過程。他們將:對主代碼庫中的每一個新增代碼執行靜態分析和模糊處理;對每一次重大升級都進行正式驗證;建立具有響應動作的監視和警報系統;讓一些團隊成員制定和維護安全自動化和攻擊響應計劃。安全工作不應在審計后結束。在許多情況下,例如Nomad跨鏈橋黑客攻擊,其漏洞是基于審計后升級中引入的錯誤。2.加密安全社區應對黑客攻擊的過程將變得更有組織和精簡。每當黑客攻擊發生時,貢獻者就會涌入加密安全群組聊天,渴望提供幫助,但缺乏組織意味著重要細節可能會在混亂中丟失。我認為在未來,這些群聊將轉變成更有條理的組織形式:使用鏈上監控和社交媒體監控工具,快速檢測主動攻擊;使用安全信息和事件管理工具協調工作;采取獨立的工作流程,使用不同的渠道溝通黑白客的工作、數據分析、根本原因和其他任務。相關閱讀

回顧史上規模最大的十次跨鏈橋攻擊

Odaily星球日報譯者|余順遂10月31日,加密貨幣礦企ArgoBlockchain透露,此前宣布的2400萬英鎊融資計劃已經無法完成,其股價在當天暴跌.

1900/1/1 0:00:00OptimisticRollup的Arbitrum占據了Layer2市場的主要份額,ZkSync主網上線后,zkRollup是否搶占更多的市場份額?Layer2市場將會有怎樣的變局?你方唱罷.

1900/1/1 0:00:00Sept.2022,ThiagoFreitasDataSource:FootprintAnalytics-YieldAggregatorsComparison收益聚合器是自動化過程的協議.

1900/1/1 0:00:00比特幣誕生至今14年,在加密行業的敘事、賽道和項目均呈現出繁榮景象之際,盡管去中心化和隱私保護早已成為幣圈人的精神信仰.

1900/1/1 0:00:00本文將與鏈上身份有關的不同領域列舉出來,并概述每一個領域中的代表項目。徽章鏈上徽章是最常見的類別,即通過完成鏈上或鏈下任務而獲得的代幣或NFT.

1900/1/1 0:00:00圖片來源:由無界版圖AI工具生成本周早些時候,我寫了一篇關于NFT游戲設計困難之處的文章。然而,并不是每個游戲都應該被完美地打磨,或是遵循傳統的游戲智慧.

1900/1/1 0:00:00