BTC/HKD-0.76%

BTC/HKD-0.76% ETH/HKD-2.72%

ETH/HKD-2.72% LTC/HKD-2.26%

LTC/HKD-2.26% ADA/HKD-1.58%

ADA/HKD-1.58% SOL/HKD-2.81%

SOL/HKD-2.81% XRP/HKD-3.38%

XRP/HKD-3.38%DNSHijacking(劫持)大家應該都耳濡目染了,歷史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十來個知名加密貨幣項目都遭遇過。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我這里做個簡單分享。DNS可以讓我們訪問目標域名時找到對應的IP:Domain->IP_REAL如果這種指向關系被攻擊者替換了:Domain->IP_BAD(攻擊者控制)那這個IP_BAD所在服務器響應的內容,攻擊者就可以任意偽造了。最終對于用戶來說,在瀏覽器里目標域名下的任何內容都可能有問題。DNS劫持其實分為好幾種可能性,比如常見的有兩大類:域名控制臺被黑,攻擊者可以任意修改其中的DNSA記錄(把IP指向攻擊者控制的IP_BAD),或者直接修改Nameservers為攻擊者控制的DNS服務器;在網絡上做粗暴的中間人劫持,強制把目標域名指向IP_BAD。第1點的劫持可以做到靜默劫持,也就是用戶瀏覽器那端不會有任何安全提示,因為此時HTTPS證書,攻擊者是可以簽發另一個合法的。第2點的劫持,在域名采用HTTPS的情況下就沒法靜默劫持了,會出現HTTPS證書錯誤提示,但用戶可以強制繼續訪問,除非目標域名配置了HSTS安全機制。重點強調下:如果現在有Crypto/Web3項目的域名沒有強制HTTPS(意思是還存在HTTP可以訪問的情況),及HTTPS沒有強制開啟HSTS(HTTPStrictTransportSecurity),那么對于第2點這種劫持場景是有很大風險的。大家擦亮眼睛,一定要警惕。對于項目方來說,除了對自己的域名HTTPS+HSTS配置完備之外,可以常規做如下安全檢查:檢查域名相關DNS記錄(A及NS)是否正常;檢查域名在瀏覽器里的證書顯示是否是自己配置的;檢查域名管理的相關平臺是否開啟了雙因素認證;檢查Web服務請求日志及相關日志是否正常。對于用戶來說,防御要點好幾條,我一一講解下。對于關鍵域名,堅決不以HTTP形式訪問,比如:http://examplecom而應該始終HTTPS形式:https://examplecom如果HTTPS形式,瀏覽器有HTTPS證書報錯,那么堅決不繼續。這一點可以對抗非靜默的DNS劫持攻擊。對于靜默劫持的情況,不管是DNS劫持、還是項目方服務器被黑、內部作惡、項目前端代碼被供應鏈攻擊投等,其實站在用戶角度來看,最終的體現都一樣。瀏覽器側不會有任何異常,直到有用戶的資產被盜才可能發現。那么這種情況下用戶如何防御呢?用戶除了保持每一步操作的警惕外。我推薦一個在Web2時代就非常知名的瀏覽器安全擴展:@noscript(推特雖然很久很久沒更新,不過驚喜發現官網更新了,擴展也更新了),是@ma1的作品。NoScript默認攔截植入的JavaScript文件。

慢霧CISO:注意暗網中出現針對macOS大規模攻擊的軟件macOS-HVNC:8月3日消息,據慢霧首席信息安全官23pds發推稱,慢霧注意到最近暗網出現針對macOS大規模攻擊的軟件macOS-HVNC,Mac電腦和設備因其安全性和可用性比較好而被加密貨幣個人和中小企業廣泛使用。

macOSHVNC特性包括:隱藏操作,HVNC被設計為以隱身模式運行,使個人和中小企業難以檢測到其系統上的存在,這種隱藏的操作允許網絡犯罪分子在不引起懷疑的情況下保持訪問權限;維持權限,HVNC通常包括確保即使在系統重新啟動或嘗試將其刪除后仍保持活動狀態的機制;數據盜竊,HVNC的主要目的是從個人、員工的計算機中竊取敏感信息,例如登錄憑據、個人數據、虛擬資產、財務信息或其他有價值的數據;遠程控制:HVNC允許網絡犯罪分子遠程控制計算機,使他們能夠完全訪問系統。盡管Mac歷來較少成為網絡犯罪分子的目標,但攻擊者現在正在開發更多的macOS惡意軟件,注意風險。[2023/8/3 16:15:19]

以太坊客戶端Prysm已通過慢霧安全審計:發現2個低風險和1個建議漏洞:金色財經報道,慢霧(SlowMist)宣布已正式完成了對以太坊共識層客戶端 Prysm 的安全審計服務,發現了2個低風險和1個建議漏洞,目前問題已得到解決,并由審計人員再次審查并通過。Prysm是當前用戶規模最大的以太坊客戶端,目前有超過 42% 的驗證節點都在使用 Prysm 驗證交易,由以太坊核心開發團隊 Prysmatic Labs 開發。[2023/2/23 12:23:48]

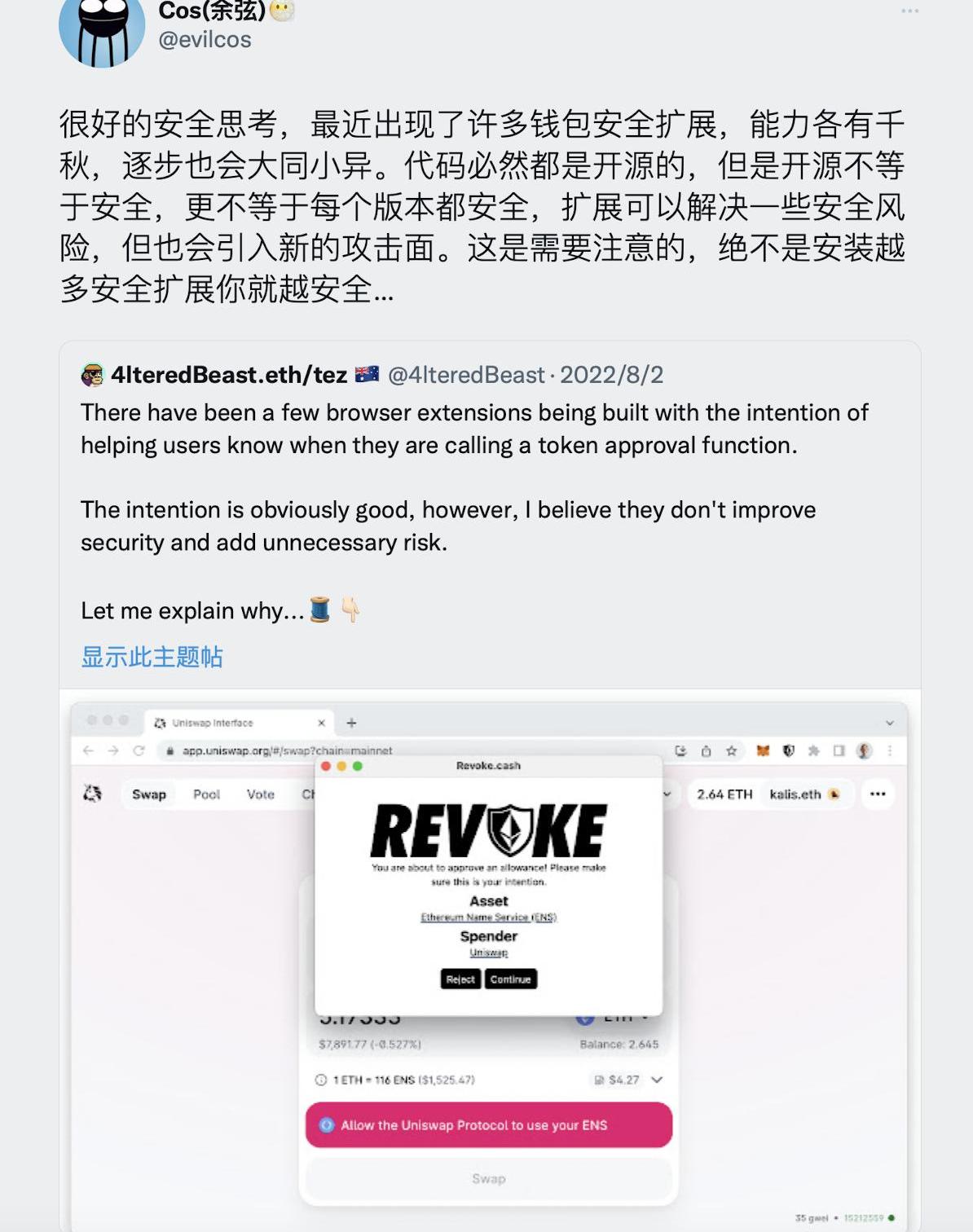

但是NoScript有一點的上手習慣門檻,有時候可能會很煩,我的建議是對于重要的域名訪問可以在安裝了NoScript的瀏覽器(比如Firefox)上進行,其他的盡管在另一個瀏覽器(如Chrome)上進行。隔離操作是一個很好的安全習慣。許多你可能覺得繁瑣的,駕馭后、習慣后,那么一切都還好。但是這并不能做到完美防御,比如這次@CurveFinance的攻擊,攻擊者更改了其DNSA記錄,指向一個IP_BAD,然后污染了前端頁面的:https://curvefi/js/app.ca2e5d81.js植入了盜幣有關的惡意代碼。如果我們之前NoScript信任了Curve,那么這次也可能中招。可能有人會說了要不要多安裝一些瀏覽器安全擴展,我的看法之前已經提過:

慢霧:Harmony Horizon bridge遭攻擊簡析:據慢霧安全團隊消息,Harmony Horizon bridge 遭到黑客攻擊。經慢霧 MistTrack 分析,攻擊者(0x0d0...D00)獲利超 1 億美元,包括 11 種 ERC20 代幣、13,100 ETH、5,000 BNB 以及 640,000 BUSD,在以太坊鏈攻擊者將大部分代幣轉移到兩個新錢包地址,并將代幣兌換為 ETH,接著將 ETH 均轉回初始地址(0x0d0...D00),目前地址(0x0d0...D00)約 85,837 ETH 暫無轉移,同時,攻擊者在 BNB 鏈暫無資金轉移操作。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/6/24 1:28:30]

聲音 | 慢霧:ETDP錢包連續轉移近2000 ETH到Bitstamp交易所,項目方疑似跑路:據慢霧科技反洗錢(AML)系統監測顯示,自北京時間 12 月 16 日凌晨 2 點開始,ETDP 項目方錢包(地址 0xE1d9C35F…19Dc1C3)連續轉移近 2000 ETH 到 Bitstamp 交易所,另有 3800 ETH 分散在 3 個新地址中,未發生進一步動作。慢霧安全團隊在此提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2019/12/16]

這個話題我暫時先介紹到這,目的是盡可能把其中要點進行安全科普。至于其他一些姿勢,后面有機會我再展開。原地址

過去幾天市場平淡,但是在8月26日杰克遜霍爾全球央行年會到來之前,預計市場仍會經歷一波動蕩。為了提醒自己不要沖動行事,我剛剛在電腦顯示器上貼了一張便簽,寫著「不許過度交易!」.

1900/1/1 0:00:00TornadoCash被監管,創始人Github賬戶、項目代碼庫、網站域名、USDC合約、RPC服務(原本由Alchemy和Infura提供)全面封禁.

1900/1/1 0:00:00TL;DR 1,以太坊合并是為了分片做準備,其次才是環境更友好,更高的安全性和去中心化程度。2,主網合并的復雜度遠超測試網,我們對9月19日能否如期合并持悲觀態度.

1900/1/1 0:00:00原文作者:Ignes原文編譯:白澤研究院2022年的加密熊市來得突然,并且如火如荼。然而,大多數DeFi代幣的狀況甚至比BTC或ETH還要糟糕.

1900/1/1 0:00:00TL;DR 1.Move語言具有將資產作為一等公民編程、安全性、靈活性、可組合性等特點;2.采用Move語言的公鏈生態發展尚處初期.

1900/1/1 0:00:00概括: 中間件:中間件是一種計算機軟件,為軟件應用程序提供服務。中間件通過簡化應用程序、應用程序組件和后端數據源之間的連接,加快去中心化應用程序的開發.

1900/1/1 0:00:00