BTC/HKD-0.12%

BTC/HKD-0.12% ETH/HKD-1.92%

ETH/HKD-1.92% LTC/HKD-2.48%

LTC/HKD-2.48% ADA/HKD-0.84%

ADA/HKD-0.84% SOL/HKD-2.13%

SOL/HKD-2.13% XRP/HKD+1.5%

XRP/HKD+1.5%作者:耀@慢霧安全團隊背景

區塊鏈的世界遵循黑暗森林法則,在這個世界我們隨時可能遭受到來自不明的外部攻擊,作為普通用戶不進行作惡,但是了解黑客的作惡的方式是十分必要的。慢霧安全團隊此前發布了區塊鏈黑暗森林自救手冊,其中提到了不少關于針對NFT項目方的Discord進行攻擊的手法,為了幫助讀者對相關釣魚方式有更清晰的認知,本文將揭露其中一種釣魚方法,即通過惡意的書簽來盜取項目方Discord賬號的Token,用來發布虛假信息等誘導用戶訪問釣魚網站,從而盜取用戶的數字資產。釣魚事件

先來回顧一起Discord釣魚事件:2022年3月14日,一則推特稱NFT項目WizardPass的Discord社區被詐騙者入侵,目前已造成BAYC、Doodles、CloneX等NFT被盜,詳情如下:

慢霧:蘋果發布可導致任意代碼執行的嚴重漏洞提醒,請及時更新:7月11日消息,慢霧首席信息安全官23pds發推稱,近日蘋果發布嚴重漏洞提醒,官方稱漏洞CVE-2023-37450可以在用戶訪問惡意網頁時導致在你的設備上任意代碼執行,據信這個已經存在被利用的情況,任意代碼危害嚴重,請及時更新。[2023/7/11 10:47:05]

慢霧:警惕 Terra 鏈上項目被惡意廣告投放釣魚風險:據慢霧區情報,近期 Terra 鏈上部分用戶的資產被惡意轉出。慢霧安全團隊發現從 4 月 12 日開始至 4 月 21 日約有 52 個地址中的資金被惡意轉出至 terra1fz57nt6t3nnxel6q77wsmxxdesn7rgy0h27x30 中,當前總損失約 431 萬美金。

經過慢霧安全追蹤分析確認,此次攻擊為批量谷歌關鍵詞廣告投放釣魚,用戶在谷歌搜索如:astroport,nexus protocol,anchor protocol 等這些知名的 Terra 項目,谷歌結果頁第一條看似正常的廣告鏈接(顯示的域名甚至是一樣的)實為釣魚網站。 一旦用戶不注意訪問此釣魚網站,點擊連接錢包時,釣魚網站會提醒直接輸入助記詞,一旦用戶輸入并點擊提交,資產將會被攻擊者盜取。

慢霧安全團隊建議 Terra 鏈上用戶保持警惕不要隨便點擊谷歌搜索出來的鏈接或點擊來歷不明的鏈接,減少使用常用錢包進行非必要的操作,避免不必要的資損。[2022/4/21 14:37:55]

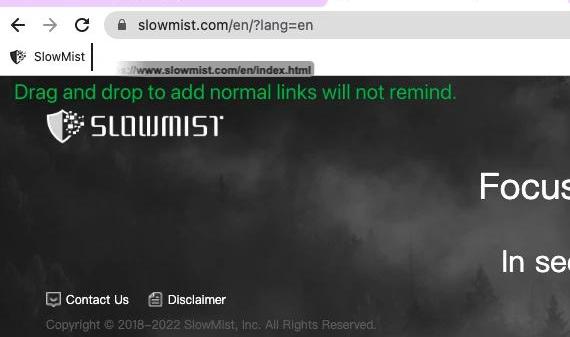

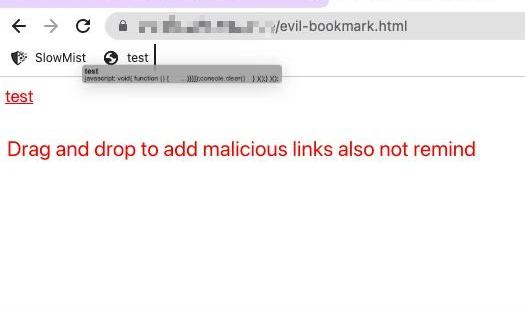

書簽在點擊時可以像在開發者工具控制臺中的代碼一樣執行,并且會繞過CSP策略。讀者可能會有疑問,類似「javascript:()」這樣的鏈接,在添加進入到瀏覽器書簽欄,瀏覽器竟然會沒有任何的提醒?筆者這里以谷歌和火狐兩款瀏覽器來進行對比。使用谷歌瀏覽器,拖拽添加正常的URL鏈接不會有任何的編輯提醒。

慢霧:BSC鏈上項目BXH遭受攻擊分析:10月30日消息,據慢霧區情報,2021年10月30日,幣安智能鏈上(BSC)去中心化交易協議BXH項目遭受攻擊,被盜約1.3億美金。經慢霧安全團隊分析,黑客于27日13時(UTC)部署了攻擊合約0x8877,接著在29日08時(UTC)BXH項目管理錢包地址0x5614通過grantRole賦予攻擊合約0x8877管理權限。30日03時(UTC)攻擊者通過攻擊合約0x8877的權限從BXH策略池資金庫中將其管理的資產轉出。30日04時(UTC)0x5614暫停了資金庫。因此BXH本次被盜是由于其管理權限被惡意的修改,導致攻擊者利用此權限轉移了項目資產。[2021/10/30 6:22:02]

分析 | 慢霧:攻擊者拿下了DragonEx盡可能多的權限 攻擊持續至少1天:據慢霧安全團隊的鏈上情報分析,從DragonEx公布的“攻擊者地址”的分析來看,20 個幣種都被盜取(但還有一些DragonEx可交易的知名幣種并沒被公布),從鏈上行為來看攻擊這些幣種的攻擊手法并不完全相同,攻擊持續的時間至少有1天,但能造成這種大面積盜取結果的,至少可以推論出:攻擊者拿下了DragonEx盡可能多的權限,更多細節請留意后續披露。[2019/3/26]

使用谷歌瀏覽器,拖拽添加惡意鏈接同樣不會有任何的編輯提醒。

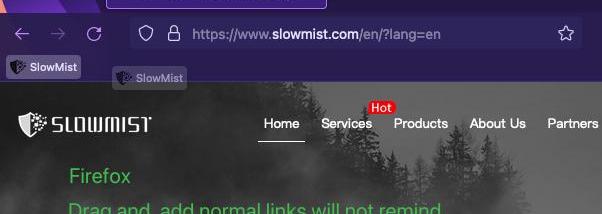

使用火狐瀏覽器如果添加正常鏈接不會有提醒。

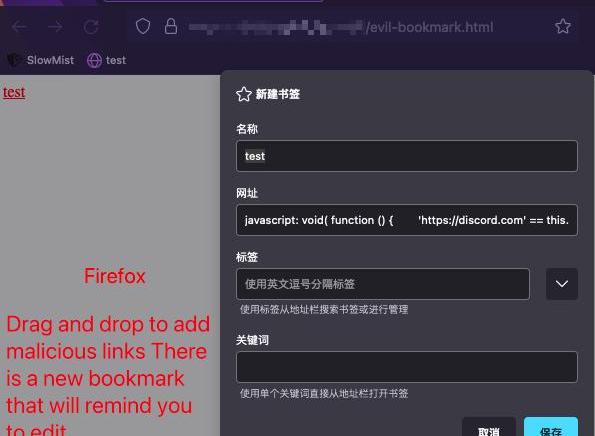

使用火狐瀏覽器,如果添加惡意鏈接則會出現一個窗口提醒編輯確認保存。

由此可見在書簽添加這方面火狐瀏覽器的處理安全性更高。場景演示

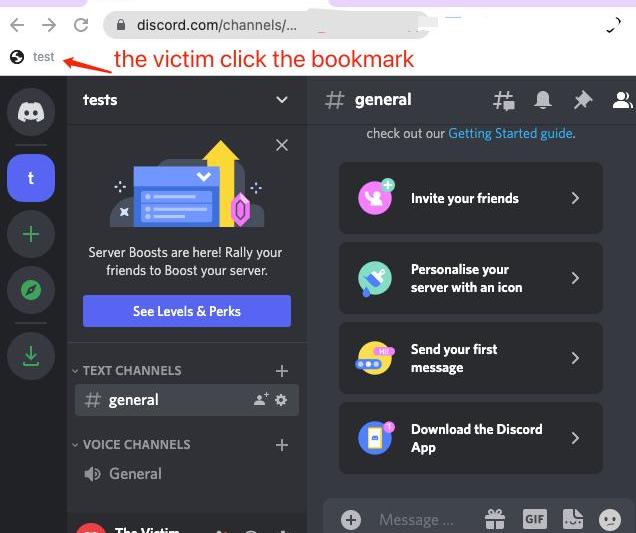

演示采用的谷歌瀏覽器,在用戶登錄Web端Discord的前提下,假設受害者在釣魚頁面的指引下添加了惡意書簽,在DiscordWeb端登錄時,點擊了該書簽,觸發惡意代碼,受害者的Token等個人信息便會通過攻擊者設置好的Discordwebhook發送到攻擊者的頻道上。下面是演示受害者點擊了釣魚的書簽:

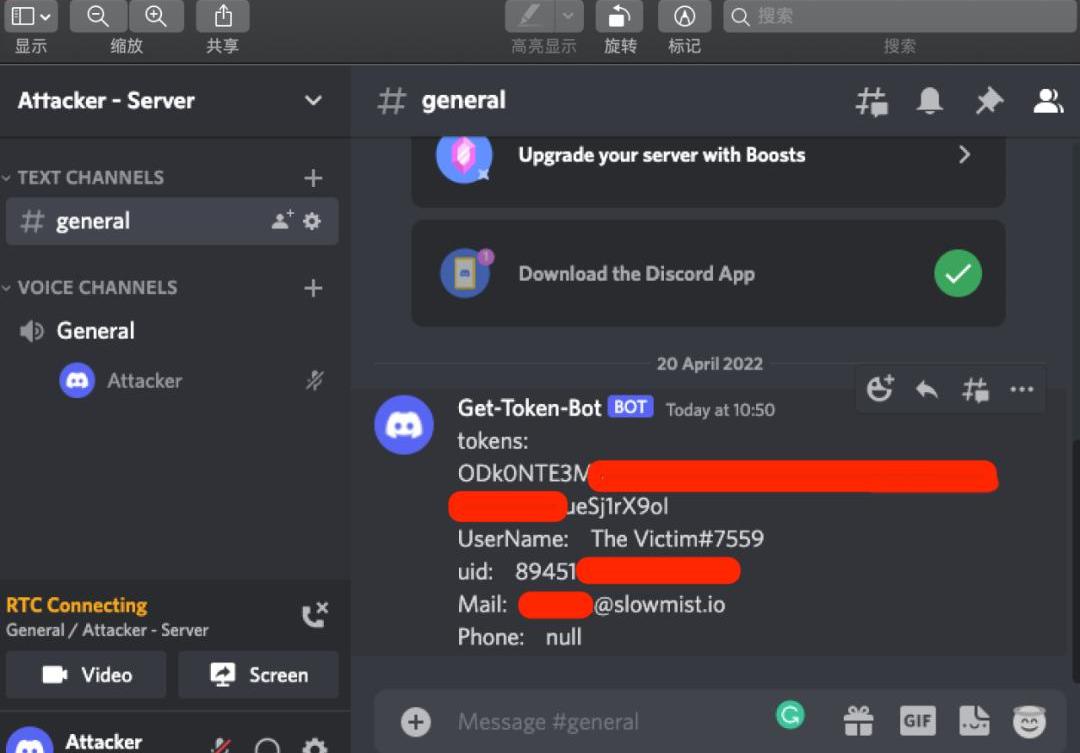

下面是演示攻擊者編寫的JavaScript代碼獲取Token等個人信息后,通過DiscordServer的webhook接收到。

筆者補充幾點可能會產生疑問的攻擊細節:1.為什么受害者點了一下就獲取了?通過背景知識我們知道,書簽可以插入一段JavaScript腳本,有了這個幾乎可以做任何事情,包括通過Discord封裝好的webpackChunkdiscord_app前端包進行信息獲取,但是為了防止作惡的發生,詳細的攻擊代碼筆者不會給出。2.為什么攻擊者會選擇Discordwebhook進行接收?因為Discordwebhook的格式為“https://discord.com/api/webhooks/xxxxxx”,直接是Discord的主域名,繞過了同源策略等問題,讀者可以自行新建一個Discordwebhook進行測試。3.拿到了Token又能怎么樣?拿到了Token等同于登錄了Discord賬號,可以做登錄Discord的任何同等操作,比如建立一個Discordwebhook機器人,在頻道里發布公告等虛假消息進行釣魚。總結

攻擊時刻在發生,針對已經遭受到惡意攻擊的用戶,建議立刻采取如下行動進行補救:立刻重置Discord賬號密碼。重置密碼后重新登錄該Discord賬號來刷新Token,才能讓攻擊者拿到的Token失效。刪除并更換原有的webhook鏈接,因為原有的webhook已經泄露。提高安全意識,檢查并刪除已添加的惡意書簽。作為用戶,重要的是要注意任何添加操作和代碼都可能是惡意的,Web上會有很多的擴展看起來非常友好和靈活。書簽不能阻止網絡請求,在用戶手動觸發執行的那一刻,還是需要保持一顆懷疑的心。

一旦我們放棄自我感知和神經系統的控制權,將其交給那些“試圖通過租借我們的眼睛、耳朵和神經來牟利的人”進行私人操縱,我們就是個窮光蛋,一個沒有任何權利的窮光蛋.

1900/1/1 0:00:00如今,Web3成為熱門話題,逐漸出圈,引起廣泛關注。4月15日下午,Odaily星球日報邀請到四位嘉賓,共同探討在加密浪潮大變革時代,Web3.0公鏈和生態如何乘勢而起?四位嘉賓分別是:Mann.

1900/1/1 0:00:00作者|Azuma編輯|郝方舟出品|Odaily星球日報 Terra的死亡螺旋終于到來了。5月11日起,LUNA幣價幾乎徹底崩盤,現已跌破0.5USDT且仍在繼續下探,單日跌幅逾95%;UST的脫.

1900/1/1 0:00:00“十三年前,一位匿名的BitHero創建了一個很不起眼的加密貨幣。它從一個很小的圈子開始傳播,最終一步步改變世界,它就是Bitcoin.

1900/1/1 0:00:00消息 *本文1000字左右,閱讀時間5分鐘新聞消息顯示,OpenSea于近日收購NFT聚合器Gem.

1900/1/1 0:00:00撰寫:Alphanonceintern深潮TechFlow獲授權發布在Alameda、Zhusu、Hashed和DCG發起的公鏈戰爭之后,盡管市場情緒日益消極.

1900/1/1 0:00:00