BTC/HKD+0.45%

BTC/HKD+0.45% ETH/HKD+0.03%

ETH/HKD+0.03% LTC/HKD+0.04%

LTC/HKD+0.04% ADA/HKD+0.48%

ADA/HKD+0.48% SOL/HKD+1.41%

SOL/HKD+1.41% XRP/HKD-0.18%

XRP/HKD-0.18%0x01:前言

援引官方消息,北京時間12月19日,Fantom鏈上復合收益平臺GrimFinance遭遇了閃電貸攻擊。知道創宇區塊鏈安全實驗室第一時間對本次事件深入跟蹤并進行分析。0x02:事件詳情

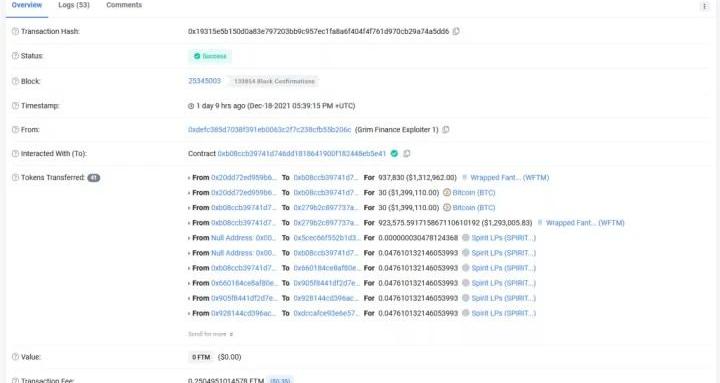

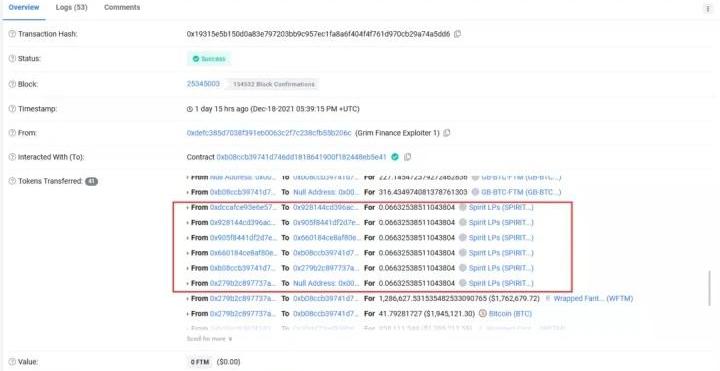

交易細節如下圖所示:

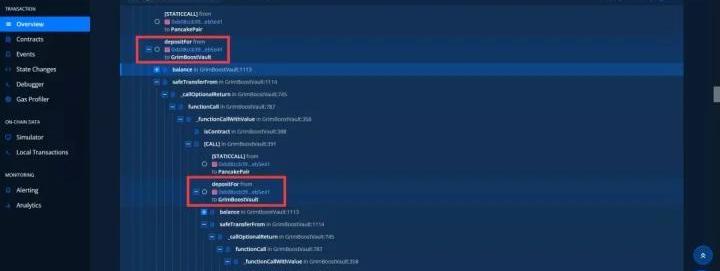

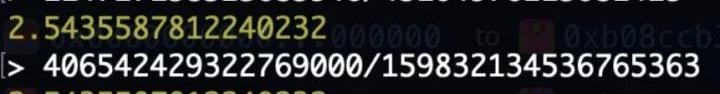

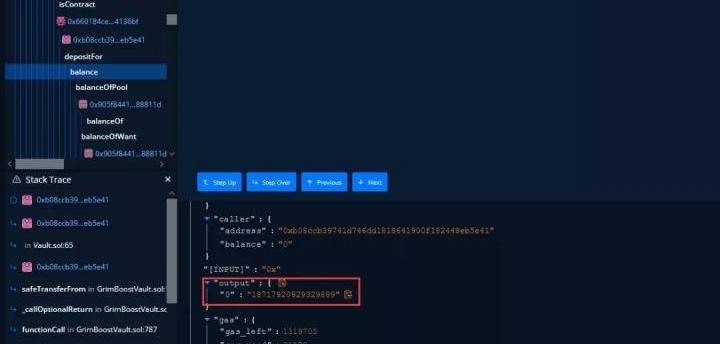

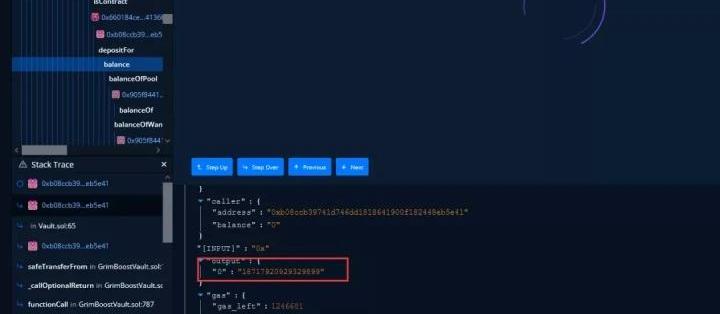

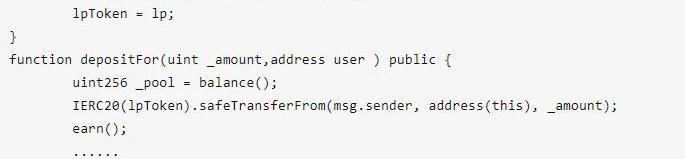

瀏覽上圖的交易過程可知,攻擊合約利用閃電貸借取代幣,將借取的代幣質押到SpiritSwap里增加流動性獲取lp代幣,而問題就出現在depositFor()函數中。通過Tenderly(https://dashboard.tenderly.co/tx/fantom/0x19315e5b150d0a83e797203bb9c957ec1fa8a6f404f4f761d970cb29a74a5dd6/debugger調試該筆交易,攻擊者多次遞歸調用depositFor函數,利用該函數獲取大量代幣:

比特幣礦企Firmus Grid尋求募資5500萬美元,計劃2022年在澳交所上市:12月13日消息,澳洲網紅企業家Roxy Jacenko的丈夫Oliver Curtis在因內幕交易入獄5年后重返金融業。Curtis正準備在2022年幫助比特幣礦企Firmus Grid在澳大利亞證交所(ASX)上市。作為法院命令的一部分,在2022年6月之前,Curtis不得經營或擔任企業的董事,因此Curtis不直接管理Firmus Grid財務。據《澳大利亞金融評論》報道,這家位于塔斯馬尼亞的比特幣礦企正尋求募資5500萬美元,并于明年在澳大利亞證交所上市。除了比特幣挖礦,Firmus還運營可再生能源云服務和“創新數據中心公司”。(Mail Online)[2021/12/13 7:35:17]

Palantir漏洞允許FBI未經授權訪問以太坊開發者Virgil Griffith的私人數據:聯邦調查局使用的Palantir軟件程序中的一個漏洞使未經授權的人員能夠訪問被監禁的以太坊開發者Virgil Griffith的私人數據。該漏洞意味著從他的推特和Facebook帳戶中恢復的數據(通過聯邦搜查令于2020年3月獲得)被“至少四名FBI員工”在未經授權的情況下訪問了一年多。Palantir是一家以向政府機構提供有爭議的數據篩選軟件而聞名的科技巨頭。Palantir否認了這一說法,并在一份聲明中指責FBI對該軟件的使用不當。此前消息,Griffith被指控前往朝鮮并發表有關加密貨幣的演講,而違反了國際制裁。(紐約郵報)[2021/8/27 22:39:58]

0x03:漏洞分析

DMCC推出基于區塊鏈的農產品貿易和采購平臺Agriota:迪拜多商品中心(DMCC)今天推出了Agriota E-Marketplace。這是一個技術驅動的農業商品(agri-commodity)貿易和采購平臺,利用區塊鏈技術幫助構建印度農民和阿聯酋的食品行業之間的橋梁,由印度CropData Technology公司聯合開發。Agriota平臺為印度農民提供了與阿聯酋整個食品行業直接聯系的機會,包括食品加工公司、貿易商和批發商。市場允許他們繞過中間商,優化供應鏈,確保可追溯性,為所有利益相關者創造價值。農民可以直接參與阿聯酋市場的巨大需求。這種方式將增強當地社區的能力,提供更好的農產品,并擴大阿聯酋的長期糧食安全。最初,該平臺將提供谷物、豆類、油籽、水果、蔬菜、香料和調味品。(Albawaba)[2020/8/27]

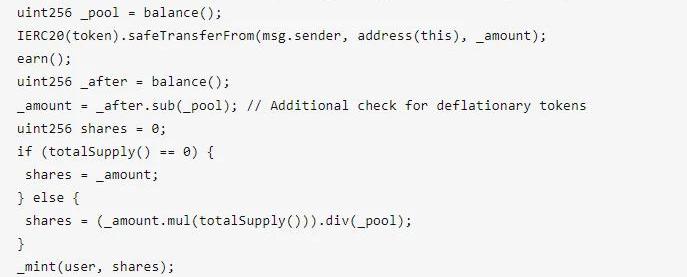

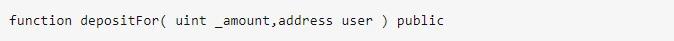

depositFor()函數位于https://ftmscan.com/address/0x660184ce8af80e0b1e5a1172a16168b15f4136bf#code的第1115行:

動態 | Grin開發人員提出新技術突破,無需聯機即可進行隱私交易:Grin開發人員David Burkett表示,他發現了一項突破,可以解決阻礙隱私交易的主要瓶頸,“使用MW隱私技術的最大困難是需要發送方和接收方進行通信,這要求接收方在發送時必須處于聯機狀態。我即將發布的新版本報告將會解釋如何消除這種需求”。Burkett說,本月他將開始實施將強制執行交易驗證方式的規則,并測試網絡上的私人交易。[2020/2/7]

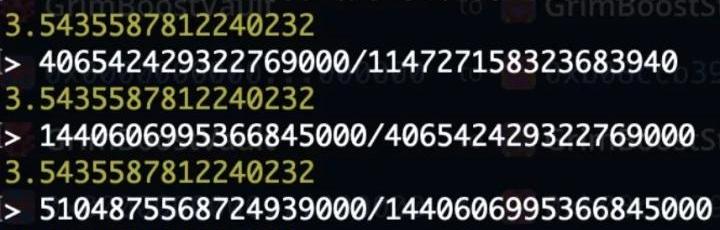

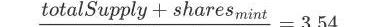

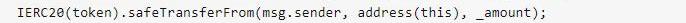

該函數的safeTransferFrom()方法從IERC20(token)調用,最后一次調用,也就是逆序第一次執行后,余額balance也會隨之變動。當前鑄造憑證數量/前一筆鑄造憑證數量固定為3.54:

行情 | Grin出現大幅度下跌:Gate.io數據顯示,Grin幣從6月5日(價格2.05美元)以來連續上漲,今日最高漲至6.49美元,近半月漲超2倍。目前Grin出現大幅下跌,現在價格已跌至5.36美元,抹去今日漲幅,24小時跌3.65%。波動較大,請做好風險控制。[2019/6/18]

我們推導其公式為:

將該公式分子拆分,得到shares/totalSupply的固定比為2.54:

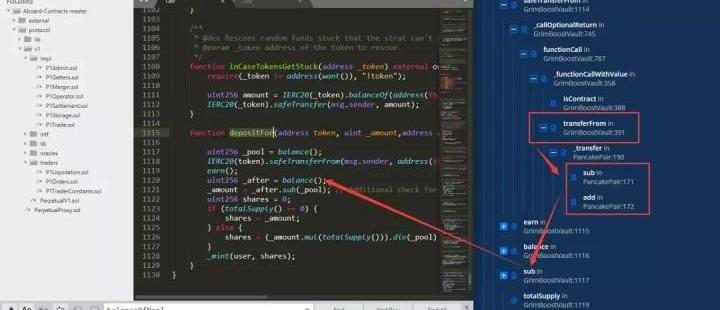

最后將Debug交易里的shares/totalSupply進行計算,其值與shares/totalSupply的固定比相同,因此可以確定套利值只與totalSupply()有關:

其中函數safeTransferFrom()傳入的變量token可控,導致攻擊者可以自己實現safeTransferFrom()方法,將該方法重入到depositFor(),拉升totalSupply()總量,最后通過_mint()方法向用戶添加質押憑證實現套利。以實施了5次重入攻擊為例,開始pool的值為0,在重入depositFor方法的前四次里,攻擊者一直傳入自己鑄造的代幣,pool的值會一直保持為0,但在第五次,也就是最后一次傳入100個受認可的代幣時,after的值會變成100,而afer-pool的差值amount也就是100,最后由于重入了5次,導致合約會向攻擊者鑄造100*5的質押憑證代幣。

其后果就是攻擊者只質押一次代幣,仍能多次增加質押總量實現套利。0x04:修復方案

1.由于depositFor()方法里的token可控才是導致這次攻擊事件的原因,因此只需要在傳遞參數的時候讓token不可控就行:

2.由于套利的原因是depositFor()方法里存在修改代幣數量的函數,因此還可以將修改代幣的方法單獨實現,這樣即使token變量可控,也無法成功套利:

3.鎖定交易token:

0x05:總結

經過完整分析,知道創宇區塊鏈安全實驗室明確了該次攻擊事件的源頭并非網傳的閃電貸攻擊,攻擊者利用GrimBoostVault合約的depositFor方法參數可控,實施了重入攻擊,將自己的鑄造的無價值代幣兌換成了質押憑證,最后通過withdrawAll方法實現套利,而閃電貸?攻擊者只是利用閃電貸擴大了套利值。對于合約代碼而言安全性是十分重要的,每一個未經驗證的傳入參數都可能導致巨大的經濟損失,開發者在編寫重要操作方法時,須記住零信任原則,謹慎對待每一個傳入參數。

梅特卡夫定律為網絡效應搭建了最底層的底層基礎,然而他是否適用于所有系統呢?在微觀經濟學的第一課中你就會學到「效用遞減法則」.

1900/1/1 0:00:00原文作者:ANDREWSINGER原文編譯:Zion 加密貨幣和區塊鏈行業在2021年經歷了爆炸式增長,特別是在其去中心化金融(DeFi)和非同質化代幣(NFT)領域.

1900/1/1 0:00:00圖片來源:網絡作者:ChenZou在ConstitutionalDAO宣布該項目已經"走到盡頭"并正式關閉后,它的代幣PEOPLE卻開始奇跡般的上漲,根據比推終端數據顯示.

1900/1/1 0:00:00過去幾個月,加密市場掀起了眾籌購買NFT的新風潮。比如,國內社區在今年8月眾籌購買Cryptopunk173,最后將NFT“碎片化”;近期大熱的ConstitutionDAO,也通過社區眾籌的形.

1900/1/1 0:00:0012月10日,總部位于新加坡的跨鏈基礎設施初創公司RouterProtocol獲得410萬美元的融資.

1900/1/1 0:00:0011月15日-11月21日一周時間內,明星項目進展中值得關注的事件有:ConstitutionDAO集資競拍美國《憲法》副本,但最終未能成功;Acala贏得首個波卡平行鏈插槽.

1900/1/1 0:00:00