BTC/HKD+1.1%

BTC/HKD+1.1% ETH/HKD+1.57%

ETH/HKD+1.57% LTC/HKD+0.62%

LTC/HKD+0.62% ADA/HKD+0.77%

ADA/HKD+0.77% SOL/HKD+2.35%

SOL/HKD+2.35% XRP/HKD+1.18%

XRP/HKD+1.18%小 A 最近收到了交易所即將清退大陸用戶的短信,他準備將加密貨幣從交易所提到錢包。于是小 A 在瀏覽器輸入“xx 錢包官方”,點進排在首位的鏈接,下載 App-創建錢包-轉入資產,一氣呵成。沒幾天,小 A 收到了轉賬成功的通知,他錢包 App 里的余額——價值 1000 萬美元的 ERC20-USDT——都化為零了。小 A 后來才意識到,這個 App 是假的,自己下載到廣告位的釣魚 App 了。小 A 在朋友的介紹下,找到了我們。

聚焦受害者

小 A 不是第一個找到我們的受害者了。

隨著加密貨幣被媒體持續炒熱,不少路人在毫無基礎的情況下瘋狂涌入加密貨幣世界,滋生了一系列被騙被盜事件。當越來越多的受害者找到我們,我們便開始關注并收集相關事件的信息。

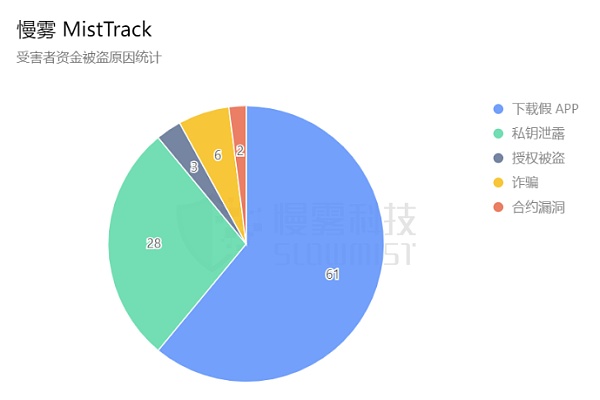

根據慢霧 MistTrack 所接觸的受害者信息收集統計,因下載假錢包 App 被盜的就占到了 61%。

慢霧:JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方:8月4日消息,慢霧MistTrack監測顯示,JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方。[2023/8/4 16:18:46]

而下載到假錢包 App 的方式無外乎幾種:

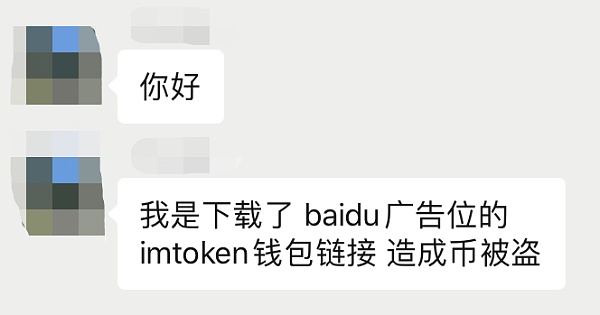

騙子向用戶發送海報或鏈接,誘導用戶下載假 App;

騙子通過購買搜索引擎的廣告位及自然流量,誘騙用戶訪問虛假官網;

騙子獲取受害者信任后,向受害者發送鏈接下載 App,并鼓勵受害者購買加密貨幣并轉入他們的錢包,騙子不斷找借口要求受害者存入更多資金以提取資金。

最后這些受害者始終沒有拿回他們的錢。

慢霧:BXH于BSC鏈被盜的ETH、BTC類資產已全部跨鏈轉至相應鏈:11月3日消息,10月30日攻擊BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗幣過程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兌換平臺,其中部分 ETH 代幣被兌換成 BTC。此外,黑客現已將 13304.6 ETH、642.88 BTCB 代幣從 BSC 鏈轉移到 ETH、BTC 鏈,目前,初始黑客獲利地址仍有 15546 BNB 和價值超 3376 萬美元的代幣。慢霧 AML 將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2021/11/3 6:28:49]

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

動態 | 慢霧:Cryptopia被盜資金發生轉移:據慢霧科技反洗錢(AML)系統監測顯示,Cryptopia攻擊者分兩次轉移共20,843枚ETH,價值超380萬美元。目前資金仍停留在 0x90d78A49 和 0x6D693560 開頭的兩個新地址,未向交易所轉移。據悉,今年早些時候加密貨幣交易所Cryptopia遭受了黑客攻擊,價值超過1600萬美元的以太坊和ERC-20代幣被盜。[2019/11/17]

受害者案例

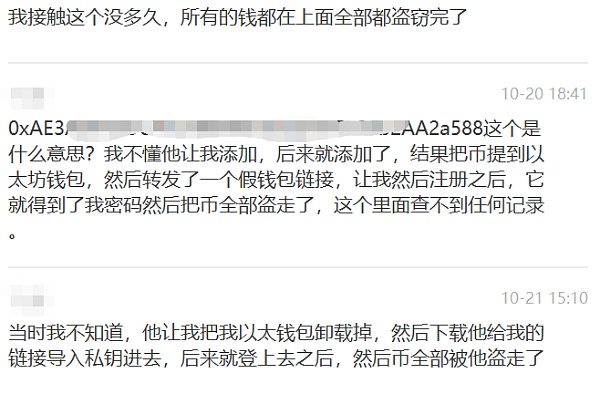

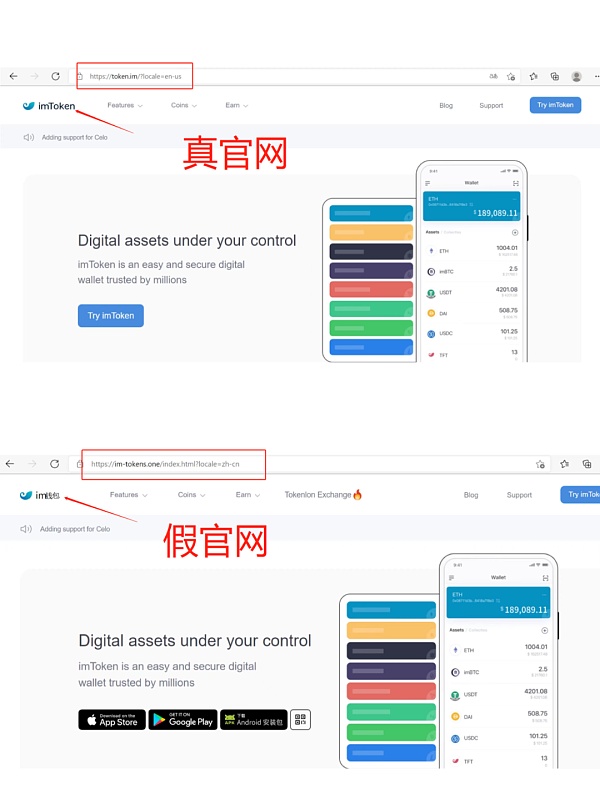

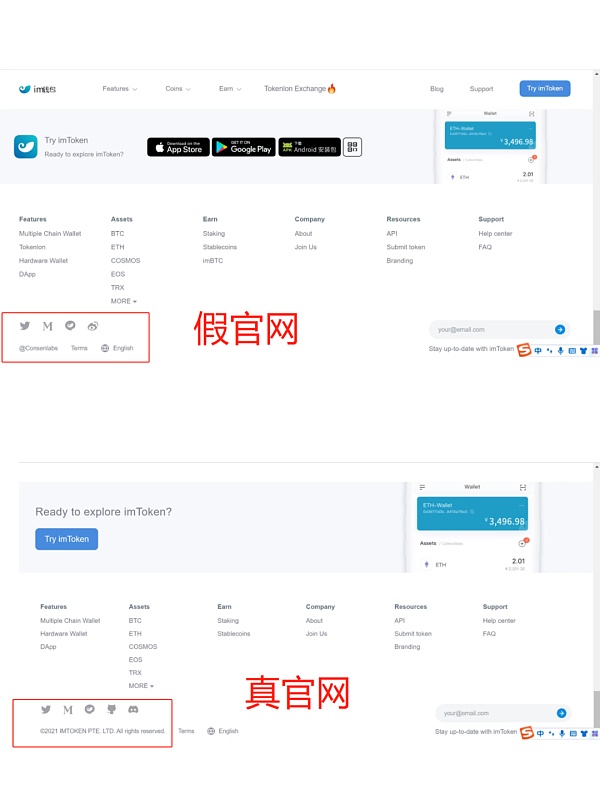

據某個受害者反映,騙子一開始通過群聊添加為好友,接著與受害者成為朋友,獲得信任后,向受害者發送了所謂的官網下載鏈接。我們來對比下官方與釣魚網站之間的區別。

聲音 | 慢霧:警惕“假充值”攻擊:慢霧分析預警,如果數字貨幣交易所、錢包等平臺在進行“EOS 充值交易確認是否成功”的判斷存在缺陷,可能導致嚴重的“假充值”。攻擊者可以在未損失任何 EOS 的前提下成功向這些平臺充值 EOS,而且這些 EOS 可以進行正常交易。

慢霧安全團隊已經確認真實攻擊發生,但需要注意的是:EOS 這次假充值攻擊和之前慢霧安全團隊披露過的 USDT 假充值、以太坊代幣假充值類似,更多責任應該屬于平臺方。由于這是一種新型攻擊手法,且攻擊已經在發生,相關平臺方如果對自己的充值校驗沒有十足把握,應盡快暫停 EOS 充提,并對賬自查。[2019/3/12]

左右滑動查看更多

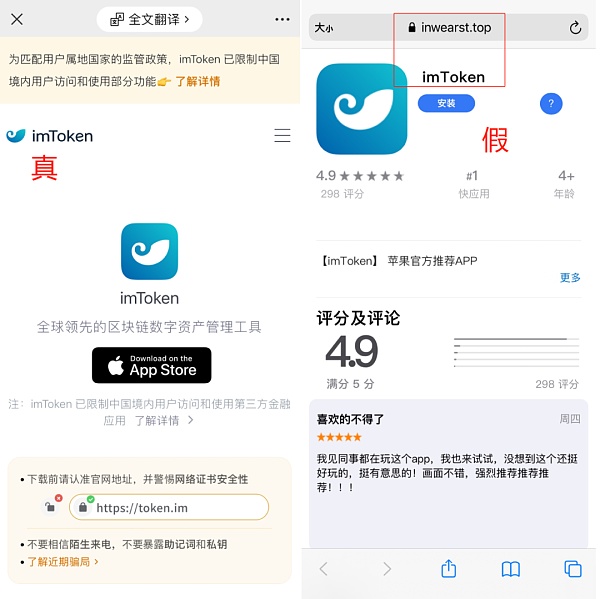

以該受害者提供的信息來看,假官網雖然看起來很逼真,但總有一些破綻。比如假官網名稱居然叫“im?錢包”、假官網隨處可見的下載二維碼。當受害者決定下載 App 時,掃描二維碼后會將他們帶到模仿應用商店的網頁,該頁面甚至有虛假評論,使受害者相信這個錢包 App 是合法的。

追蹤研究

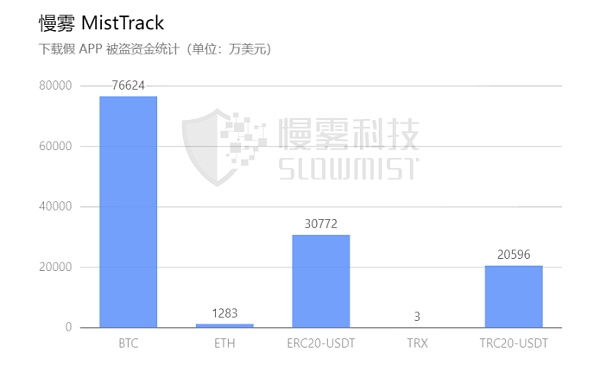

慢霧 AML 團隊對找到我們的受害者提供的信息進行分析研究,據不完全統計,目前因下載假 App 導致資產被盜的受害者規模已有上萬人,被盜金額高達十三億美元,這還只是針對找到我們的受害者的統計,而且只包括?ETH、BTC、ERC20-USDT、TRX、TRC20-USDT。

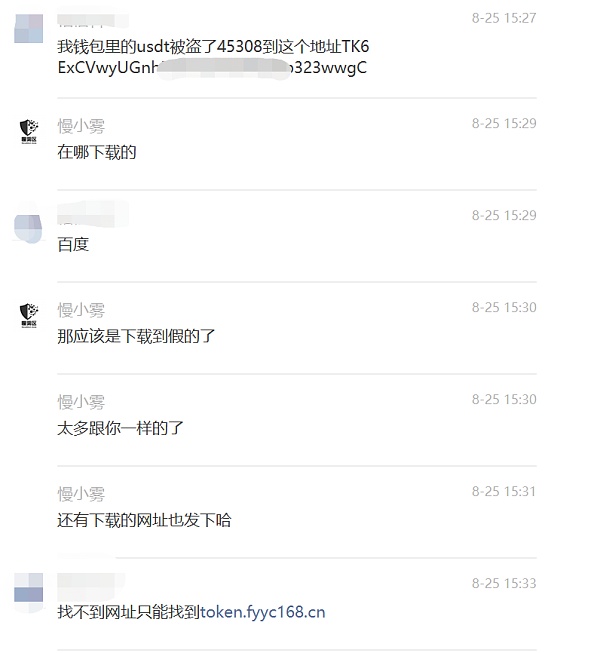

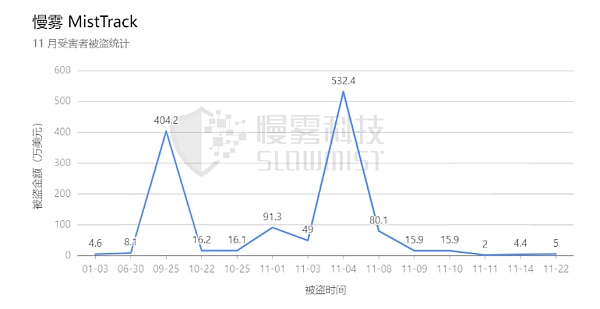

下圖是 11 月份找到我們并希望我們能提供幫助的受害者錢包被盜的相關信息。

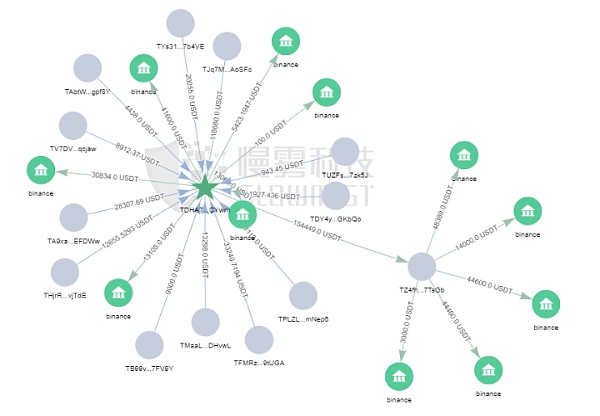

其中一名受害者分享了他被盜的資金轉移到的波場地址 (TDH...wrn),該騙子地址目前已接收超過 258,571 TRC20-USDT。

慢霧 MistTrack 對該騙子地址進行追蹤分析,結果顯示共有 14 人將資金轉入該地址,可以認為 14 人都是受害者,同時,資金流入的每一層地址交易量都很大,資金被拆分后都流入了不同的 Binance 用戶地址。

其中一個 Binance 用戶地址 (TXJ...G8u) 目前已接收超 609,969.299 枚 TRC20-USDT,價值超 61 萬美元。

這只是其中一個地址而已,可想而知這種騙局的規模以及騙子從受害者那里賺了多少錢。

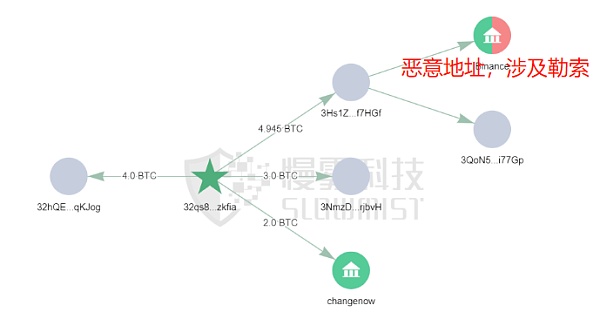

還有一個有趣的點,當我們在分析某些騙子地址(如 BTC 地址 32q...fia)的時候,竟發現該地址的資金被轉移到了與勒索活動相關聯的惡意地址,通過一些渠道的查詢結果顯示,此類騙局似乎不僅是團伙作案,甚至表現出跨省跨國的特征。

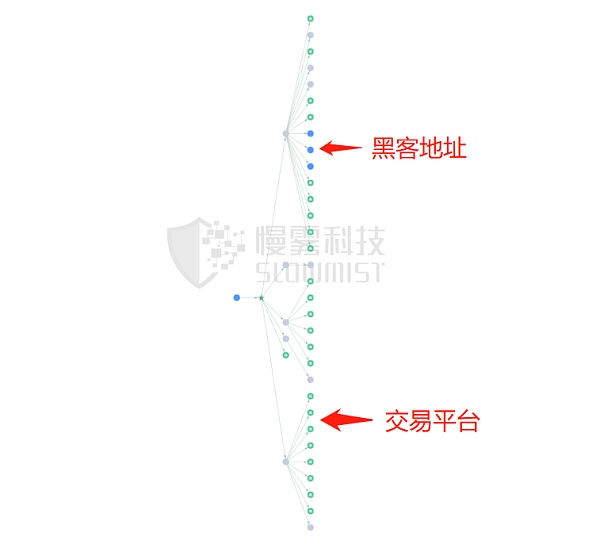

此外,我們的分析還顯示出,騙子得手后通常會將一部分資金轉移到交易平臺,將另一小撮資金轉入某個交易量特別大的黑客地址,以混淆分析。

總結

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

imToken 錢包:

https://token.im/

TokenPocket 錢包:

https://www.tokenpocket.pro/

TronLink 錢包:

https://www.tronlink.org/

比特派錢包:

https://bitpie.com/

MetaMask 錢包:

https://metamask.io/

火幣錢包:

https://www.huobiwallet.io/

Tags:APPBUNNYETHUNN抹茶交易所app最新版本下載BunnyParkETH/USDTNode Runners

正在試點之中的數字人民幣,既是電子支付工具更是數字化的法定貨幣,它將重構我國支付與貨幣體系,讓電子支付更具通用性和便捷性,讓現金使用更具可得性和普惠性.

1900/1/1 0:00:00在加密世界中有許多dao,主要是在DeFi領域,現在是游戲領域。讓我們來設定一些定義,DeFi DAO、游戲 DAO 和 GameFi DAO 之間存在差異.

1900/1/1 0:00:0011月29日,推特發布公告指出,Jack Dorsey決定辭去首席執行官一職,自2021年11月29日起生效.

1900/1/1 0:00:00市盈率、市銷率等估值指標不適用于底層公鏈(L1)代幣,公司價值是未來現金流的折現,而區塊鏈價值來自于代幣持有者支持多少經濟(交易)活動,而不是交易活動的Gas費有多少比例被平臺抽成為「利潤」.

1900/1/1 0:00:00本期主人公:Coinbase 創始人 Brian Armstrong在尤瓦爾·赫拉利的《人類簡史》一書中,他認為人類社會幾乎完全圍繞故事構建。人們共同相信的故事促成了國家、民族甚至信仰的誕生.

1900/1/1 0:00:00NFT?藝術家 Pplpleasr 本周推出其第一個基于?Solana?的項目。“The Collectoooooor”允許 NFT 擁有者換取更稀有的 NFT.

1900/1/1 0:00:00