BTC/HKD+1.38%

BTC/HKD+1.38% ETH/HKD+0.85%

ETH/HKD+0.85% LTC/HKD-0.22%

LTC/HKD-0.22% ADA/HKD+0.46%

ADA/HKD+0.46% SOL/HKD+3.29%

SOL/HKD+3.29% XRP/HKD+0.22%

XRP/HKD+0.22%

據鏈聞消息,著名DeFi項目Furucombo被黑,損失超1500萬美元。慢霧安全團隊第一時間介入分析,并將攻擊細節分享給大家。攻擊細節分析

本次發生問題的合約在Furucombo本身的代理合約當中。整個攻擊流程很簡單。攻擊者通過設置了Furucombo的AaveV2Proxy的邏輯地址導致后續通過Furucombo代理合約調用的邏輯全部轉發到攻擊者自己的惡意合約上,導致任意資金被盜。

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

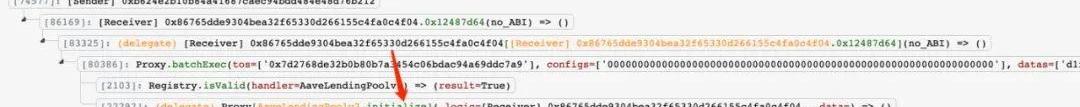

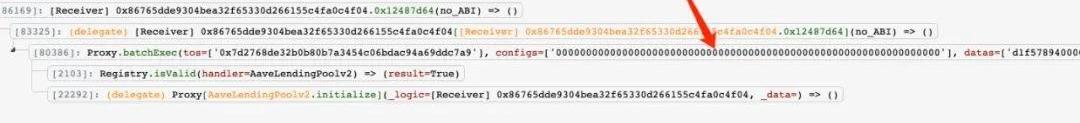

但是如果事情那么簡單,那么本次分析不值一提。問題遠比想象的復雜得多。如上圖所示攻擊者的入口在Furucombo的batchExec函數,我們先對batchExec函數進行分析:

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

慢霧:ERC721R示例合約存在缺陷,本質上是由于owner權限過大問題:4月12日消息,據@BenWAGMI消息,ERC721R示例合約存在缺陷可導致項目方利用此問題進行RugPull。據慢霧安全團隊初步分析,此缺陷本質上是由于owner權限過大問題,在ERC721R示例合約中owner可以通過setRefund Address函數任意設置接收用戶退回的NFT地址。

當此退回地址持有目標NFT時,其可以通過調用refund函數不斷的進行退款操作從而耗盡用戶在合約中鎖定的購買資金。且示例合約中存在owner Mint函數,owner可在NFT mint未達總供應量的情況下進行mint。因此ERC721R的實現仍是防君子不防小人。慢霧安全團隊建議用戶在參與NFTmint時不管項目方是否使用ERC721R都需做好風險評估。[2022/4/12 14:19:58]

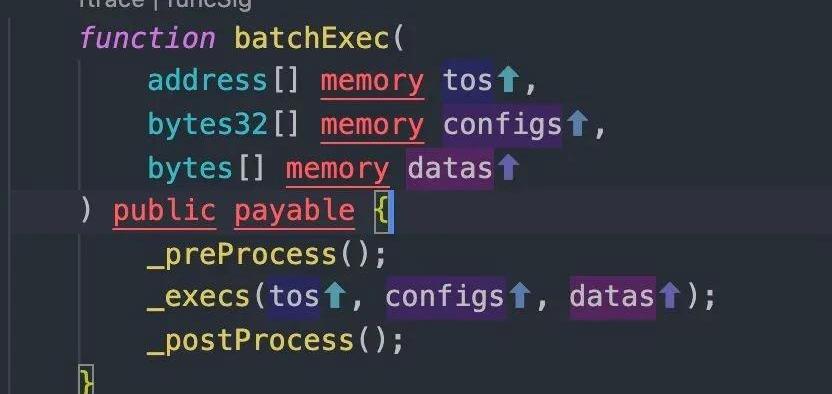

以上是FurucomboProxy合約的batchExec函數的具體實現,其中_preProcess和_postProcess合約分別是對調用前后做一些數據上的處理,不涉及具體的調用邏輯,這邊可以先忽略。我們主要觀察核心的_execs函數:

動態 | 慢霧:9 月共發生 12 起較典型的安全事件,供應鏈攻擊趨勢愈發明顯:過去的 9 月區塊鏈生態共發生 12 起較典型的安全事件,包括:EOSPlay 遭受新型隨機數攻擊、資金盤項目 FairWin 智能合約權限管理缺陷、EOS 黑名單賬號 craigspys211 利用新晉 BP 黑名單缺陷轉移走 19.999 萬枚 EOS 等典型安全事件。此外,慢霧區塊鏈威脅情報(BTI)系統監測發現,針對區塊鏈生態的供應鏈攻擊越來越多,形如:去年 11 月慢霧披露的污染 NPM 模塊 EventStream、今年 7 月披露的對數字貨幣錢包 Agama 構建鏈的攻擊、今年 8 月披露的針對數字貨幣行情/導航站的 URL 劫持攻擊,還有 9 月慢霧披露的針對交易所使用的第三方統計、客服 js 的惡意代碼植入,進行實施盜幣攻擊。[2019/10/1]

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

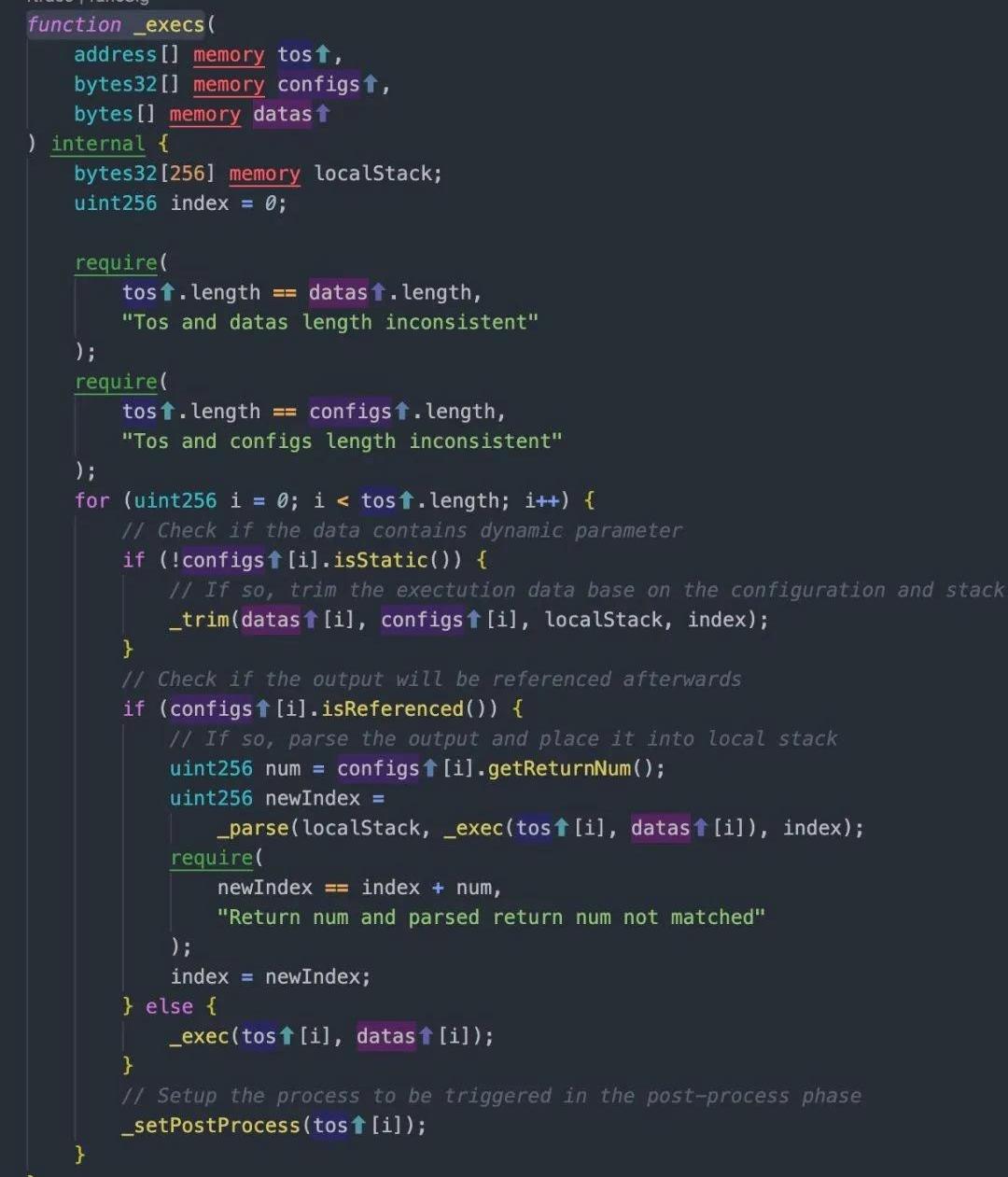

通過對execs代碼的分析不難發現,函數的主要邏輯是對configs數組的數據做檢查,并根據configs數組的數據對data進行一些處理。但是回顧上文中攻擊者的調用數據,不難發現攻擊者的調用數據中,configs的數據是一個0地址:

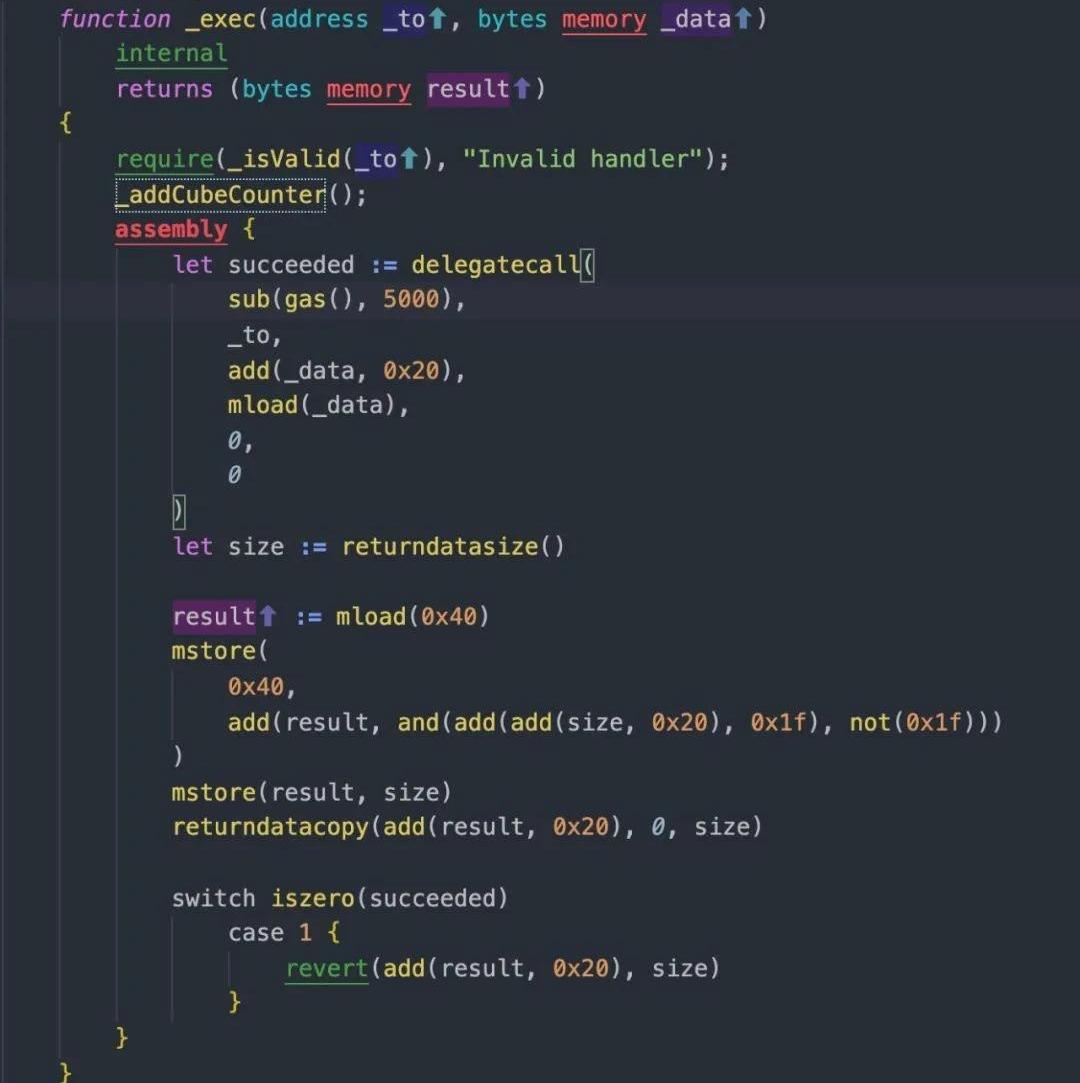

這里有一個trick,由于0地址是一個EOA地址,所有對EOA地址的函數調用都會成功,但是不會返回任何結果。結合這個trick,execs函數中的關于configs數據的部分可以先暫時忽略。直接看到最后的核心_exec函數:

_exec函數的邏輯也很簡單,在校驗了_to地址后,直接就將data轉發到指定的_to地址上了。而通過對攻擊交易的分析,我們能發現這個_to地址確實是官方指定的合法地址。

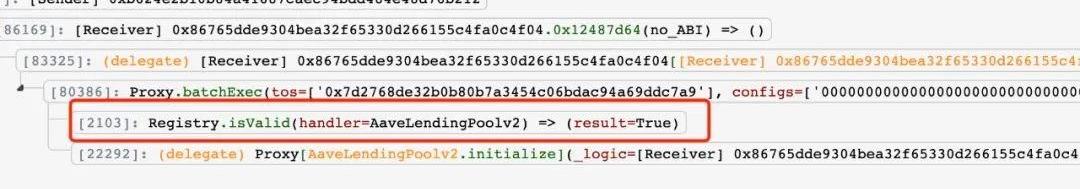

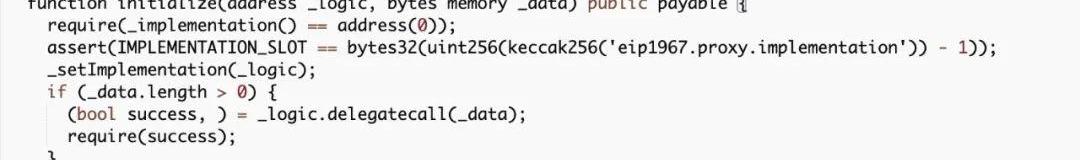

最后一步,便是調用_to地址,也就是官方指定的AaveV2Proxy合約的initialize函數,將攻擊者自己的惡意地址設置成AaveV2Proxy合約的邏輯地址。通過對Furucombo合約的分析,可以發現整個調用流程上沒有出現嚴重的安全點,對調用的地址也進行了白名單的檢查。那么問題只能是出在了對應要調用的代理邏輯上,也就是AaveV2Proxy合約。我們直接分析AaveV2Proxy合約的initialize函數的邏輯:

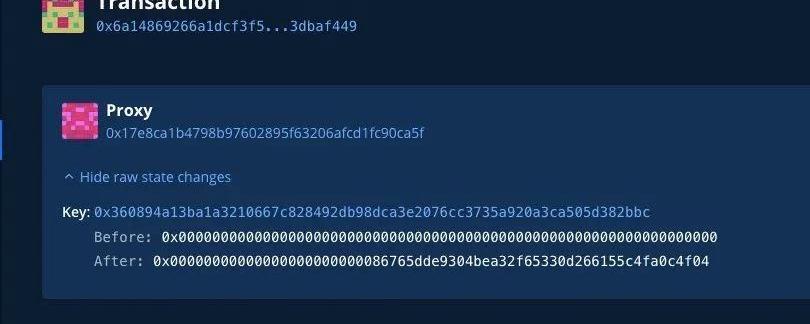

可以看到initialize函數是一個public函數,并在開頭就檢查了_implementation是否是0地址,如果是0地址,則拋出錯誤。這個檢查的目的其實就是檢查了_implementation是否被設置了,如果被設置了,就無法再次設置。根據這個設置,不難想出initialize這個函數只能調用一次。除非AaveV2Proxy從來沒有設置過_implementation,否則這個調用是不會成功的。難道Furucombo真的沒有設置過對應的_implementation嗎?帶著這樣的疑問,我們檢查了交易內的狀態變化。如下:

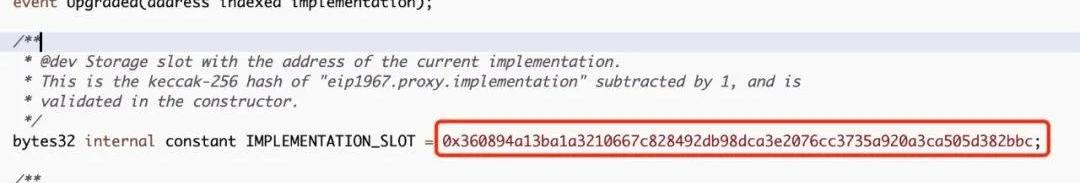

可以看到,交易中改變了存儲位置為0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc的內容,而寫入的內容正是攻擊者自己的惡意合約地址0x86765dde9304bea32f65330d266155c4fa0c4f04。而0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc這個位置,正是_implementation數據的存儲地址。

也就是說,官方從來沒有設置過AaveV2Proxy合約的_implementation地址,導致攻擊者鉆了這個空子,造成了Furucombo資產損失。總結

通過對整個事件的分析來看,Furucombo此次事故并不在安全漏洞的范疇內,主要的原因在于官方將未啟用的AaveV2Proxy合約添加進了自己的白名單中,并且未對AaveV2Proxy合約進行初始化,導致攻擊者有機可乘。建議

目前,由于Furucombo遭受攻擊,導致任何將代幣授權過給Furucombo合約(0x17e8ca1b4798b97602895f63206afcd1fc90ca5f)的用戶都將面臨資金損失的風險。慢霧安全團隊建議與Furucombo交互過的用戶檢查是否有將相關代幣授權給Furucombo合約。如有授權,應及時撤銷相關授權,避免進一步損失。參考鏈接:代幣授權檢查地址:https://approved.zone/攻擊交易:https://ethtx.info/mainnet/0x6a14869266a1dcf3f51b102f44b7af7d0a56f1766e5b1908ac80a6a23dbaf449

Tags:COMBOCOMCOMBUCOcombo幣發行價ZB.comKarate CombatKucoin下面有子平臺嗎

鏈集市·讓區塊鏈落地更簡單《區塊鏈應用案例》專欄03期作者丨區塊鏈落地小能手圖丨部分來源于網絡專欄簡介不知不覺區塊鏈已經發展了近10年,但哪怕到現在也還會有人質疑區塊鏈當前并沒有什么實際應用.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,Odaily星球日報經授權轉載。美聯儲主席杰羅姆·鮑威爾表示,2021年美聯儲可能會就數字美元與公眾和立法者進行討論.

1900/1/1 0:00:00不久前,比特幣用于日常支付的想法似乎遙不可及。然而,近幾個月來,加密支付提供商和比特幣支付網關服務的數量猛增。在過去,尋找使商家和消費者都受益的加密支付方法一直很困難.

1900/1/1 0:00:00嘉賓:JesseAavegotchi聯合創始人主持人:Polygon社區MaticMax分享時間:3月1日晚7:30以下是采訪正文:1.問:首先,請向大家做個簡單的自我介紹,介紹一下你自己.

1900/1/1 0:00:00編者按:本文來自IPFS原力區,作者:胡飛瞳,星球日報經授權發布。最近有兩件事情值得說一下,一是以太坊關于EIP-1559的熱烈爭論,二是Filecoin的時空證明更改為鏈下驗證.

1900/1/1 0:00:002020年是特殊的一年,新冠疫情對全球的沖擊讓各行各業都經歷著前所未有的挑戰。對于游戲行業而言,2020年也是里程碑式的一年.

1900/1/1 0:00:00