BTC/HKD+0.18%

BTC/HKD+0.18% ETH/HKD-0.49%

ETH/HKD-0.49% LTC/HKD-0.71%

LTC/HKD-0.71% ADA/HKD-0.09%

ADA/HKD-0.09% SOL/HKD-0.85%

SOL/HKD-0.85% XRP/HKD-0.47%

XRP/HKD-0.47%By:yudan@慢霧安全團隊背景

2021年1月27日,據慢霧區情報,SushiSwap再次遭遇攻擊,此次問題為DIGG-WBTC交易對的手續費被攻擊者通過特殊的手段薅走。慢霧安全團隊在收到情報后立馬介入相關事件的分析工作,以下為攻擊相關細節。SushiMaker是什么

SushiMaker是SushiSwap協議中的一個重要的組件,其用于收集SushiSwap每個交易對的手續費,并通過設置每個代幣的路由,將不同交易對的手續費最終轉換成sushi代幣,回饋給sushi代幣的持有者。這個過程就是發生在SushiMaker合約上。說說恒定乘積

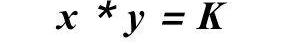

恒定乘積的公式很簡單,在不計算手續費的情況下,恒定乘積的公式為

路透社:SBF欺詐指控回避了關于美國法律如何看待加密貨幣的爭論:1月9日消息,Sam Bankman-Fried可能會發現很難辯訴應該撤銷針對他的欺詐指控,因為美國法律如何對待加密貨幣存在不確定性,就像涉及數字資產的刑事案件中其他被告一樣完成了。法律專家表示,這是因為曼哈頓聯邦檢察官對現已破產的加密貨幣交易所 FTX 創始人的指控在很大程度上回避了正在進行的關于加密貨幣是否應作為證券或商品進行監管的辯論。但據專家稱,這種不確定性與針對SBF的大部分指控無關。雖然他面臨一項串謀證券欺詐的指控,但該指控稱他誤導了FTX的股票投資者,并未涉及交易所交易資產的性質。[2023/1/9 11:02:36]

Polychain Capital實習生展示如何使用100美元對CheapETH進行51%攻擊:風險投資公司Polychain Capital的18歲實習生Anish Agnihotri展示了51%攻擊的工作方式,以達到教育目的。Agnihotri選擇了CheapETH來進行實驗。為了發動攻擊,Agnihotri租用了能夠每秒執行14.4億哈希的挖礦設備。這樣一來,他就可以占據該網絡哈希率的72%左右。此外,他還租用了虛擬機來運行區塊鏈。總費用不到100美元。(The Block)[2021/5/18 22:12:59]

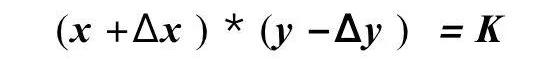

也就是說每次兌換,其實都是遵循這個公式,及交易前后K值不變,在兌換的過程中,由于要保持K值不變,公式的形式會是這個樣子

動態 | 烏克蘭國會收到一項關于應如何對與加密有關的收入征稅的草案:據Coindesk消息,一項草案規定了烏克蘭應如何對與加密有關的收入征稅,該草案已提交給該國議會Verkhovna Rada。該法案是由烏克蘭數字轉型部、區塊鏈4ukraine派系議會協會和更好的監管交付辦公室(BRDO)組織起草的。這份由13名議會成員撰寫的文件旨在修訂烏克蘭的稅法,并引入與加密資產相關的主要概念。該法案將此類資產定義為“一種特殊類型的有價值財產,以數字形式創建、記賬并通過電子方式處理”,比如加密貨幣、代幣以及草案中未指定的其他類型。總部位于烏克蘭的加密貨幣交易所Kuna的創始人,烏克蘭區塊鏈協會主席Michael Chobanian表示,他相信這項法律將奏效,但該行業還面臨其他障礙,需要解決。[2019/11/20]

其中X代表賣掉的代幣,Y代表要購買的代幣,那么每次能兌換到的代幣數量會是這個樣子(具體的推導過程就不演示了:D)

聲音 | 加拿大央行副行長:加拿大央行正在考慮如何應對加密資產的風險:據溫哥華太陽報報道,加拿大銀行副行長Timothy Lane在卡爾加里大學Haskayne商學院講話時表示:加拿大央行正在考慮如何應對加密資產的風險。[2018/10/2]

從公式上可以看到,當輸出代幣Y的兌換數量上限取決于Y代幣的數量,而和X代幣數量的大小無關,反過來說,如果要賣掉的X代幣數量很大,但是Y代幣的數量很小,那么就會造成大量的X代幣只能兌換出少量的Y代幣,而這個兌換價格相比正常的交易價格會偏離很多,這就是所謂的滑點,是本次攻擊中的關鍵。攻擊流程

動態 | 人民網:區塊鏈與實業結合應注意如何界定算法和物理設備權責體系:今日人民網發文表示,區塊鏈與實業的結合與我國“數字化”的趨勢一致,這一融合過程需要注意三個問題。一是算法和物理設備權責體系如何界定;二是智能制造標準制定思路是否應該轉變;三是5G會給邊緣計算、區塊鏈和物聯網帶來什么沖擊。[2018/8/24]

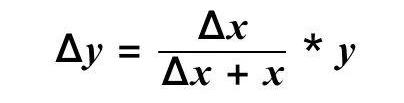

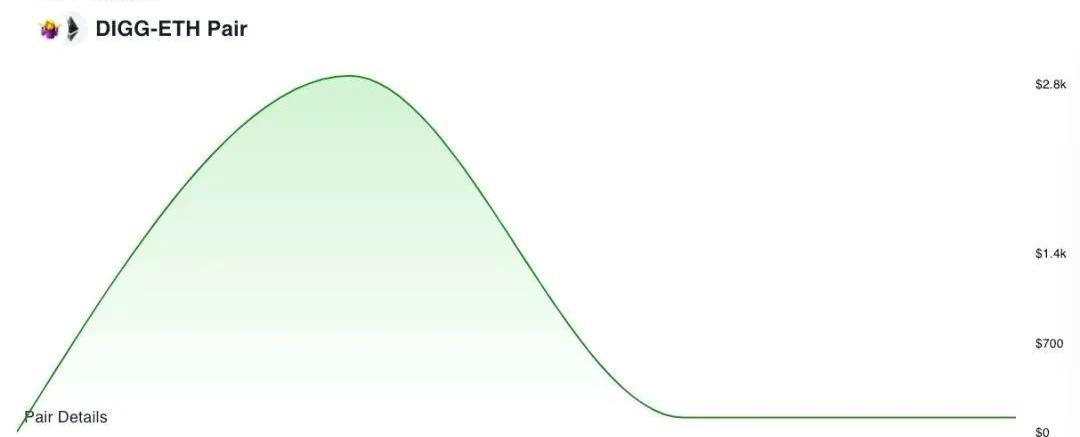

2020年11月30日,SushiSwap就曾因為SushiMaker的問題出現過一次攻擊(詳解參閱:以小博大,簡析SushiSwap攻擊事件始末),本次攻擊和第一次攻擊相似,但流程上有區別。相較于舊合約,在新的合約中,手續費在兌換的過程中會通過bridgeFor函數為不同交易對中的代幣尋找特定的兌換路由,然后進行兌換。

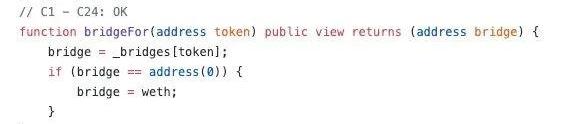

其中,bridgeFor函數的邏輯如下:

根據bridgeFor的邏輯,我們不難發現,如果沒有手動設置過特定幣種的bridge,那么默認的bridge是WETH,也就是說,在未設置bridge的情況下,默認是將手續費兌換成WETH。而DIGG這個幣,就是正好沒有通過setBridge設置對應的bridge的。

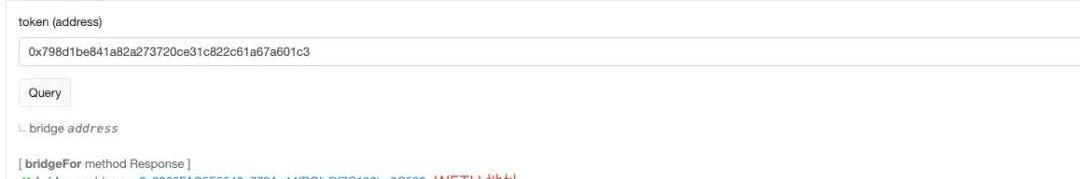

但是這里還有一個問題,就是在swap的過程中,如果這個交易對不存在,兌換的過程是失敗的。本次攻擊中,DIGG-WETH這個交易對一開始并不存在,所以攻擊者預先創建一個DIGG-WETH的交易對,然后添加少量的流動性。這個時候如果發生手續費兌換,根據前面說的恒定乘積的特性,由于DIGG-WETH的流動性很少,也就是DIGG-WETH中的WETH上限很小,而SushiMaker中的要轉換的手續費數量相對較大,這樣的兌換會導致巨大的滑點。兌換的過程會拉高DIGG-WETH交易對中WETH兌DIGG的價格,并且,DIGG-WETH的所有DIGG手續費收益都到了DIGG-WETH交易中。通過觀察DIGG-WETH交易對的流動性情況,流動性最大的時候也才只有不到2800美元的流動性,這個結果也能和公式的推導相互驗證。

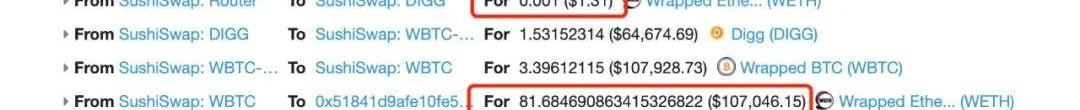

攻擊者在SushiMaker完成手續費轉換后,由于DIGG-WETH交易對中WETH兌DIGG的價格已經被拉高,導致少量的WETH即可兌換大量的DIGG,而這個DIGG的數量,正是DIGG-WBTC交易對的大部分手續費收入。

總結

本次攻擊和SushiSwap第一次攻擊類似,都是通過操控交易對的兌換價格來產生獲利。但是過程是不一樣的。第一次攻擊是因為攻擊者使用LP代幣本身和其他代幣創建了一個新的交易對,并通過操縱初始流動性操控了這個新的交易對的價格來進行獲利,而這次的攻擊則利用了DIGG本身沒有對WETH交易對,而攻擊者創建了這個交易對并操控了初始的交易價格,導致手續費兌換過程中產生了巨大的滑點,攻擊者只需使用少量的DIGG和WETH提供初始流動性即可獲取巨額利潤。相關參考鏈接如下:SushiMaker歸集手續費交易:https://etherscan.io/tx/0x90fb0c9976361f537330a5617a404045ffb3fef5972cf67b531386014eeae7a9攻擊者套利交易:https://etherscan.io/tx/0x0af5a6d2d8b49f68dcfd4599a0e767450e76e08a5aeba9b3d534a604d308e60bDIGG-WETH流動性詳情:https://www.sushiswap.fi/pair/0xf41e354eb138b328d56957b36b7f814826708724Sushi第一次被攻擊詳解:https://mp.weixin.qq.com/s/-Vp9bPSqxE0yw2hk_yogFw

編者按:本文來自以太坊愛好者,作者:RyanWatkins,翻譯:阿劍,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,星球日報經授權發布。來源:LucasNuzzi,CoinMetrics網絡數據產品經理編譯:PerryWang1、關于昨天比特幣網絡到底發生了什么,以及是.

1900/1/1 0:00:00編者按:本文來自金色財經,Odaily星球日報經授權轉載。珍妮特·耶倫正式成為美國第78任財政部長.

1900/1/1 0:00:00作者|秦曉峰編輯|郝方舟出品|Odaily星球日報 一、整體概述 加密投資公司PanteraCapital在最近的投資者信中透露,該公司已增持以太坊.

1900/1/1 0:00:00在之前的《比特幣暴漲或引發虛擬幣犯罪激增?揭示此類騙局的“三板斧”!》中,我們解釋了為什么USDT成為如今虛擬貨幣詐騙、傳銷等經濟犯罪的載體.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,星球日報經授權發布。1月16日,CFTC公布了最新一期CME比特幣期貨周報,最新統計周期內BTC一度實現了歷史性的對于40000整數關口的突破,不過在前半.

1900/1/1 0:00:00