BTC/HKD-0.57%

BTC/HKD-0.57% ETH/HKD-1.46%

ETH/HKD-1.46% LTC/HKD-1.59%

LTC/HKD-1.59% ADA/HKD-2.33%

ADA/HKD-2.33% SOL/HKD-2.15%

SOL/HKD-2.15% XRP/HKD-1.91%

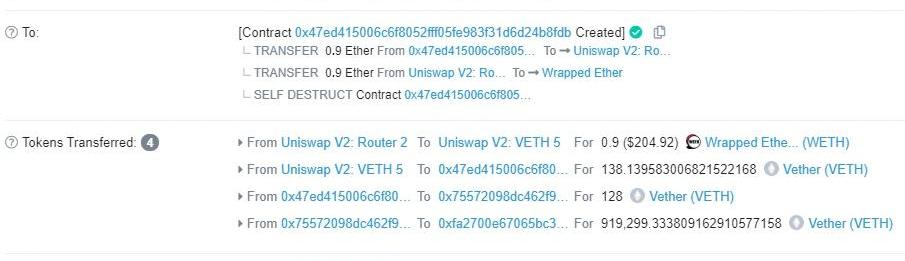

XRP/HKD-1.91%2020年6月30日下午5:46,Beosin-OSINT威脅情報系統發現VETH智能合約遭受攻擊,被盜919299個VETH。成都鏈安-安全研究團隊第一時間對本次事件進行跟蹤分析。根據鏈上交易顯示:攻擊者利用自建合約通過Uniswap將0.9ETH兌換為138VETH,之后對VETH智能合約發起攻擊,在攻擊完成后自建合約進行自我銷毀。本次攻擊成本僅0.9ETH,約合200美元。交易詳情如下:

成都鏈安:Discover項目正在持續遭到閃電貸攻擊:6月6日消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Discover項目正在持續遭到閃電貸攻擊,攻擊者通過閃電貸使用BSC-USD大量重復兌換Discover代幣,其中一個攻擊者0x446...BA277獲利約49BNB已轉入龍卷風,攻擊交易:0x1dd4989052f69cd388f4dfbeb1690a3f3a323ebb73df816e5ef2466dc98fa4a4,攻擊合約:0xfa9c2157cf3d8cbfd54f6bef7388fbcd7dc90bd6

攻擊者地址:0x446247bb10B77D1BCa4D4A396E014526D1ABA277[2022/6/6 4:05:40]

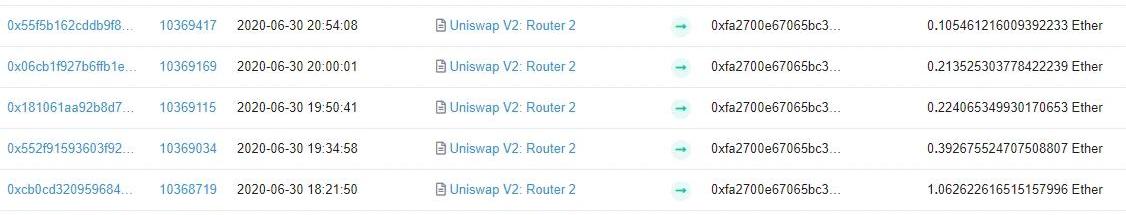

圖1在盜幣成功之后,攻擊者將盜取的VETH通過Uniswap換成了16ETH。如下圖所示:

成都鏈安:國內天穹數藏宣稱遭黑客攻擊,黑客利用虛假余額購買盜取用戶的藏品:5月17日消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,天穹數藏宣稱遭黑客攻擊,藏品售價異常高達近千萬元。根據平臺公告稱:平臺數據遭遇大量惡意攻擊,黑客利用虛假余額購買盜取用戶的藏品,導致數據異常,目前已恢復,平臺已第一時間報警處理。成都鏈安安全團隊初步分析,導致本次攻擊的原因猜測為:攻擊者通過傳統網絡安全攻破了平臺方數據庫,惡意篡改賬戶余額,導致大量用戶高價掛單仍可成交,最終導致數據異常。成都鏈安安全團隊建議:

1、 國內數字藏品平臺方在設計、實現和部署的過程中,要關注通信與網絡安全、主機安全、數據庫安全、移動安全等傳統安全領域,做好安全防護;

2、 國內數字藏品平臺方在運維的過程中,要做好金融風控的設計和實施,避免出現大規模資金異動而不自知的情況;

3、 數字藏品消費者在選擇交易平臺時,需要關注平臺合規風險,注意保障自身財產安全;

4、 數字藏品消費者警惕炒作風險和市場泡沫,避免泡沫破裂時造成財產損失。[2022/5/17 3:22:51]

動態 | 成都鏈安面向聯盟鏈推出“一站式”安全平臺:據官方消息,成都鏈安面向聯盟鏈安全需求推出“一站式”安全解決方案,為聯盟鏈生態提供從安全設計、開發、安全檢測到運行時安全監控和管理等全方位的安全服務與支持。

?

“一站式”安全平臺主要包括:支持FISCO-BCOS、Fabric、以太坊、EOS等多個平臺的“一鍵式”智能合約自動形式化驗證工具Beosin-VaaS;Beosin-IDE智能合約開發工具;Beosin-Eagle Eye安全態勢感知系統;Beosin-Firewall防火墻;Beosin-OSINT 威脅情報系統;安全審計與檢測;安全顧問等服務。

?

成都鏈安作為最早專門從事區塊鏈安全的公司之一,核心團隊在安全領域深耕18年,申請區塊鏈安全相關軟件發明專利和著作權15項。平臺推出以來,已為微眾銀行區塊鏈、布比、云象、益鏈等多個聯盟鏈平臺提供了全套的“一站式”安全解決方案和安全防護。[2019/11/28]

圖2具體攻擊流程如下:攻擊者創建攻擊合約,通過Uniswap將0.9ETH兌換成138VETH;調用VETH合約changeExcluded函數,支付128VETH手續費,使mapAddress_Excluded的值為true;調用transferFrom函數,因mapAddress_Excluded的值為true,可以直接進行轉賬;攻擊完成后,攻擊者通過Uniswap將盜取的VETH兌換成16ETH。漏洞原理分析

比原鏈牽手成都鏈安科技,共建區塊鏈安全新生態:近日,比原鏈基金會與成都鏈安科技簽署戰略合作協議。雙方將在區塊鏈安全技術領域達成初步合作意向,未來成都鏈安科技將會為比原鏈提供底層平臺的形式化安全驗證,智能合約的開發、審計、安全驗證等服務,保證比原鏈平臺和智能合約的安全性、功能正確性。[2018/5/10]

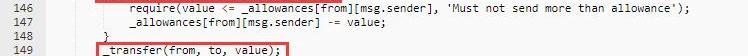

此漏洞產生的主要原因是changeExcluded函數修飾符為external,使得任何人都可以調用該函數來繞過transferFrom函數內部的授權轉賬額度檢查,將合約的VETH代幣盜走。首先分析transferFrom函數,在函數內部先進行!mapAddress_Excluded的判斷,按照正常邏輯,該結果為true后,將進行授權轉賬額度的檢查。但是轉賬函數_transfer的調用放在if語句體外,這就導致攻擊者可以通過將mapAddress_Excluded的值設置為true而繞過授權轉賬額度的檢查,直接進行VETH代幣轉移。transferFrom函數源碼如下圖所示:

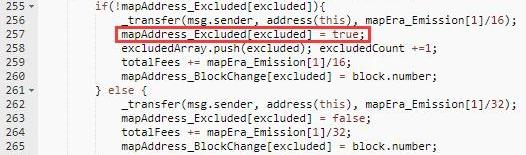

圖3通過分析修改mapAddress_Excluded值的代碼發現,在changeExcluded函數內實現了對其值的修改,且該函數修飾符為external,可供外部調用。changeExcluded函數源碼如下圖所示:

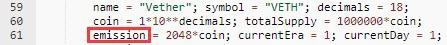

圖4在未對該值進行設置時,mapAddress_Excluded的初始值為false,最后if判斷結果為true,進入if語句體,調用_transfer進行轉賬,要求支付轉賬金額為:mapEra_Emission/16即128VETH,然后mapAddress_Excluded的值被設置為true。emission的值如下如所示:

圖5至此,再配合上面的transferFrom函數,攻擊者便可實現僅花費128VETH而將被攻擊合約的VETH代幣全部轉移出去。總結

此次VETH被盜事件,漏洞出自VETH合約而非Uniswap,VETH合約代碼的函數訪問修飾符的錯誤使用導致任何人都能繞過授權轉賬額度的檢查,以極低的成本發起攻擊。成都鏈安-安全研究團隊在此提醒各大智能合約運營商,在合約正式部署上線前應做好充分的代碼審計工作,即使是一些簡單的代碼錯誤也會財產損失。

現今區塊鏈技術的發展速度愈發加快,區塊鏈應用落地伴隨而來的是用戶對隱私安全性的要求愈發提高。基于此情況,眾多區塊鏈開發團隊提出了多種不同的用戶隱私安全保護機制.

1900/1/1 0:00:002020年6月12日美國一名20歲青年因使用Robinhood軟件進行杠桿交易而欠下巨款,最終選擇自殺,這件事給廣大投資者敲響了一個警鐘.

1900/1/1 0:00:00編者按:本文來自吉時通信,作者:宋嘉吉、孫爽,Odaily星球日報經授權轉載。5月,人民銀行行長易綱表示,數字人民幣研發工作遵循穩步、安全、可控、創新、實用原則,先行在深圳、蘇州、雄安、成都及未.

1900/1/1 0:00:00編者按:本文來自昌用,作者:昌用,星球日報經授權發布。山東高考冒名頂替案引起公憤,有朋友問我,是不是借助密碼共識就能解決各類考試舞弊.

1900/1/1 0:00:00國際結算銀行于6月24日發布了一個白皮書。這份白皮書是國際結算銀行計劃在6月30日發表的年度經濟報告中的第三章,標題是《數字時代的中央銀行和支付》。國際結算銀行提前把這章首先單獨發表.

1900/1/1 0:00:00比特幣誕生至今已經發展逾11年,在經歷了數次的巔峰和谷底,在被質疑和被吹捧間,它的強勁生命力已經超乎了我們的想象.

1900/1/1 0:00:00