BTC/HKD+0.98%

BTC/HKD+0.98% ETH/HKD+0.85%

ETH/HKD+0.85% LTC/HKD+0.11%

LTC/HKD+0.11% ADA/HKD+1.88%

ADA/HKD+1.88% SOL/HKD+4.59%

SOL/HKD+4.59% XRP/HKD+1.25%

XRP/HKD+1.25%

北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

MakerDAO:旗下借貸協議SparkProtocolDAI借出量創歷史新高:7月24日消息,MakerDAO 官方宣布,旗下以 DAI 穩定幣為中心的 DeFi 借貸協議 Spark Protocol DAI 借出量創歷史新高,達1444萬枚。[2023/7/25 15:56:19]

合約地址

Masterchef合約:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

Sparkster相關錢包在USDC脫錨期間短線交易ETH賺取165萬美元:金色財經報道,Lookonchain監測數據顯示,兩天前USDC脫錨之前,Sparkster的4個錢包用1558萬枚USDC以1427美元的平均價格買入10921枚ETH。這些錢包在今天上午出售10921枚ETH獲得1724萬枚USDC,成交均價1578美元。Sparkster在2天內賺了165萬美元。[2023/3/13 13:00:18]

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

Web3初創公司DAOLens完成500萬美元融資,Nexus Venture Partners等領投:6月15日消息,Web3初創公司DAOLens宣布完成500萬美元融資,Nexus Venture Partners、Better Ventures和iSeed II領投,Coinbase董事會成員Gokul Rajaram、Polygon聯合創始人Sandeep Nailwal、Solana聯合創始人Raj Gokal、Animoca Brands副總裁Simon Doherty和Tribe Capital聯合創始人Arjun Sethi等參投。籌集資金將用于產品開發、人才引進,并推動其工具堆棧的后續推出。

據悉,DAOLens由Vikram Aditya和Apoorv Nandan于2022年1月創立,旨在幫助企業進行入職、貢獻管理等工作來簡化DAO的運營流程。[2022/6/15 4:29:12]

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

數字資產對沖基金ARK36任命Anto Paroian為首席運營官:10月11日消息,數字資產對沖基金ARK36調整了管理架構,以更好地適應其不斷擴大的客戶群,并為未來的運營發展做好準備。新任首席運營官Anto Paroian將監督該基金的所有運營和活動。ARK36的聯合創始人Ulrik Lykke現在將專注于探索如何將公司的產品擴展到數字資產領域的其他方面。(Finextra)[2021/10/11 20:19:46]

攻擊階段:

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

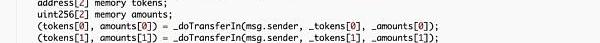

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

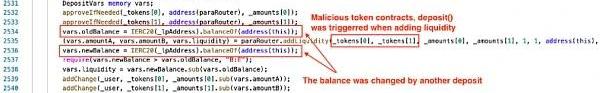

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特進行了播報。

除此之外,CertiK官網https://www.certik.com/已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

Tags:TERPARSTEQUOInternational Squid GamesTransparent TokenSTEPDQuontral

2022年3月9日,美國總統拜登正式簽署數字資產行政令,全面闡述美國數字資產監管行動框架。代表著美國政府為控制快速增長的行業所做的重大努力,也意味著區塊鏈將迎來“美國式監管”.

1900/1/1 0:00:00過去的2021年,對區塊鏈行業而言是不平凡的一年。 群情激昂,熱點更迭。 NFT、元宇宙、Web3.0,市場在創新微力量中孕育出一次次發展契機,又在草莽和秩序混亂中接受一次次喘息和調整.

1900/1/1 0:00:00從久負盛名的創始人,到極具顛覆性的創新技術,波卡自創世伊始,便自帶“明星”光環,吸引了大批擁躉.

1900/1/1 0:00:00繼LooksRare之后,誰是OpenSea的下一個競爭者?頂級機構Paradigm投資的Zora是一個不容忽視的存在,原因主要有兩點:1.股東背景豪華.

1900/1/1 0:00:00近日,華爾街知名投資銀行Jefferies發布的一份分析師報告顯示,到2025年,全球NFT市場價值將超過800億美元.

1900/1/1 0:00:002022年3月28日WorldMobile與ERGODEX達成合作,在ERGODEX上線之時,WMT是在上面可以進行交易的第一個Token.

1900/1/1 0:00:00