BTC/HKD-0.13%

BTC/HKD-0.13% ETH/HKD+0.66%

ETH/HKD+0.66% LTC/HKD-0.54%

LTC/HKD-0.54% ADA/HKD-0.59%

ADA/HKD-0.59% SOL/HKD-1.4%

SOL/HKD-1.4% XRP/HKD-0.98%

XRP/HKD-0.98%前言

北京時間11月7日,知道創宇區塊鏈安全實驗室監測到跨鏈協議SynapseProtocol推出的資產跨鏈橋被攻擊,攻擊者設法降低了nUSDMetapool虛擬價格并從中獲利約800萬美元。

知道創宇區塊鏈安全實驗室第一時間對本次事件深入跟蹤并進行分析。

分析

攻擊事件如下圖所示,該次攻擊事件的問題點并不在Synapse跨鏈橋本身,而是在Saddle開發的Metapool合約上。

ARKM在幣安開啟交易5分鐘后價格上限機制解除,現報價0.71美元:金色財經報道,ARKM在幣安開啟交易5分鐘后價格漲幅上限機制解除,短時最高觸及0.89美元,截至發稿時,現報價0.71美元,24小時漲幅1325.80%。行情波動較大,請做好風險控制。

此前報道,ARKM在幣安已觸發價格上限機制。[2023/7/18 11:02:20]

在具體分析攻擊事件之前,我們先來介紹一下什么是Metapool。Curve開發的stableswap實現中有兩類池子,分別是Standardstableswappools和Metapools。

Standardstableswappools:包括了多個基礎資產,它們在一個小范圍內彼此相互定價。

Metapools:實現了相同的stableswap不變量,但將資產D與資產A、B、C的LP代幣進行定價時會導致池的理想平衡權重變為資產D的50%以及資產A、B、C的各16.66%,這既隔離了資產D的風險,又允許基礎池用于額外的Metapools,這種池子雖然很好,但實現起來也會更加的復雜。

SushiSwap合約攻擊事件進展:第一個攻擊者已歸還90枚ETH:4月9日消息,MetaSleuth發推稱,SushiSwap RouteProcessor2合約攻擊事件導致0xsifu(sifuvision.eth)損失1800枚ETH。第一個攻擊者(0x9deff)已歸還90枚ETH(盜取100枚ETH)。BlockSec幫助挽救100枚ETH,很快就會歸還。此外,sifuvision.eth與c0ffeebabe.eth正在進行談判。大部分被盜資金流向beaverbuild、rsync-builder和Lido:Execution Layer Rewards Vault。

據此前報道,派盾發推稱,SushiSwap RouteProcessor2合約存在與Approve相關漏洞,導致Frog Nation前CFO 0xsifu損失超過330萬美元(約1900 ETH)。派盾提醒用戶盡快撤銷0x044b7開頭合約相關權限以避免遭受損失。[2023/4/9 13:53:10]

基礎信息

Castle Ventures合伙人:SBF的政客友好形象是一場“徹頭徹尾鬧劇”,FTX是“紙牌屋”:金色財經報道,隨著FTX與其相關的自營交易公司 Alameda Research 之間的潛在不當行為被曝光,Castle Ventures合伙人Cater表示SBF將自己塑造成“政客友好形象”是“一場徹頭徹尾的鬧劇”,并稱:“我們這些加密貨幣行業的人現在都知道,FTX是紙牌屋,如果重新審視SBF在華盛頓國會作證時發表的一些評論,會發現和他隨后披露的信息完全不吻合,SBF已經激怒了加密貨幣社區,FTX崩盤是Mt.Gox級別的事件。”(雅虎財經)[2022/11/9 12:36:21]

攻擊者:

0x3ab92d06f5f2a33d8f45f836607f8da68cab81e8

DigitalOcean:區塊鏈客戶數量明顯下降,但與加密貨幣市場狀況無關:金色財經報道,云基礎設施提供商DigitalOcean透露,使用其基礎設施即服務(IaaS)運行區塊鏈的客戶數量明顯下降。該公司首席執行官Yancey Spruill指出,公司業務的主要增長動力在一定程度上被宏觀疲軟所抵消,擴張速度下降,尤其是在歐洲和亞洲,主要是針對區塊鏈垂直領域業務的客戶。Spruill補充說,區塊鏈的下滑與加密貨幣無關,而是與該技術的其他用途有關。(The Register)[2022/8/10 12:14:56]

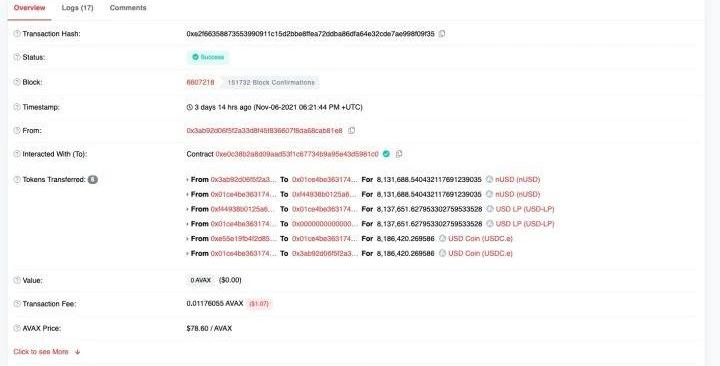

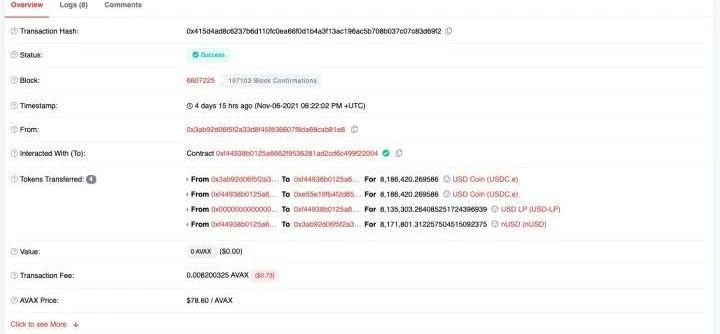

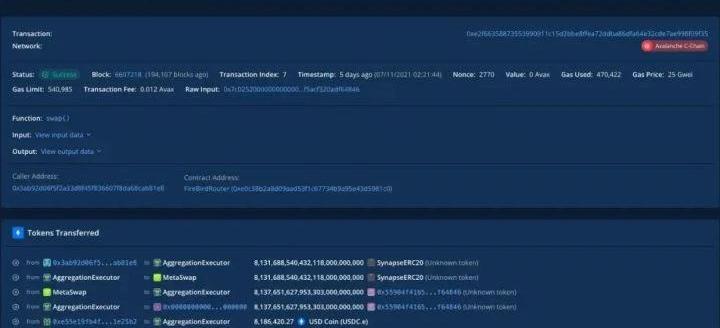

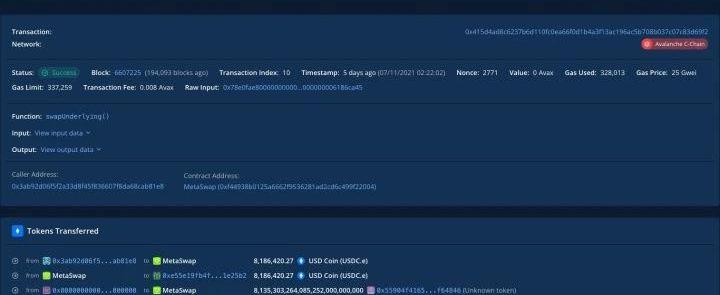

攻擊tx:0xe2f66358873553990911c15d2bbe8ffea72ddba86dfa64e32cde7ae998f09f350x415d4ad8c6237b6d110fc0ea66f0d1b4a3f13ac196ac5b708b037c07c83d69f2

漏洞合約:

https://github.com/saddle-finance/saddle-contract/blob/master/contracts/meta/MetaSwapUtils.so

流程

1、首先攻擊者通過FirebirdRouter在Metaswap.sol上調用swap()函數和removeLiquidityOneToken()函數,先將nUSD兌換成nUSD-LP代幣,再移除nUSD-LP獲取USDC。

2、攻擊者通過MetaswapDeposit合約中的addLiquidity()函數用USDC添加流動性換取nUSD-LP。

3、攻擊者通過MetaswapDeposit合約中的removeLiquidityOneToken()函數用nUSD-LP移除流動性換取nUSD,然后依次循環,不斷套利。

細節

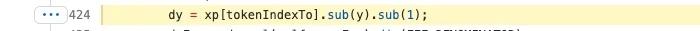

在Metapool中當用戶可以直接用資產D去兌換A、B或C,但在兌換到A、B、C的LP代幣時,需要計算LP代碼基本虛擬價格,而SaddleMetaswap合約中忽略計算LP代幣基本虛擬價格的檢查,詳情代碼見Metaswap合約的第424行。

因為增加流動性和從池中移除一個代幣實際上和兌換是相同的,所以與此對應的是MetaSwapUtils合約的第277行,276行代碼是在判斷代幣是否為LP代幣,在檢查到兌換的是LP代幣時就進行LP代幣基本虛擬價格的計算。

由于檢查的忽略允許了攻擊者0x3ab92d06f5f2a33d8f45f836607f8da68cab81e8進行不斷的循環交易,上面提到的攻擊流程是最后一次循環交易,從而使得nUSD-LP代幣數量增加,降低了Metapool虛擬價格并從nUSD-LP中兌換走更多的nUSD代幣。

在事件發生后官方更新了跨鏈橋受攻擊事件進展,由于官方一直在線且反應迅速,沒有給黑客跨鏈轉移資金的機會,官方將不會處理黑客的交易,損失的SynapsenUSD也將全額返回給受影響的流動性提供者們。

截止目前,SynapseProtocol網絡已經恢復正常活動并處理完了之前積壓的交易,針對此次事件官方將Stableswap合約代替Metapool合約成為為新的nUSD資金池,以保證安全性,而未受影響的流動性提供者將需要解除抵押并從舊資金池中提取流動性以方便后續正常操作。

總結

Synapse跨鏈橋遭遇的攻擊的核心原因在于外部的AMM計算合約Metapool中未對LP代幣基本虛擬價格計算的檢查,使得攻擊者通過循環交易降低Metapool虛擬價格并從LP中抽走資金,從而獲取約800萬美元的nUSD資產。

Tags:METMETAETASWAPMetaMask最新版本Meta MinermetamaskDailySwap Token

WorldMobile是第一個建立在區塊鏈上并由用戶共同運營管理的網絡通訊服務,它與世界上第一批自動航空器的開發商阿爾泰羅能源(AltaerosEnergies)合作.

1900/1/1 0:00:00相關文章: Rust智能合約養成日記合約狀態數據定義與方法實現Rust智能合約養成日記編寫Rust智能合約單元測試Rust智能合約養成日記Rust智能合約部署.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:00ZONFFWeekly是ZonffPartners每周為大家帶來的市場概況分析及未來行情展望上周美聯儲利空落地后,對抗通脹的現貨買盤重新入場,需求強勁,投資者應堅定持有多頭倉位.

1900/1/1 0:00:00撰文:Footprint分析師Simon(simon@footprint.network)日期:2021年11月28日-12月04日數據來源:WeeklyReport(https://footp.

1900/1/1 0:00:00今天圣誕節了,2021即將在欣喜與擔憂中結束,欣喜的是圈層在不斷擴大,擔憂的是日漸提高的操作門檻。 在這一年中,有收獲,有感慨,有挫折,有感激.

1900/1/1 0:00:00