BTC/HKD+1.09%

BTC/HKD+1.09% ETH/HKD+0.91%

ETH/HKD+0.91% LTC/HKD+0.07%

LTC/HKD+0.07% ADA/HKD+0.09%

ADA/HKD+0.09% SOL/HKD+1.93%

SOL/HKD+1.93% XRP/HKD-0.26%

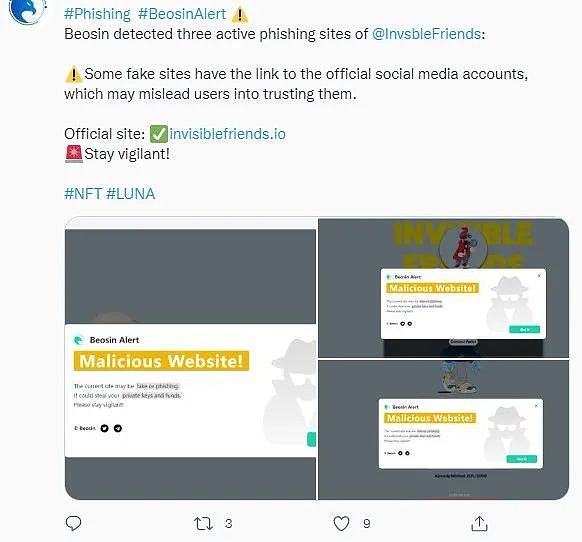

XRP/HKD-0.26%前有周杰倫無聊猿NFT被釣魚攻擊,損失超300萬人民幣。

后有全球最大的NFT交易平臺之一OpenSea大批用戶遭遇釣魚攻擊,多人資產受損。

可見Web3世界黑客依然猖狂作祟,為了打擊黑客囂張的氣焰,我們將為大家持續輸出干貨系列文章,教導大家NFT防騙技巧。

本文研究了兩類典型的NFT的釣魚攻擊,一類是盜取用戶簽名的釣魚攻擊,如:Opensea釣魚郵件事件;一類是高仿域名和內容的NFT釣魚網站。跟我們一起看看

「盜取用戶簽名的釣魚」

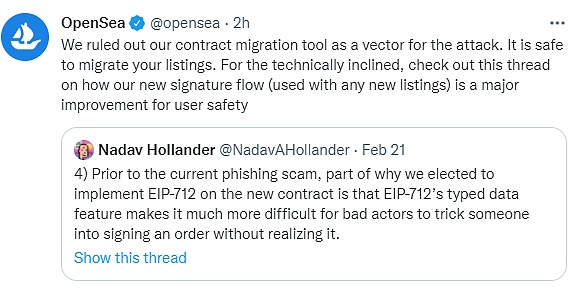

2022年2月21日,全球最大的加密數字藏品市場Opensea遭遇黑客攻擊。根據Opensea官方回復,有部分用戶由于簽署了給黑客的授權而導致用戶NFT被盜。

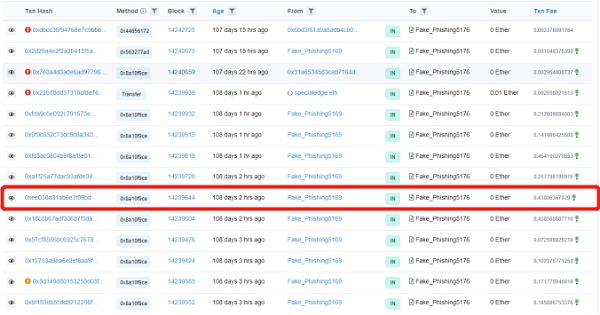

我們將本次事件再次復現一下,在本次事件攻擊事件中,攻擊者信息如下:

攻擊者地址(Fake_Phishing5169):

0x3e0defb880cd8e163bad68abe66437f99a7a8a74

攻擊者合約(Fake_Phishing5176):

價值逾2000萬美元ETH從未知錢包轉移到Binance:金色財經報道,數據顯示,北京時間今日21:51,10,883枚ETH(價值約20,175,846美元)從未知錢包轉移到Binance。[2023/8/2 16:14:23]

0xa2c0946ad444dccf990394c5cbe019a858a945bd

攻擊者獲得相關NFT的交易具體如下圖所示:

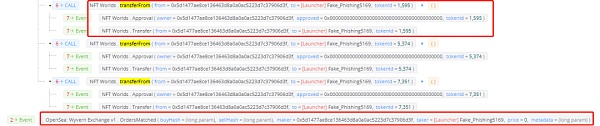

針對其中一筆交易進行分析,

0xee038a31ab6e3f06bd747ab9dd0c3abafa48a51e969bcb666ecd3f22ff989589,具體內容如下:

由上圖可知,攻擊者是獲得了用戶的授權,之后直接調用transferfrom方法將用戶的NFT盜走。

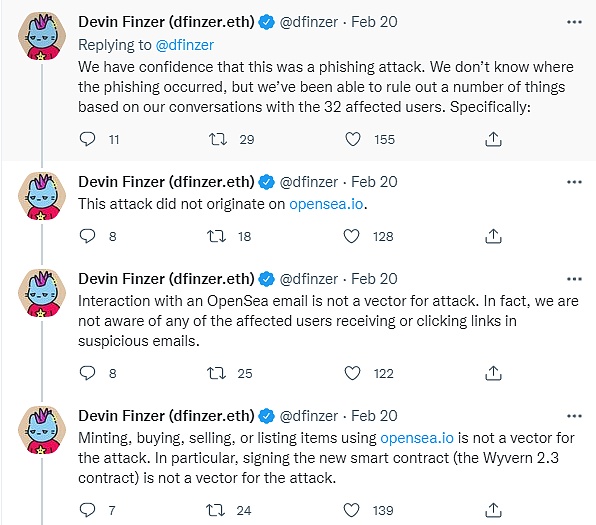

根據Opensea的CEO Devin Finzer發布的twitter,攻擊者是通過釣魚的方式獲取到用戶在Opensea上的掛單授權。

MOOAR白皮書:Generative NFT Tool(GNT)面向所有MOOAR成員開放:3月14日消息,STEPN開發商Find Satoshi Lab(FSL)推出的NFT Launchpad MOOAR白皮書顯示,Generative NFT Tool(GNT)面向所有MOOAR成員開放。其中普通成員(General Members)在沒有該鑄造選項的情況下僅能生成1-3張預覽圖像,每天最多可以嘗試5次。

VIP成員則可以批量創造并提交最多1000個NFT。一旦該系列完成生成且prompt trail結果確認,此NFT系列將面向公眾進行FairMint,每天最多可以嘗試25次。需要注意的是,此功能僅限于Solana鏈上使用,在Alpha測試階段,生成NFT不需要GMT,不過未來將需要銷毀GMT以生成NFT。

昨日消息,STEPN官方推特今日發布了一副配有GNT文字的meme圖片,疑似將發行新代幣。[2023/3/14 13:03:42]

通過分析攻擊交易,黑客攻擊主要分為以下三個步驟。

1.構造正確的待簽名交易;

2.誘騙用戶點擊授權;

3.獲取用戶簽名后構造攻擊合約盜取用戶NFT。

步驟一

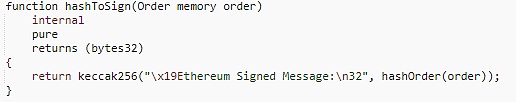

首先對攻擊者構建的交易簽名內容進行分析,跟蹤函數調用棧發現具體的簽名信息如下:

Polygon市值重返100億美元上方,一匿名巨鯨獲利超50倍:金色財經報道,據coingecko數據,Polygon(MATIC)在2023年1月實現了50%以上的漲幅,相比之下比特幣和以太坊的漲幅分別為44%和38%,本文撰寫時Polygon市值已達到約105.6億美元。另據鏈上分析師@lookonchain披露數據顯示,一個匿名巨鯨于2020 年 9 月以約 84,000 美元從加密貨幣交易所 Binance 獲得了 400 萬個 MATIC,每個MATIC成本僅2美分,就在兩天前,該巨鯨出售了其持有的所有MATIC獲利520萬美元,回報高達50倍。(decrypt)[2023/1/30 11:35:48]

由上圖可知,簽名的計算方式為:keccak256("\x19 Ethereum Signed Message:\n32", hashOrder(order));這種簽名方式會在order前再加一個消息前綴:’\x19 Ethereum Signed Message:\n32’,以確保改簽名不能在以太坊之外使用。之后將加上消息前綴的完整數據再計算keccak256值,最后用私鑰進行簽名。

但是該方式僅能聲明所有權,無法防止重放攻擊。如:用戶A簽署了消息發送給合約M,另一用戶B可以將這個簽名重放給合約N。下圖為訂單簽名中具體涉及到的信息。

比特幣全網未確認交易數量為11325筆:金色財經報道,BTC.com數據顯示,目前比特幣全網未確認交易數量為11325筆,全網算力為229.88 EH/s,24小時交易速率為3.35交易/s,目前全網難度為31.36T,預測下次難度上調2.51%至32.15 T,距離調整還剩10天20小時。[2022/10/1 18:36:37]

其中涉及到的簽名主要參數為:

Side:買入或賣出

paymentToken:用于支付訂單的代幣類型

basePrice:訂單中NFT的價格

maker:訂單發出地址

taker:接收訂單的目標地址

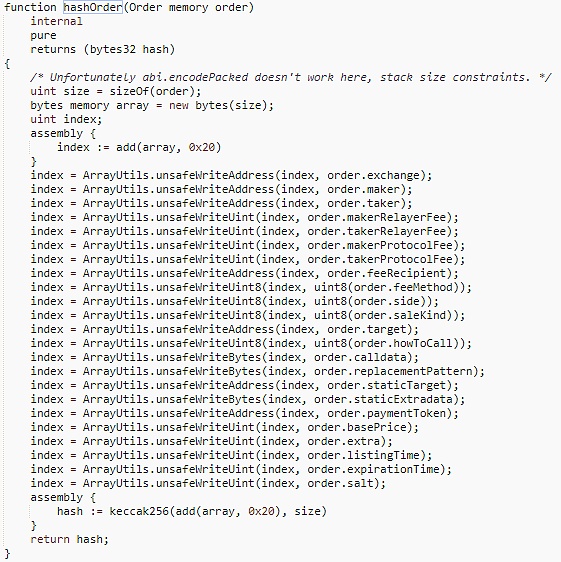

上述簽名信息中包含訂單金額、目標地址等敏感信息,但是經過keccak256計算Hash后的值只是一串二進制字符串,用戶無法識別。

攻擊者根據上述Order信息構造簽名,可以隨意將上述簽名中涉及到的basePrice參數金額設置為0,接收地址設置為自己等。

步驟二

攻擊者構造好待簽名數據后就可以誘騙用戶點擊授權。由于簽名的元數據是經過Keccak256計算后得到的包含0x的66個十六進制字符,用戶無法得知其代表的具體含義,因此可能直接點擊簽名,使得攻擊者獲得了用戶的掛單授權。

加拿大5月CPI同比上漲7.7%,創自1983年1月以來新高:6月22日消息,加拿大5月CPI同比上漲7.7%,創自1983年1月以來新高,預期7.4%,前值6.8%。(財聯社)[2022/6/22 1:24:35]

上圖中的簽名對于用戶來說類似盲簽,即所簽的消息內容對簽名人來說是盲的,簽名人不能看見消息的具體內容。

步驟三

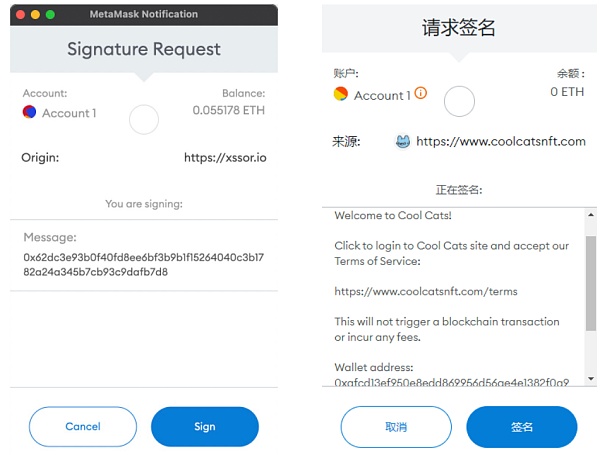

在步驟二中攻擊者獲取到ECDSA簽名消息中的R、S、V值,即可利用其構造攻擊合約盜取用戶NFT。下圖為OpenSea: Wyvern Exchange v1合約中驗證order的函數validateOrder(),具體源碼如下:

由源碼可知,訂單驗證首先會校驗order的有效性和是否包含有效參數,接著校驗訂單是否曾經通過鏈上校驗。其中approvedOrders是一個mapping變量,該變量保存了所有已經通過鏈上批準驗證的訂單。如果訂單曾經校驗過則直接返回true,無需再使用ecrecover()校驗 ECDSA 簽名,以便智能合約可以直接下訂單。

以下是其中一筆NFT盜取交易,可以發現攻擊者利用用戶簽名通過調用攻擊者合約(Fake_Phishing5176):

0xa2c0946ad444dccf990394c5cbe019a858a945bd,以0 ether的價格盜取了用戶的NFT。

綜上,該類事件主要是因為用戶在簽署交易簽名時,由于簽署的交易內容是加密后的字符串,導致用戶無法直觀的看到簽署交易的具體內容,習慣性的點擊確認,從而造成攻擊者獲取到用戶的賣單權授權,盜走用戶的NFT。

「高仿域名的NFT釣魚」

這一類的釣魚網站主要是對NFT項目官網的域名和內容等進行幾乎一致的模仿,一般會先連接用戶錢包查詢用戶余額之后,再進行其他誘騙操作。這種釣魚網站是最常見的,主要分為以下幾種類型:

1 僅更換原官網的頂級域名

案例一

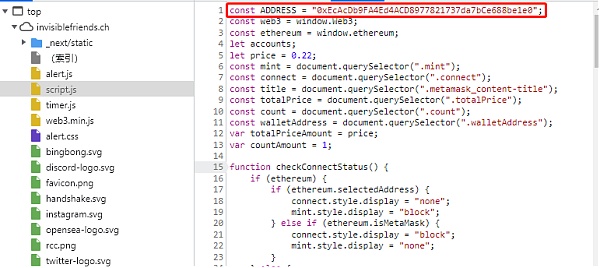

官網:https://invisiblefriends.io/

釣魚網站:https://invisiblefriends.ch/

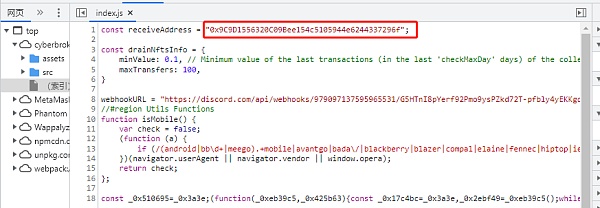

查看釣魚網站的網頁源碼,可以發現如下攻擊地址:

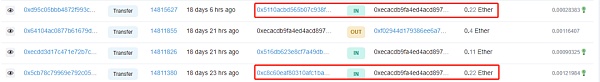

0xEcAcDb9FA4Ed4ACD8977821737da7bCe688be1e0的相關交易:

可以發現上述兩筆交易是攻擊者獲取到的收益。

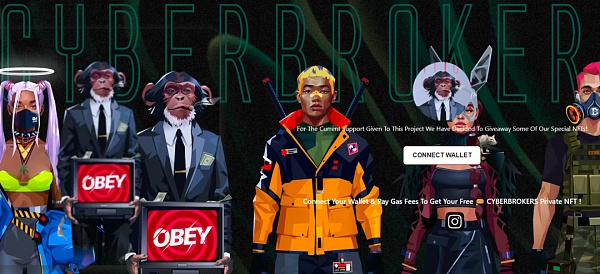

案例二

官網:https://cyberbrokers.io/

釣魚網站:https://cyberbrokers.live/

查看釣魚網站源碼,發現如下攻擊地址:

2 主域名添加單詞或符號進行混淆

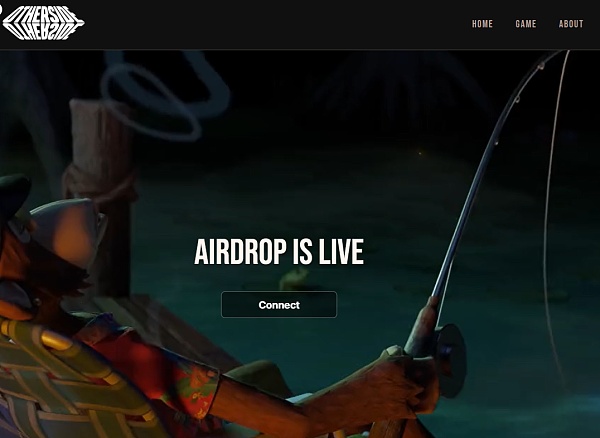

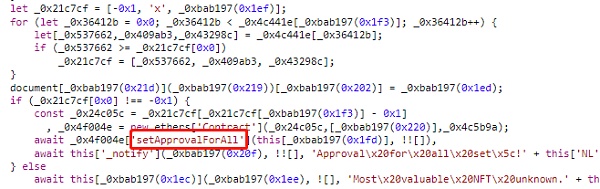

有的釣魚網站會在主域名添加單詞或符號進行混淆,比如othersidemeta-airdrop、otherside-refunds.xyz等。

官網:https://otherside.xyz/

釣魚網站:http://othersidemeta-airdrop.com/

查看釣魚網站源碼,發現頁面存在setApprovalForAll()函數,該函數會授權_operator具有所有代幣的控制權。如果用戶授權了攻擊者,則用戶賬號中所有的NFT將會被盜走。

3 添加二級域名進行混淆

有的釣魚網站會添加二級域名進行混淆,進行釣魚欺騙。

?

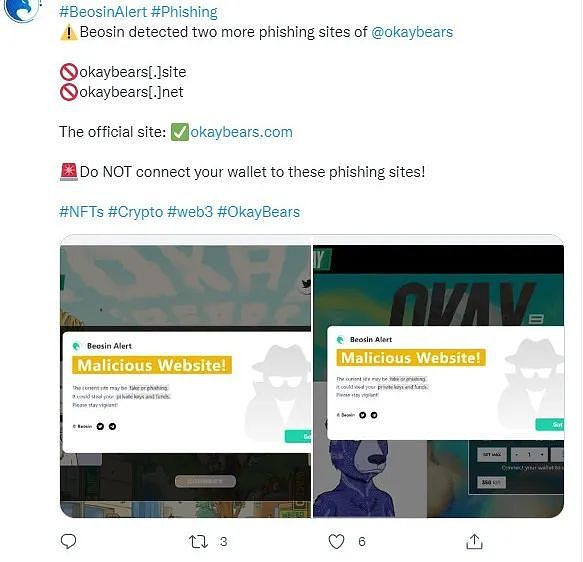

官網:https://www.okaybears.com/

釣魚網站:https://okaybears.co.uk/?

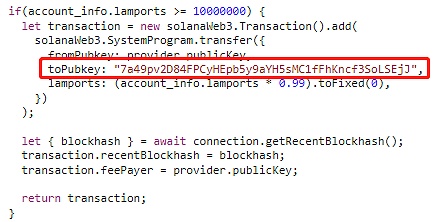

查看網頁源碼,根據solana web3的官方文檔API,確認如下地址為攻擊地址:

在如今釣魚事件頻發的情況下,用戶需提高安全意識,保護自己。以下是我們的安全建議:

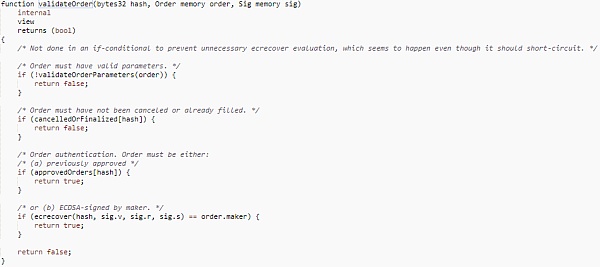

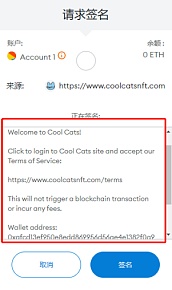

1 簽名時應當明確簽署的交易內容,包括交易價格、交易地址等信息,如下圖紅框處內容所示:

如果存在簽署內容僅為二進制字符串內容等無法明確的內容,請勿簽署。

2 切勿點擊任何郵件中的鏈接、附件,或輸入任何個人信息。

3訪問NFT官網時,一般在官網右上角等處會顯示官方twitter、discord等社交帳號,需在官方賬號上確認官網地址。

4安裝釣魚插件,可輔助識別部分釣魚網站。比如下面這一款(復制鏈接谷歌瀏覽器直接安裝)

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl=zh-CN

2017年,Dapper Labs團隊打造出第一個得到公開關注的NFT項目CryptoKitties,從那之后,NFT就開始成長之路.

1900/1/1 0:00:00以太坊上的代幣都是可轉移、可交易的,那設計一個不可交易的代幣,有用嗎?半個月前,Vitalik提出了一個靈魂代幣,這個靈魂代幣的屬性也是和這個不可交易代幣有異曲同工之處.

1900/1/1 0:00:00實踐中,我們發現從業者對普法類文章有偏愛,今天咱們滿足大家的訴求。我們要與諸位分享NFT數字藏品無法繞開的《著作權法》中幾個基本法律常識,也是實務里經常被“顧名思義”誤導的知識.

1900/1/1 0:00:00引言 本文為5月27日晚《Metaverse Insight首期交流——以太坊合并的影響》交流的會議紀要,會議主要討論了ETH升級合并將帶來的影響.

1900/1/1 0:00:00撰文:Frank 自 2020 年創立以來,Avalanche 已經發展成為一個充滿活力的生態系統,目前生態中有超過 500 個 Dapp.

1900/1/1 0:00:00目前5月已收線,可以看到BTC月線實體跌破頸線35000,那么這里將成為趨勢壓制區,月線在未重新有效突破前,建議逢高減倉,目前月線剛有效跌破,反彈后注意再次下探風險.

1900/1/1 0:00:00