BTC/HKD+0.05%

BTC/HKD+0.05% ETH/HKD-0.05%

ETH/HKD-0.05% LTC/HKD-0.51%

LTC/HKD-0.51% ADA/HKD+2.24%

ADA/HKD+2.24% SOL/HKD-0.2%

SOL/HKD-0.2% XRP/HKD+1.38%

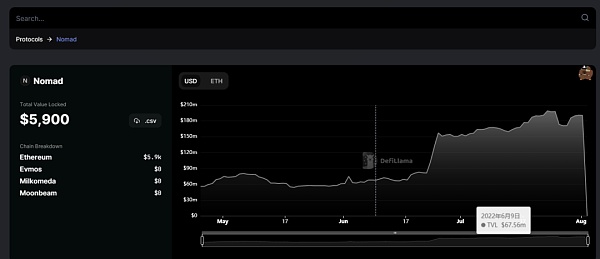

XRP/HKD+1.38%北京時間8月2日,成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,跨鏈通訊協議Nomad遭遇攻擊,黑客獲利約1.5億美元。截止發稿前,根據DeFi Llama數據顯示,Nomad代幣橋中只剩下約5900美元左右。

關于本次攻擊事件的來龍去脈,成都鏈安安全團隊第一時間進行了分析。

PART 01?

首先,我們先來認識本次故事主角——Nomad。

Nomad 自稱能提供安全的互操作性解決方案,旨在降低成本并提高跨鏈消息傳遞的安全性,與基于驗證者的跨鏈橋不同,Nomad 不依賴大量外部方來驗證跨鏈通信,而是通過利用一種optimistic機制,讓用戶可以安全地發送消息和橋接資產,并保證任何觀看的人都可以標記欺詐并保護系統。

Poolz Finance的Locked Deal合約遭到攻擊,損失約50萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控顯示,ETH、BSC和Polygon鏈上Poolz Finance的LockedDeal合約遭到了攻擊,損失約50萬美元。攻擊者調用了LockedDeal合約中存在漏洞的函數CreateMassPools,并且在參數_StartAmount中觸發了整數溢出的漏洞。攻擊者除了獲得了大量的poolz token以外還獲得了其他代幣,請相關項目提高警戒。 此前,Beosin EagleEye監控到Poolz Finance相關代幣$POOLZ暴跌90%[2023/3/15 13:05:25]

而在4 月 13 日,他們也以 2.25 億美元估值完成高達 2200 萬美元的種子輪融資,領投方為 Polychain。對于一家初創項目而言,數千萬美元種子輪融足可謂贏在起跑線上,但是本次攻擊之后,不知道項目方會如何處理與“自救”。

BlockSec:Quaternion因QTN代幣開發者使用錯誤條件而被黑客攻擊,損失約2.546枚WETH:1月18日消息,BlockSec監測顯示,NFT全棧B2B B2C服務供應商Quaternion因QTN代幣開發者使用錯誤條件而被黑客攻擊,損失約2.546枚WETH。QTN代幣具有通貨膨脹機制,隨著QTN在Uniswap中的交易增多,QTN的總量也會隨之增加。但是,QTN的開發者使用from == UniswapPair來判斷是否有QTN出售,這一錯誤條件是導致此攻擊的根本原因。BlockSec提醒注意,黑客的資金來源似乎來自BSC上的Ankr Exploiter。[2023/1/18 11:19:14]

Nomad官方推特表示,已得知此事,目前正在調查。

安全團隊:Transit Swap遭黑客攻擊,損失約2000萬美元:金色財經報道,據CertiK監測,跨鏈DEX聚合器Transit Swap遭受攻擊,導致用戶的資金從錢包中被取出。

到目前為止,損失估計約為2000萬美元(約49815枚BNB和約5182枚ETH)。該項目目前已暫停運營。[2022/10/2 18:37:14]

關于本次事件,在Web3領域,卻引起了爭議。

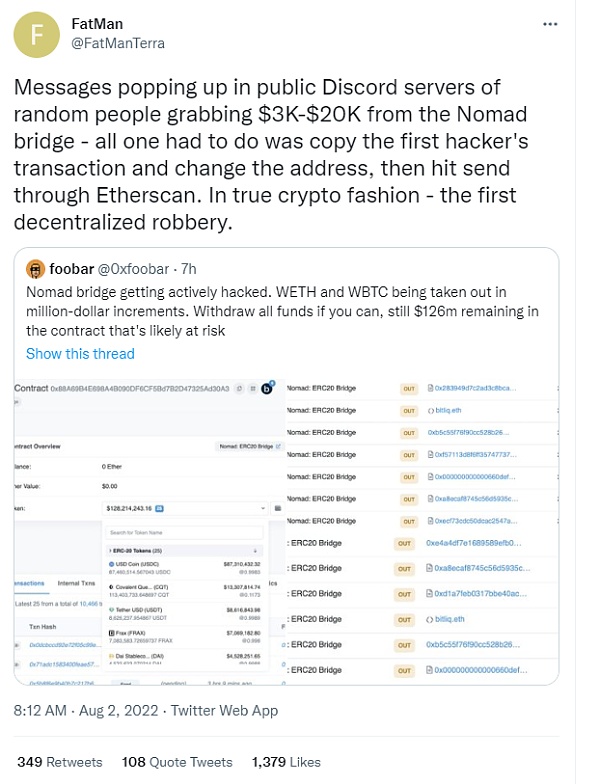

Terra研究員FatMan在推特上對Nomad遭遇攻擊事件發表評論稱:“在公共Discord服務器上彈出的一條消息稱,任意一個人都能從Nomad橋上搶了3千到2萬美元:所有人要做的就是復制第一個黑客的交易并更改地址,然后點擊通過Etherscan發送。這是在真正的加密市場中首次發生的去中心化搶劫。”?

Celsius在與Tether資金清算時損失約1億美金:金色財經消息,英國金融時報記者kadhim發推文稱,根據Celsius自愿重組申請文件,Tether向Celsius提供了8.41億美金的貸款。而在清算時,Celsius產生約1億美元(9700萬美元)的損失。[2022/7/15 2:14:47]

事實的確如此。

根據Odaily星球日報的報道,在第一個黑客盜竊完成后,這條「成功」經驗也在加密社區瘋傳,被更多用戶模仿,趁火打劫。跨鏈通訊協議Nomad的資產被洗劫一空。

CertiK:Balancer遭黑客攻擊損失約90萬人民幣,其他DeFi合約需警惕:6月29日北京時間凌晨2點03分,CertiK天網系統檢查到在區塊10355807處Balancer DeFi合約異常。此次攻擊約獲利90萬人民幣。

安全研究員迅速介入調查,攻擊重現如下:

階段0:攻擊者從dYdX閃電貸處借款,獲得初始WETH資金。

階段1:攻擊者使用WETH將Balancer中的STA盡可能買空,最大程度提高STA價格。

階段2:攻擊者用獲得的STA多次買回WETH。每一次都用最小量的STA(數值為1e-18)進行購買,并利用Balancer內部漏洞函數gulp(),鎖定STA的數目,控制STA對WETH的價格。重復多次該種買回操作,直到將Balancer中的WETH取空。

階段3:換一種代幣,用STA重復階段2直到取空該種代幣。階段三重復了三次,一共有4種代幣受到了損失WETH,WBTC, LINK和SNX。

階段4:償還dYdX閃電貸,離場。

CertiK判斷攻擊者是有經驗的黑客團隊在充分準備后的一次攻擊嘗試,有很大可能還會繼續攻擊其他DeFi合約。[2020/6/30]

可能是因為過于心急,一些用戶忘記使用馬甲偽裝,直接使用了自己的常用 ENS 域名,暴露無遺(這可能給 Nomad 后續追贓減輕了一定的負擔)。目前已經有用戶開始自發退款,以求避免被起訴。

PART 02?

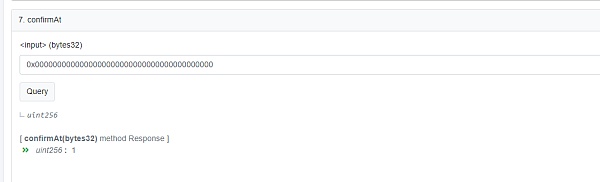

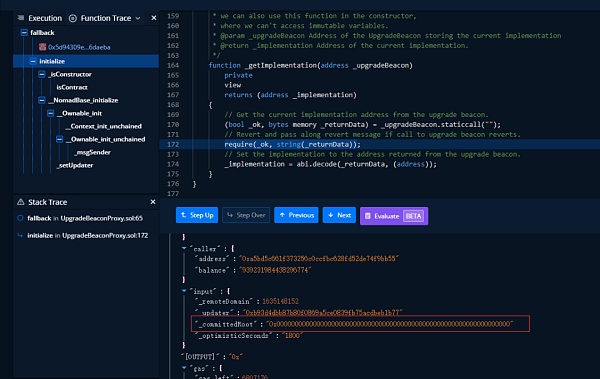

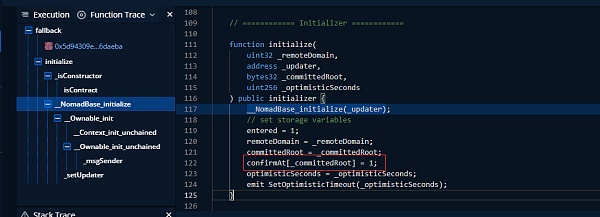

本次攻擊主要是項目方在部署合約時,把零(0x000000....)的confirmAt設置為1,導致任意一個未使用的_message都可以通過判斷,并從合約中提取出對應資產。技術分析如下:

被攻擊合約

0x5D94309E5a0090b165FA4181519701637B6DAEBA (存在漏洞利用的合約)

0x88A69B4E698A4B090DF6CF5Bd7B2D47325Ad30A3(遭受損失的金庫合約)

由于攻擊交易過多,下面依靠其中一筆攻擊交易分析為例進行闡述;(0x87ba810b530e2d76062b9088bc351a62c184b39ce60e0a3605150df0a49e51d0)

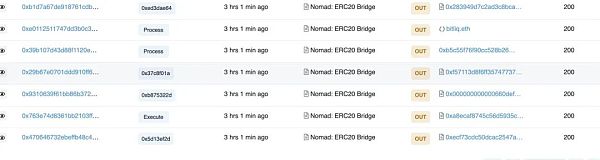

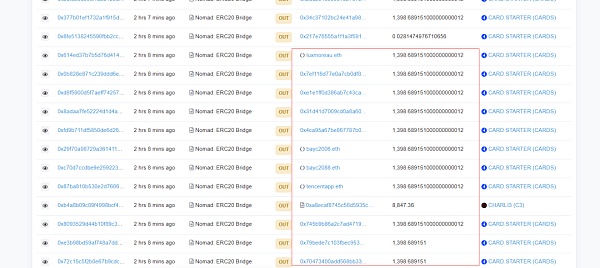

攻擊的交易截圖

1.通過交易分析,發現攻擊者是通過調用(0x5D9430)合約中的process函數提取(0x88A69)合約中的資金。

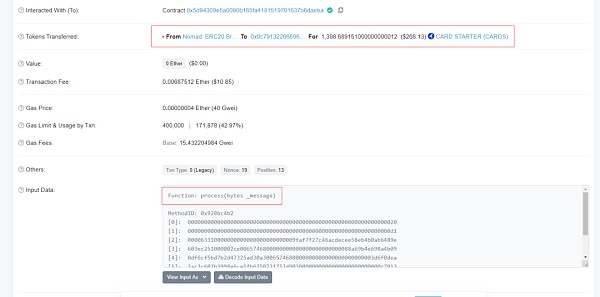

攻擊細節截圖

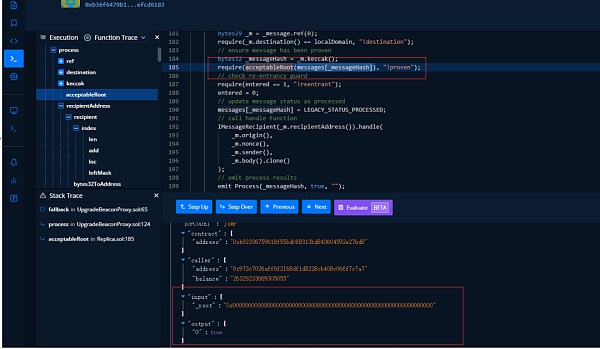

2.跟進process函數中,可以看到合約對_messageHash進行了判斷,當輸入的messages[_messageHash]為0x000000....時,返回值卻是true。

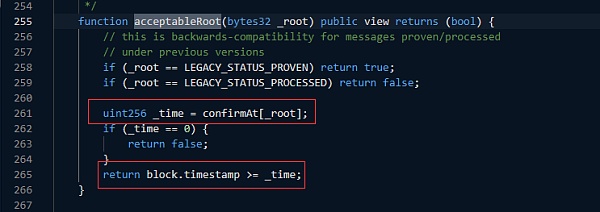

3.然后跟進acceptableRoot函數,發現_root的值為零(0x000000....)時,而confirmAt[_root]等于1,導致判斷恒成立,從而攻擊者可以提取合約中的資金。

?攻擊細節截圖

4.后續通過查看交易,發現合約在部署時,就已經初始零(0x000000....)的confirmAt為1,交易可見(0x99662dacfb4b963479b159fc43c2b4d048562104fe154a4d0c2519ada72e50bf)

PART 03?

針對跨鏈代幣橋攻擊導致損失一事,Nomad團隊表示,“調查正在進行中,已經聯系區塊鏈情報和取證方面的主要公司協助。我們已經通知執法部門,并將夜以繼日地處理這一情況,及時提供最新信息。我們的目標是識別相關賬戶,并追蹤和追回資金。”

目前,成都鏈安安全團隊正在使用鏈必追平臺對被盜資金地址進行監控和追蹤分析。

PART 04?

針對本次事件,成都鏈安安全團隊建議:項目方在合約部署前,需要考慮配置是否合理。部署后,應測試相關功能,是否存在被利用的風險,并且聯系審計公司查看初始的參數是否合理。

Tags:ETHNOMOMAMADETH錢包官網地址Sweat EconomyOMAX幣Neonomad Finance

比特幣(Bitcoin)的概念最初由中本聰在2008年11月1日提出,并于2009年1月3日正式誕生。根據中本聰的思路設計發布的開源軟件以及建構其上的P2P網絡.

1900/1/1 0:00:00原文標題:《分叉之道》(Go Fork Yourself)撰文:Packy McCormick 編譯:郭倩雯 在游戲中,「速通」意味著盡可能快地通關游戲.

1900/1/1 0:00:00經幾次延遲后,以太坊似乎終于將在2022年9月開啟合并進程。然而,伴隨著合并的到來,PoWETH的呼聲與爭議聲也越來越大.

1900/1/1 0:00:00再有不到一個月,比特幣就要進入上線的第12年。過去的近11年里,比特幣乃至整個區塊鏈世界,從郵件列表、專業論文和技術論壇里的只言片語中走到了聚光燈下,數字貨幣經濟和區塊鏈技術都已經脫離了小眾圈子.

1900/1/1 0:00:00注:8 月 5 日,加密研究員 Jon Charbonneau 在 Delphi Digital 上發布了《Rollup 完全指南》,從其熟知的以太坊和 Celestia 的兩個項目出發.

1900/1/1 0:00:00NFT 或可改進博物館和畫廊鑒定可復制藝術品的紙質證書。但要挖掘這種潛力,還有很多工作要做。 Nancy Baker Cahill:《合約殺手》(社交),2021年2014 年 5 月,在 Ne.

1900/1/1 0:00:00