BTC/HKD+0.49%

BTC/HKD+0.49% ETH/HKD+0.68%

ETH/HKD+0.68% LTC/HKD-0.04%

LTC/HKD-0.04% ADA/HKD+0.17%

ADA/HKD+0.17% SOL/HKD+1.34%

SOL/HKD+1.34% XRP/HKD+0.49%

XRP/HKD+0.49%背景

據慢霧發布的《2023 上半年區塊鏈安全與反洗錢總結》 的數據,2023 上半年,遭受攻擊后仍能全部或部分收回損失資金的事件共有 10 起。這 10 起事件的被盜資金總計約 2.32 億美元,其中的 2.19 億美元被返還,占被盜資金的 94%。在這 10 起事件中,有 3 起事件的資金被全部退回。

資金被盜后又被歸還或許將成為一個新趨勢。無論是給予賞金還是以合理談判的方式拿回被盜資金,主要有兩種傳遞消息的方式:一個是在項目方媒體平臺發聲,另一個則是攻擊者與項目方通過鏈上留言進行溝通。

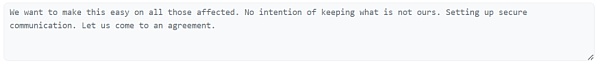

例如 2023 年 3 月 13 日,DeFi 借貸協議 Euler Finance 遭到攻擊,攻擊者獲利約 1.97 億美金。3月20日,攻擊者在給 Euler 的鏈上消息 中聲稱,他們現在希望與 Euler “達成協議”。攻擊者寫道:“我們想讓所有受影響的人都輕松些,不打算保留不屬于我們的東西。建立安全通信,讓我們達成協議吧。”

幾個小時后,Euler 在鏈上回復 稱:“消息已收到,讓我們通過 Euler Deployer 地址和你的一個 EOA 在 Blockscan 上私下討論,通過電子郵件 contact@euler.foundation 或你選擇的任何其他渠道。請回復你想選哪種方式。”

慢霧:遠程命令執行漏洞CVE-2023-37582在互聯網上公開,已出現攻擊案例:金色財經報道,據慢霧消息,7.12日Apache RocketMQ發布嚴重安全提醒,披露遠程命令執行漏洞(CVE-2023-37582)目前PoC在互聯網上公開,已出現攻擊案例。Apache RocketMQ是一款開源的分布式消息和流處理平臺,提供高效、可靠、可擴展的低延遲消息和流數據處理能力,廣泛用于異步通信、應用解耦、系統集等場景。加密貨幣行業有大量平臺采用此產品用來處理消息服務,注意風險。漏洞描述:當RocketMQ的NameServer組件暴露在外網時,并且缺乏有效的身份認證機制時,攻擊者可以利用更新配置功能,以RocketMQ運行的系統用戶身份執行命令。[2023/7/14 10:54:22]

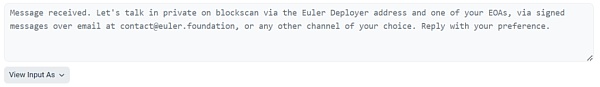

有趣的是,在 3 月 15 日,0x2af 用戶向黑客發送鏈上消息 ,請求希望能返回其畢生積蓄 78 枚 wstETH,該用戶表示,“請考慮退回 90% / 80%。我只是一個用戶,我畢生的積蓄只有存入 Euler 的 78 wstETH ,我不是巨鯨或百萬富翁。你無法想象我現在的處境有多糟,全毀了。我很確定 2000 萬美元已經夠你改變生活了,而且你能讓很多受影響的人重獲快樂”。隨后,黑客向其發送了 100 枚 ETH。緊接著有不少地址效仿該用戶的行為向黑客發送消息。

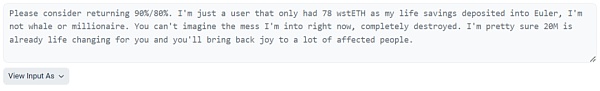

當然,也有在鏈上留言釣魚的情況。2023 年 3 月 22 日,Euler 黑客在攻擊完成后,為了混淆視聽逃避追查,轉了 100 ETH 給盜取了 6.25 億多美金的 Ronin 黑客。Ronin 黑客順水推舟,將計就計,隨即回禮了 2 枚 ETH,并給 Euler 黑客發了一條鏈上消息 ,要求其解密一條加密信息。但專家稱,該消息是一個網絡釣魚騙局,試圖竊取 Euler 攻擊者錢包的私鑰。是否真的如此?慢霧曾對此事寫過一篇分?析,有興趣可以查閱。在 Ronin 黑客錢包向 Euler 黑客錢包發送消息幾分鐘后,Euler Finance 的開發人員試圖用自己的消息 進行干預,他們警告 Euler 黑客警惕所謂的解密軟件,稱“最簡單的方法就是退還資金”。Euler 的開發人員在另一個交易 中繼續說道:“在任何情況下都不要試圖查看該消息。不要在任何地方輸入你的私鑰。提醒你,你的機器也可能被入侵。”

慢霧:從Multichain流出的資金總額高達2.65億美元,分布在9條鏈:金色財經報道,自7月7日以來,從 Multichain 流出的資金總額高達 2.65 億美元,分布在 Ethereum、BNB Chain、Polygon、Avalanche、Arbitrum、Optimism、Fantom、Cronos、Moonbeam 鏈。其中 6582 萬美元已經被 Circle 和 Tether 凍結,1,296,990.99 ICE(約 162 萬美元) 被 Token 發行方 Burn。流出的資金中,包括:

1)從 Multichain: Old BSC Bridge 轉出的 USDT;

2)從 Multichain: Fantom Bridge 轉出的 USDC、DAI、LINK、UNIDX、USDT、WOO、ICE、CRV、YFI、TUSD、WETH、WBTC;

3)從 Anyswap: Bridge Fantom 轉出的 BIFI;

4)從 Multichain: Moonriver Bridge 轉出的 USDC、USDT、DAI、WBTC;

5)從 MultiChain: Doge Bridge 轉出的 USDC;

6)從 Multichain: Executor 轉出的 DAI、USDC、BTCB、WBTC、WETH、Dai.e、WBTC.e、Bridged USDC、BTC、fUSDT、ETH 等;

7)從被 Etherscan 標記為 Fake_Phishing183873 的 0xe1910...49c53 轉出的 WBTC、USDT、ETH,同時我們認為該標記(Fake Phishing183873)或許是 Etherscan 上的虛假標記,地址可能以前屬于 Multichain 官方賬戶。[2023/7/11 10:48:30]

慢霧:Poly Network再次遭遇黑客攻擊,黑客已獲利價值超439萬美元的主流資產:金色財經報道,據慢霧區情報,Poly Network再次遭遇黑客攻擊。分析發現,主要黑客獲利地址為0xe0af…a599。根據MistTrack團隊追蹤溯源分析,ETH鏈第一筆手續費為Tornado Cash: 1 ETH,BSC鏈手續費來源為Kucoin和ChangeNOW,Polygon鏈手續費來源為FixedFloat。黑客的使用平臺痕跡有Kucoin、FixedFloat、ChangeNOW、Tornado Cash、Uniswap、PancakeSwap、OpenOcean、Wing等。

截止目前,部分被盜Token (sUSD、RFuel、COOK等)被黑客通過Uniswap和PancakeSwap兌換成價值122萬美元的主流資產,剩余被盜資金被分散到多條鏈60多個地址中,暫未進一步轉移,全部黑客地址已被錄入慢霧AML惡意地址庫。[2023/7/2 22:13:22]

眾所周知,無論是比特幣還是以太坊主網,實質上都是一個分布于全球的賬本系統。拿以太坊舉例,目前,有超過上萬個以太坊節點復制以太坊主網上的所有數據,這意味著以太坊主網上的任何消息、交易等信息都會被復制上萬次,這也確保了區塊鏈信息不可篡改。相對比特幣網絡來說,以太坊主網上的費用更“便宜”,因此大部分人都會把以太坊主網作為留言的第一選擇。正如剛剛所說,區塊鏈的本質是分布式賬本,我們進行轉賬交易的時候可以順便留言,這些留言都會被記錄在所有節點的賬本上,它們無法被修改,并將在區塊鏈上永久留下痕跡。

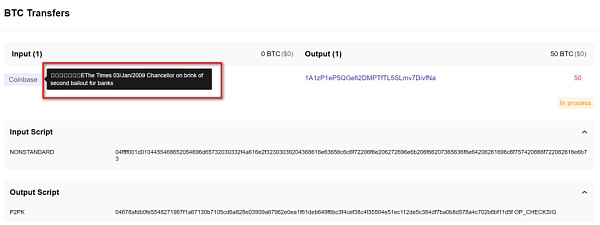

最先帶頭在區塊鏈上留言的是中本聰。2009 年 1 月 4 日,中本聰在創世區塊上留下了當天泰晤士報的頭條新聞標題,“EThe Times 03/Jan/2009 Chancellor on brink of second bailout for banks”,直到今天,我們仍能在鏈上找到這條留言。

慢霧:Crosswise遭受攻擊因setTrustedForwarder函數未做權限限制:據慢霧區情報,2022年1月18日,bsc鏈上Crosswise項目遭受攻擊。慢霧安全團隊進行分析后表示,此次攻擊是由于setTrustedForwarder函數未做權限限制,且在獲取調用者地址的函數_msg.sender()中,寫了一個特殊的判斷,導致后續owner權限被轉移以及后續對池子的攻擊利用。[2022/1/19 8:57:48]

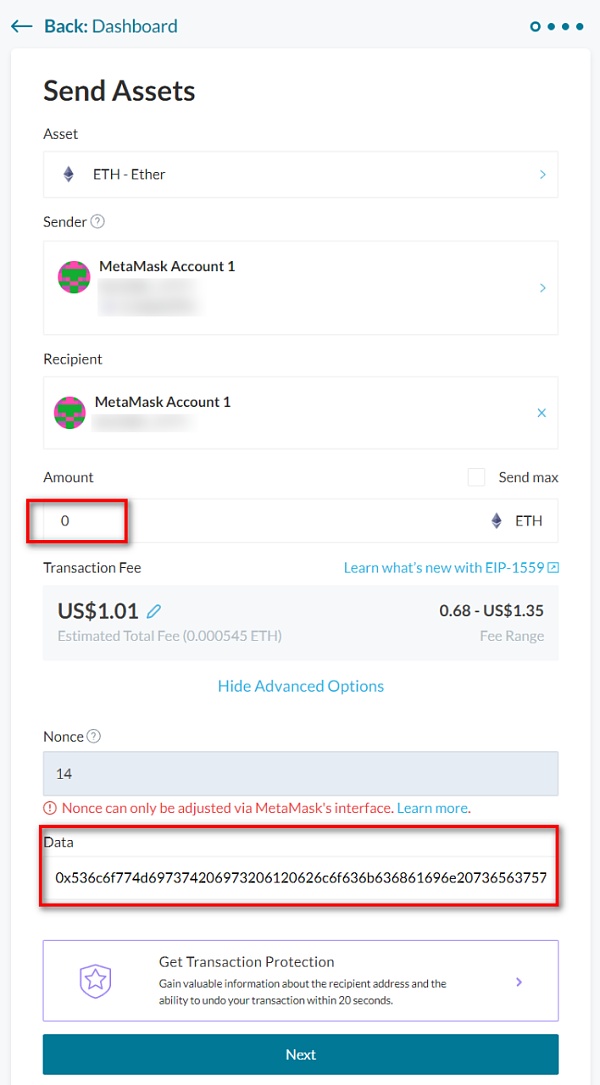

(1)通過 https://app.mycrypto.com/send 轉賬留言

連接錢包,填上接收地址及轉賬金額(可以為 0 ETH),在 Data 中的 0x 后輸入你想要留言的內容,接著點擊下一步,最后 Confirm 就可以了。

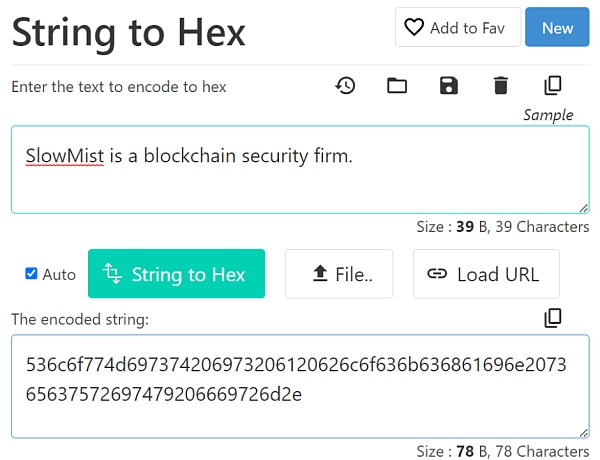

注意:留言信息需要是十六進制數據,所以,可以提前通過一些轉換工具或網站進行轉換。如:

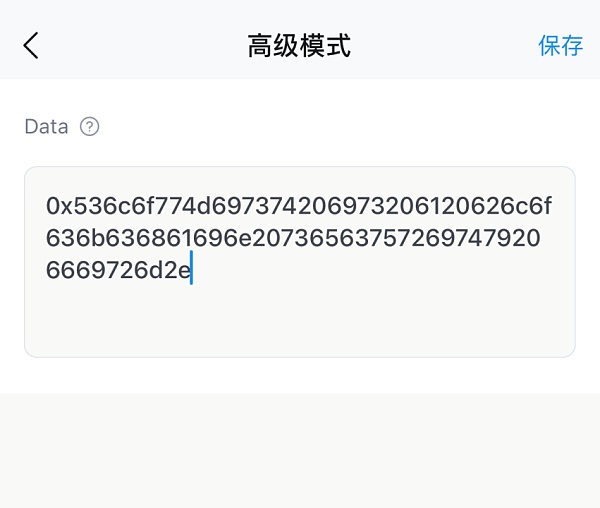

(2)通過手機錢包轉賬留言

你需要用帶有一些 ETH 的以太坊錢包(如 MetaMask、imToken 錢包)來完成交易,并支付 Gas fee。例如,打開 imToken 錢包,輸入一個轉賬地址進行轉賬交易,點擊高級模式,輸入十六進制格式的留言信息,請記得開頭帶上“0x”。

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

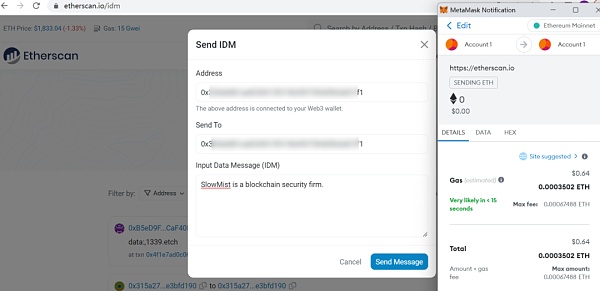

(3)通過 Etherscan IDM ?具 留言

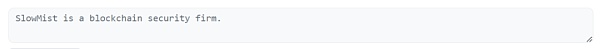

使用該工具,不需要在 Input Data 輸入處理過的十六進制數據,可以直接輸入你想要留言的內容,它會自動為你處理成十六進制數據,結果顯示如下:

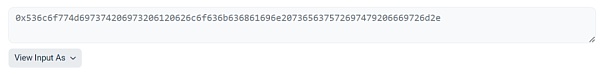

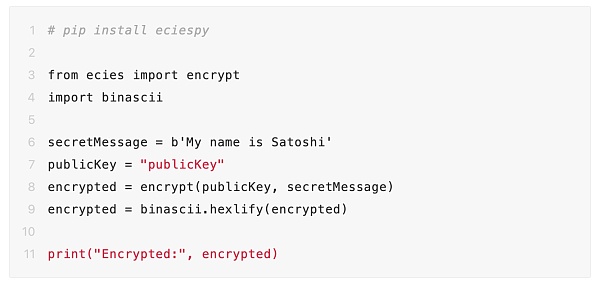

上面介紹了未加密留言,相應的也存在加密留言。我們先看一個例子:

(https://bscscan.com/tx/0xfa1fa7cdfa3c5fe2cfaf61e14caf4b5174302d3801b09bb650d3f90ec706c3e9)

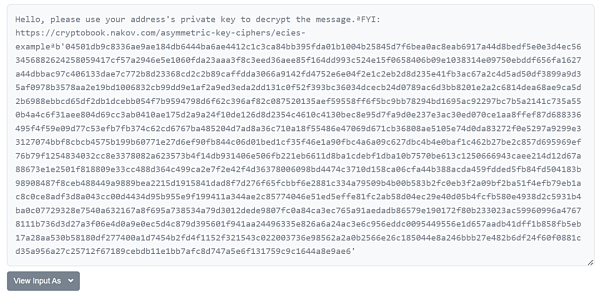

地址 0x313 向被標記為 TransitFinance Funds Receiver 的地址發送了一條鏈上消息:“請使用您地址的私鑰來解密該消息”,并附上了一大段需要解密才能看到的信息。

加密的鏈上留言是如何實現的呢?

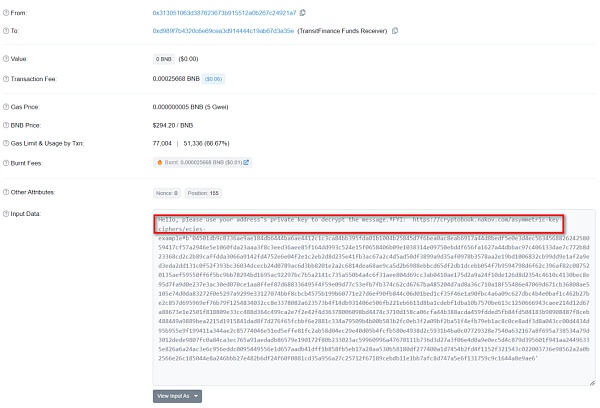

(1)加密

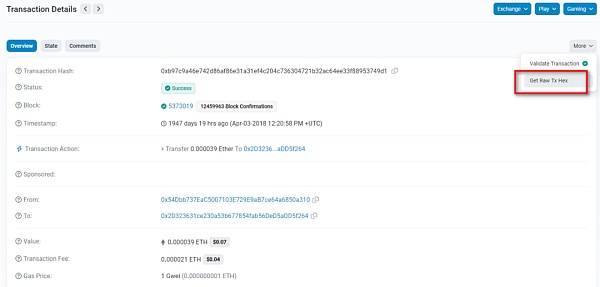

首先,通過 Etherscan 點擊交易哈希進行搜索:

接著,獲取交易哈希的原始交易十六進制數據:

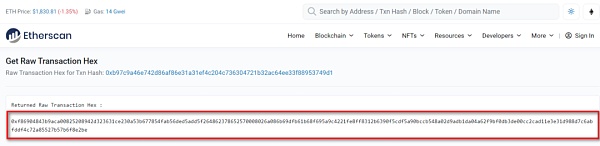

然后,根據原始交易十六進制數據獲取公鑰:

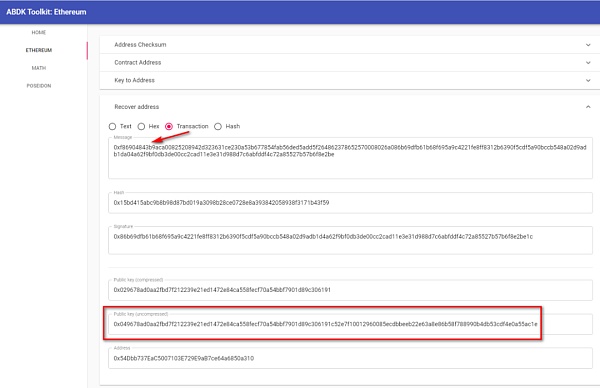

下一步,輸入 SecretMessage 和 publicKey 并運行以下代碼:

最后,使用以上工具發送。

(2)解密

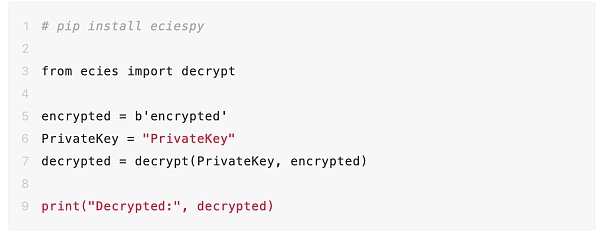

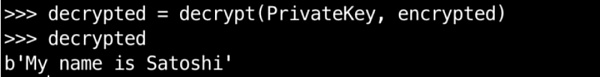

輸入 PrivateKey 和 encrypted 并運行以下代碼:

作為一家區塊鏈威脅情報安全公司,慢霧常常收到項目方或個人用戶的協助請求,這里舉一個例子。2022 年 10 月 2 日,跨鏈交易平臺聚合器 Transit Swap 遭到黑客攻擊,被盜資產超 2890 萬美元。在項目方的請求下,我們協助項目方與攻擊者進行談判。

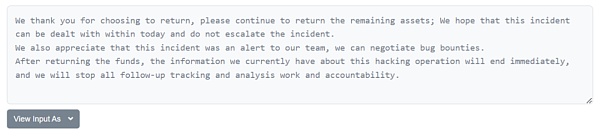

以下是談判過程中的部分內容:

(https://bscscan.com/tx/0x7491671cfab5066d5a36299cf295e721611bae6ff61a847a32b11d1cf716c274)

根據官方在 2022 年 10 月 12 日的聲明,“白帽已返還價值 2400 萬美元的資金”。

本文主要介紹了鏈上留言的相關知識及使用方法。鏈上留言作為匿名溝通的方式之一,一方面,由于鏈上信息的不可篡改及透明性,這也相當于被動接受大眾的“審視”,或許能在一定程度上避免某一方事后反悔;另一方面,這也為受害者與攻擊者之間提供一個溝通的平臺,增加了隱私性,為受害者減少資金損失提供機會,但也要當心留言里是否附帶釣魚信息。

除了鏈上留言,用戶和項目方仍可以通過以下方式增加追回資金的可能性:

立即通知相關機構:向當地執法機構、金融監管機構和相關的區塊鏈項目團隊報案和申訴。提供詳細的信息和證據,并配合相關機構的調查;

聯系交易平臺:如果資金被盜是在某個交易平臺上發生的,立即與其聯系,并提供有關事件的詳細信息。交易平臺可能會采取措施調查并協助解決問題;

與社區合作:將事件公之于眾,并與相關社區成員合作,共享信息和經驗。其他用戶可能提供有關攻擊者或攻擊技術的有用信息;

尋求專業幫助:咨詢專業的區塊鏈安全公司或律師,尋求法律和技術方面的專業幫助。他們可以提供相關建議和指導,幫助盡可能追回資金或采取其他合適的法律措施。也可以通過提交表單 聯系慢霧 AML 團隊。

當然,最重要的是采取預防措施,降低資金被盜的風險,包括使用安全可靠的錢包和交易平臺;保護好私鑰和訪問憑證;避免點擊可疑鏈接和下載未知來源的軟件;以及保持安全意識和知識更新。最后,非常建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》。

參考鏈接:

https://www.slowmist.com/report/first-half-of-the-2023-report(CN).pdf

https://etherscan.io/tx/0xcc73d182db1f36dbadf14205de7d543cfd1343396b50d34c768529aaab46a1c0

https://etherscan.io/tx/0x9c25b6ca65c5bd0597a13ceae6f0d6edcef4b10279f338114550926ad0387ce4

https://etherscan.io/tx/0xbe21a9719a4f89f7dc98419f60b247d69780b569cd8869c0031aae000f98cf17

https://etherscan.io/tx/0xcf0b3487dc443f1ef92b4fe27ff7f89e07588cdc0e2b37d50adb8158c697cea6

https://etherscan.io/tx/0x054409f252ac293a0ed34108b25e5906476817c5489bd3e98a5d3e1ee0825020

https://etherscan.io/tx/0x1fd6d2e67a2ac4cf7c1718cc3058d5625171b95d66744801c97a4de54a41197b

https://etherscan.io/idm

https://aml.slowmist.com/recovery-funds.html

https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md

https://cryptobook.nakov.com/asymmetric-key-ciphers/ecies-example

慢霧科技

個人專欄

閱讀更多

Foresight News

金色財經 Jason.

白話區塊鏈

金色早8點

LD Capital

-R3PO

MarsBit

深潮TechFlow

Tags:ETHNBSBSPTHEETHFan Burnnbs幣前景BSPNetwork3X Short Tether Gold Token

作者: Rosie Perper,CoinDesk;編譯:松雪,金色財經阿拉伯聯合酋長國國家航空公司阿提哈德航空將很快發布其基于 Polygon 的 EY-ZERO1 不可替代代幣 (NFT).

1900/1/1 0:00:00作者:Axel Bitblaze,加密投資人;翻譯:金色財經xiaozou本文我們來一起深入了解一下時下火熱的新興meme幣BALD,其在Coinbase Base鏈上勢頭正猛.

1900/1/1 0:00:00Polygon 官方旗下零知識證明團隊 Polygon Zero,公開批評 zkSync,稱其未經許可地復制了 Polygon 的開源代碼,并發布誤導性言論.

1900/1/1 0:00:00作者:Sarah Zheng, Suvashree Ghosh and Kiuyan Wong;Bloomberg;編譯:松雪.

1900/1/1 0:00:00DeFi數據 1、DeFi代幣總市值:494.54億美元 DeFi總市值及前十代幣 數據來源:coingecko2、過去24小時去中心化交易所的交易量37.

1900/1/1 0:00:00前言 過去的一兩年中,那些被市場驗證為有效的 AMM 模型算法已經很少再進行更新迭代了。AMM 的核心問題也漸漸從設計一套高效合理的算法,回歸到金融市場的本質——流動性.

1900/1/1 0:00:00