BTC/HKD-0.79%

BTC/HKD-0.79% ETH/HKD-0.62%

ETH/HKD-0.62% LTC/HKD+1.58%

LTC/HKD+1.58% ADA/HKD-0.41%

ADA/HKD-0.41% SOL/HKD-0.06%

SOL/HKD-0.06% XRP/HKD-1%

XRP/HKD-1%2023年8月18日,據Beosin-Eagle Eye態勢感知平臺消息,Optimism鏈的DeFi借貸協議Exactly Protocol遭受黑客攻擊,黑客獲利超700萬美元。

攻擊發生之后,Exactly Protocol在社交媒體上表示,正在嘗試與攻擊者溝通,以歸還被盜資產,已向提交報告。

三天之后的8月21日,Exactly Protocol發文表示協議現已解除,用戶可以執行所有操作,也沒有發生任何清算。為了明確起見,黑客攻擊只影響到使用外圍合約(DebtManager)的用戶。沒有使用該合約的用戶沒有任何損失,協議仍在正常運行。

Beosin安全團隊第一時間對本次事件進行了分析,結果如下。

事件相關信息

●攻擊交易

派盾:多鏈錢包UvToken遭遇攻擊,黑客獲利約150萬美元:金色財經報道,據派盾預警監測,多鏈錢包UvToken遭遇攻擊,UVT代幣價格下跌99%,攻擊者已將盜取的約5011枚BNB(價值約150萬美元)轉入Tornado Cash。[2022/10/27 11:47:58]

0x3d6367de5c191204b44b8a5cf975f257472087a9aadc59b5d744ffdef33a520e

0x1526acfb7062090bd5fed1b3821d1691c87f6c4fb294f56b5b921f0edf0cfad6

0xe8999fb57684856d637504f1f0082b69a3f7b34dd4e7597bea376c9466813585

●攻擊者地址

NFT 借貸協議 XCarnival 遭到攻擊,黑客獲利約 380 萬美元:6月26日消息,PeckShield 發推稱,NFT 借貸協議 XCarnival 遭到攻擊,黑客獲利 3087 枚以太坊(約 380 萬美元),而協議損失可能更高。黑客地址為 0xb7CBB4d43F1e08327A90B32A8417688C9D0B800a,PeckShield 表示本次攻擊或由于已解除抵押的 NFT 仍被作為抵押品所致。[2022/6/27 1:33:01]

0x3747dbbcb5c07786a4c59883e473a2e38f571af9

●攻擊合約

0x6dd61c69415c8ecab3fefd80d079435ead1a5b4d

0x995a24c99ea2fd6c87421d516216d9bdc7fa72b4

派盾:BNB Chain和以太坊上的Umbrella Network獎勵池被抽取,黑客獲利70萬美元:3月20日消息,派盾發推稱,BNB Chain和以太坊上的Umbrella Network獎勵池已被抽取,導致黑客獲利70萬美元。可能發生了黑客攻擊,因為withdraw()中存在未檢查的下溢,所以任何人都可以提取任何金額,即使沒有任何余額。并提醒Umbrella Network查看BNB Chain和以太坊上的StakingReward Contract。[2022/3/20 14:07:51]

●被攻擊合約

0x16748cb753a68329ca2117a7647aa590317ebf41

漏洞分析

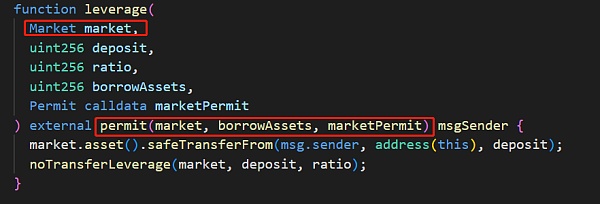

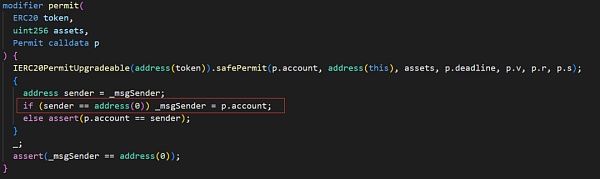

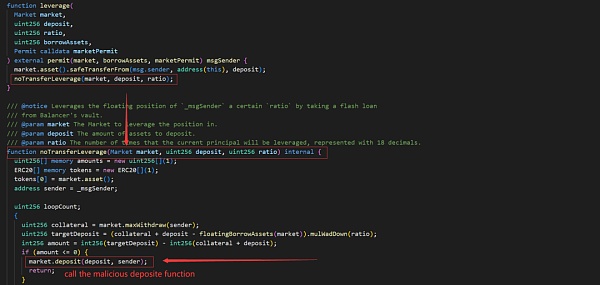

漏洞合約中的多個Market地址參數可被操控。攻擊者通過傳入惡意的Market合約地址,成功繞過permit檢查,執行了惡意的deposit函數,竊取了用戶的抵押品USDC并清算用戶資產,最終實現了攻擊者的盈利目的。

BlockSecAlert: Agave合約遭受攻擊黑客獲得約540萬美元的利潤:3月15日消息,根據BlockSec報告,xDai Chain上Agave合約因為一個非信任的外部調用遭受攻擊。攻擊者在沒有任何負債的情況下調用了`liquidateCall` 函數來清算自己。在清算過程中,清算合約調用了攻擊者合約,攻擊合約在此過程中存入了2728個通過閃電貸獲取的WETH,鑄造出2728 aWETH。并以此為抵押,借出了Agave項目中所有可用資產。外部調用結束后,`liquidateCall`函數直接清算了攻擊者之前存入的2728 aWETH,并將其轉給清算者。攻擊交易見原文鏈接。據此前消息,Agave發推稱,協議遭到攻擊,目前已暫停合約,之后會公布具體情況。[2022/3/15 13:58:22]

攻擊流程

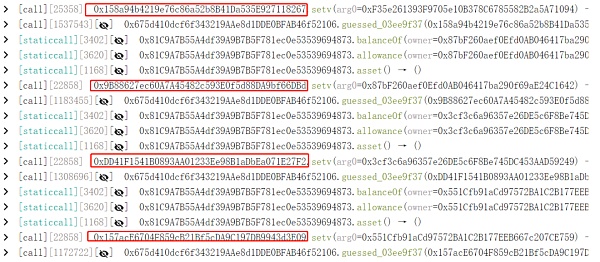

我們以0x3d6367…這筆交易為例

BSC上借貸協議Ploutoz Finance遭到攻擊,黑客獲利約36.5萬美元:11月23日消息,據PeckShield消息,幣安智能鏈上借貸協議Ploutoz Finance遭到攻擊,黑客獲利約36.5萬美元,而協議的損失更大。由于$DOP的價格預言機操縱使得本次黑客攻擊成為可能。具體來說,黑客利用被操縱的$DOP作為抵押品借入其他資產,包括$CAKE、$ETH、$BTCB等。隨后黑客通過ParaSwap和PancakeSwap交易為BNB后轉入混幣協議 @TornadoCash,值得注意的是,此次攻擊的初始資金也是從混幣協議 @TornadoCash轉出來的。[2021/11/23 22:12:11]

攻擊準備階段:

1.攻擊者創建了多個惡意Market合約

攻擊階段

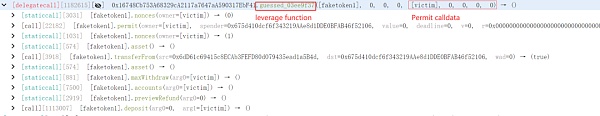

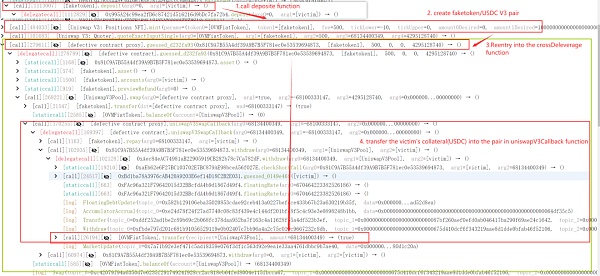

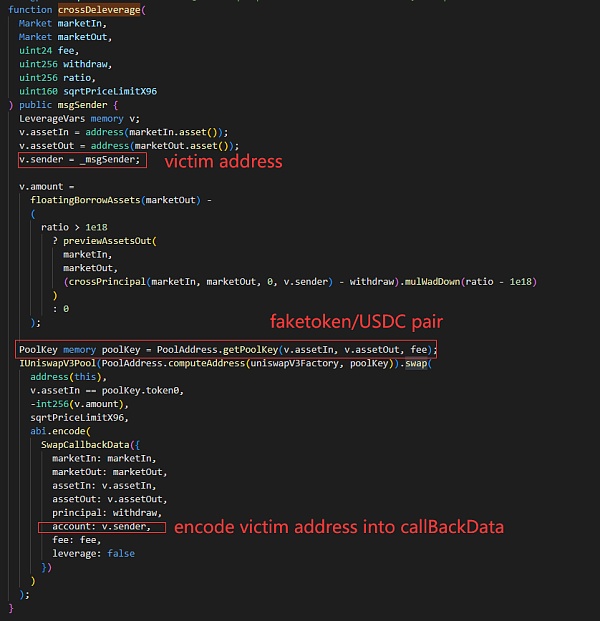

1.攻擊者調用漏洞合約的leverage函數(杠杠函數)傳入偽造的market合約地址,由于market地址未校驗合法性,permit檢查被繞過并將_msgSender更改為受害者地址,這里為步驟3竊取受害者資產做了準備。

2.leverage函數會繼續調用惡意market合約中的deposit函數,進而執行攻擊者的惡意代碼

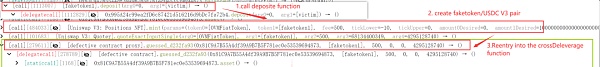

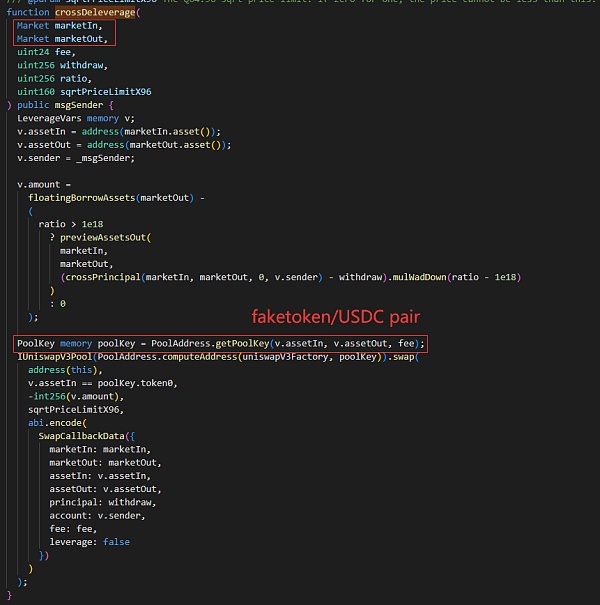

3.deposit函數中的惡意代碼會先創建一個V3 惡意token/USDC的池子,然后再重入進漏洞合約的crossDeleverage函數。由于marketIn和marketOut同樣可控,導致crossDeleverage函數計算的V3池子最終為攻擊者創建的V3池子。

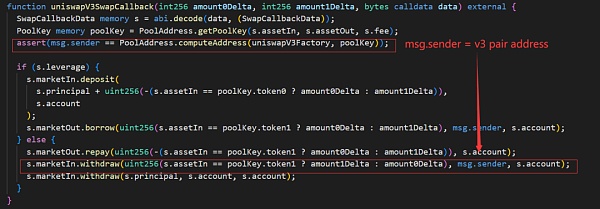

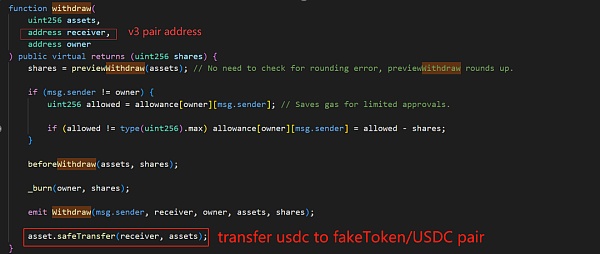

4.此時由于_msgSender已經修改為了受害者,crossDeleverage函數進一步調用攻擊者創建的V3池子的swap函數用作閃電貸,并在回調函數uniswapV3callback中將受害者的資金轉入至V3池子中。

5.攻擊者移除流動性將受害者資金從V3池子中竊取出來。

6.由于受害者抵押資金被轉走,滿足清算條件,攻擊者進一步清算了受害者的頭寸而獲得了更多的收益。

資金追蹤

截止發文時,被盜資金已通過Optimism bridge和Across Protoco跨鏈至以太坊。

總結

針對本次事件,Beosin安全團隊建議:

建議用作憑證代幣的合約地址需要填加白名單功能,以免被惡意操控。目前,Beosin已對Optimism鏈上多個項目諸如DIPX等進行過安全審計,因此Beosin建議項目上線前,選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

Beosin

企業專欄

閱讀更多

金色財經

金色財經 善歐巴

web3中文

金色早8點

YBB Capital

吳說Real

元宇宙簡史

Tags:MARKARKKETARKEMARKETINGMARKO幣ImpactMarketInsurance Supermarket

24歲的楊壹,是那種最普通的縣城青年。高中輟學后,他跟著父母去了城里的工地,也許會就這樣打上十幾年工,攢錢在老家蓋房、娶妻生子,然后回到工地繼續打工,像他的父親那樣.

1900/1/1 0:00:00本月對于以太坊來說是一個重要的里程碑:一家在美國上市的公司首次推出了由Optimism提供支持的自己的OP Chain.

1900/1/1 0:00:00「炒鞋、炒手辦潮玩早沒那么火熱了,現在圈子里都是炒數字藏品了。」球鞋玩家老劉介紹著。在2019年9月,Supreme19FW的開季贈品傘兵玩具在二級市場上被炒至2000多元的消息刷爆了鞋圈,限量.

1900/1/1 0:00:00美國財政部在2月份發布了期待已久的《關于通過藝術品貿易促進洗錢和恐怖融資的研究》。這份40頁的報告描繪了一個自我監管的全球藝術行業,洗錢的證據有限,幾乎沒有恐怖主義融資的證據,也不需要政府的緊急.

1900/1/1 0:00:00來源:中國社會科學網-中國社會科學報 作者:胡樂樂 原標題:《“元宇宙”解析》“元宇宙”是2021年國際熱詞,2021年被稱為“元宇宙元年”.

1900/1/1 0:00:00▌MakerDAO已通過關于EDSR和穩定費調整提案,DSR將由8%降低至5%8月18日消息,MakerDAO治理頁面顯示,關于EDSR和穩定費等一系列調整提案已獲得投票通過.

1900/1/1 0:00:00