BTC/HKD+0.2%

BTC/HKD+0.2% ETH/HKD-0.39%

ETH/HKD-0.39% LTC/HKD+0.21%

LTC/HKD+0.21% ADA/HKD+0.48%

ADA/HKD+0.48% SOL/HKD+0.12%

SOL/HKD+0.12% XRP/HKD+1.24%

XRP/HKD+1.24%By:Victory@慢霧安全團隊

2021年12?3?,據慢霧區情報,?位GnosisSafe?戶遭遇了嚴重且復雜的?絡釣?攻擊。慢霧安全團隊現將簡要分析結果分享如下。

相關信息

攻擊者地址1:

0x62a51ad133ca4a0f1591db5ae8c04851a9a4bf65

攻擊者地址2:

0x26a76f4fe7a21160274d060acb209f515f35429c

惡意邏輯實現合約ETH地址:

0x09afae029d38b76a330a1bdee84f6e03a4979359

惡意合約ETH地址MultiSendCallOnly合約:

0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

Co:Create在Shopify上發布Web3忠誠度應用程序:金色財經報道,Web3基礎設施公司Co:Create正在電子商務巨頭Shopify上推出一款應用程序,允許企業在該平臺上實施基于區塊鏈的忠誠度和獎勵計劃。由以太坊側鏈Polygon提供支持,Web3 Rewards Tools應用程序旨在幫助品牌通過NFT和游戲化體驗與客戶建立聯系。品牌可以發行基于代幣的獎勵,也可以發布帶有自己的NFT系列和現有項目的NFT產品。[2023/7/15 10:56:32]

受攻擊的代理合約地址:

0xc97f82c80df57c34e84491c0eda050ba924d7429

邏輯合約地址:

0x34cfac646f301356faa8b21e94227e3583fe3f5f

MultiSendCall合約ETH地址:

Curve Finance在主網上部署原生穩定幣crvUSD:金色財經報道,去中心化金融 ( DeFi ) 協議 Curve Finance 在以太坊主網上部署了原生穩定幣 crvUSD。Etherscan 區塊鏈數據顯示,該合約在五分鐘內通過五筆交易共鑄造了價值 2000 萬美元的 crvUSD 代幣。數據顯示,該協議的治理代幣 CRV 在消息傳出后飆升至 97 美分,當日上漲 7%。

由于 crvUSD 穩定幣尚未集成到 Curve 的用戶界面中,因此要等到以后才能向公眾開放。該協議官方 Telegram 頻道的一位管理員表示,穩定幣的公開發布正在“等待前端”,“很快”就會發布。[2023/5/4 14:41:20]

0x40a2accbd92bca938b02010e17a5b8929b49130d

攻擊交易:

https://etherscan.io/tx/0x71c2d6d96a3fae4be39d9e571a2678d909b83ca97249140ce7027092aa77c74e

美國比特幣公司宣布推出新的ATM自助終端功能BillPay:金色財經報道,Bitcoin?of America 宣布推出 BillPay,這是一項通過自助 ATM 提供的新服務。BillPay 允許客戶通過比特幣美國的 ATM 自助終端功能支付水電費,如果客戶需要現金,他們可以選擇出售他們的加密貨幣,獲得現金,并用它來支付給公用事業公司的賬單。可以通過 BillPay 支付的公司包括 Comed 和 Nicor。BillPay 目前可供在伊利諾斯州和德克薩斯州使用美國比特幣虛擬貨幣亭的客戶使用。此功能將很快在更多州推出。Bitcoin?of America 率先通過其 ATM 自助終端功能提供賬單支付服務。[2023/2/18 12:14:15]

攻擊步驟

BTC礦工余額創14個月低點:12月7日消息,Glassnode數據顯示,BTC礦工余額達到1,818,615.826,創14個月低點。[2022/12/7 21:28:28]

第一步:攻擊者先是在9天前部署了惡意MultiSendCall,并且驗證了合約代碼讓這個攻擊合約看起來像之前真正的MultiSendCall。

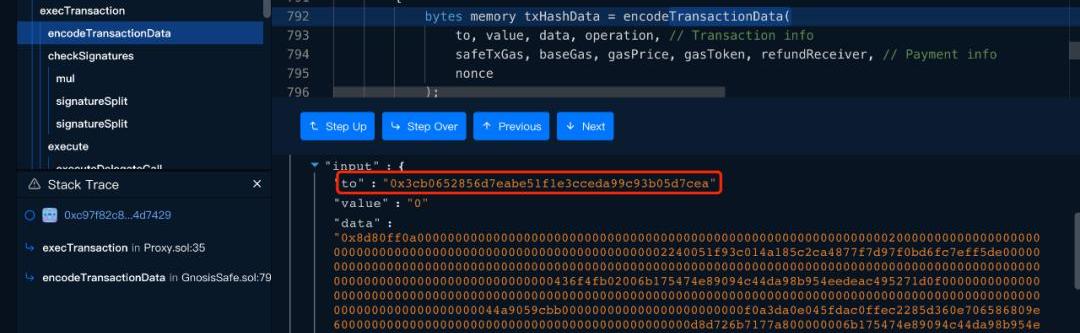

第二步:攻擊者通過釣??段構造了?個指向惡意地址calldata數據讓?戶進?簽名。calldata??正確的to地址應該是?0x40a2accbd92bca938b02010e17a5b8929b49130d,現在被更改成了惡意合約?ETH地址?MultiSendCallOnly合約0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea。

a16z宣布向WeWork創始人新公司Flow投資3.5億美元:金色財經報道,a16z宣布向WeWork創始人新公司Flow投資3.5億美元,該公司旨在通過連接人們在他們的住宅周圍建立社區來顛覆當前的住宅房地產市場。[2022/8/15 12:26:45]

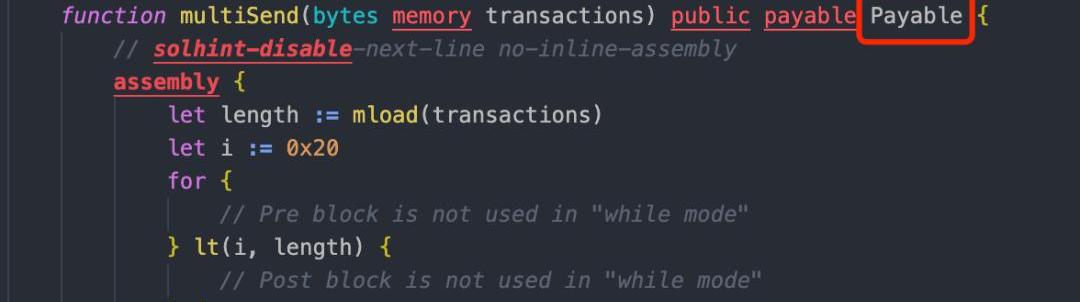

由于攻擊者獲取的簽名數據是正確的,所以通過了驗證多簽的階段,之后就開始執?了攻擊合約的multiSend函數

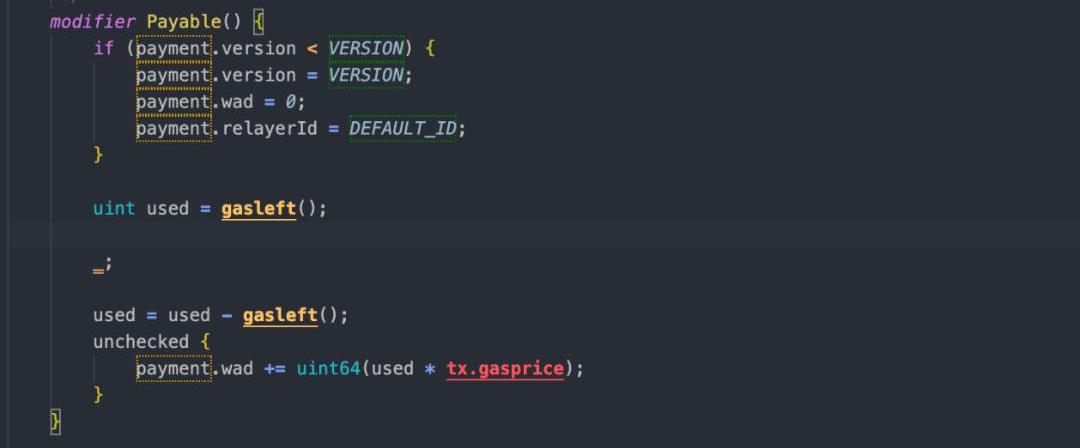

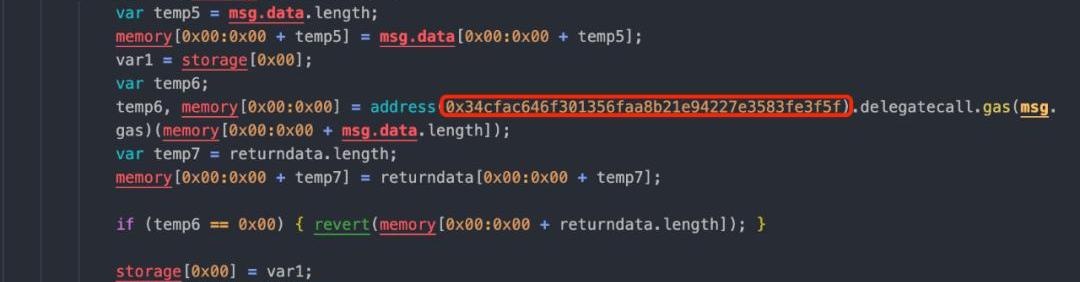

這時候通過查看攻擊合約我們發現此處的修飾器Payable有賦值的情況存在。這時候我們通過對源碼的反編譯發現:

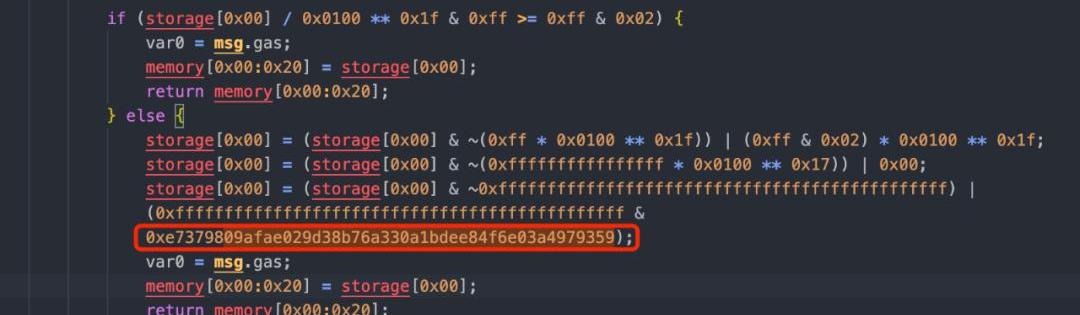

當payment.version<VERSION這個條件觸發的時候每次調?的時候都會對storage進?重新賦值。這個storage是不是特別眼熟?沒錯我們來看下Proxy合約。

當這筆交易執?完畢時Proxy的storage已經變成0x020014b037686d9ab0e7379809afae029d38b76a330a1bdee84f6e03a4979359。

由于Proxy合約執?的邏輯合約地址masterCopy是從storage讀取的,所以Proxy指向的邏輯合約會被攻擊者更改為攻擊合約。后續攻擊者只需等待?戶把?夠的代幣放?此合約,之后構造轉賬函數把錢取?即可。

我們分析了受攻擊的合約的交易記錄后,發現該攻擊者?常狡猾。

攻擊者為了避免被發現,在攻擊合約中的邏輯中還實現了保證?戶依然能正常使?相關的功能。

反編譯攻擊者的邏輯合約發現,在攻擊合約的邏輯保證了攻擊者動?前?戶都可以正常使?多簽功能。只有當攻擊者??調?的時候才會繞過驗證直接把?戶的錢取?。

MistTrack分析

經MistTrack反洗錢追蹤系統分析發現,攻擊者地址1在11?23號開始籌備,使?混幣平臺Tornado.Cash獲得初始資?0.9384ETH,在?分鐘后部署了合約,然后將0.8449ETH轉到了攻擊者地址2。

攻擊成功后,攻擊者地址2通過Uniswap、Sushiswap將獲利的HBT、DAI等代幣兌換為ETH,最后將56.2ETH轉到混幣平臺TornadoCash以躲避追蹤。

總結

本次攻擊先是使?了釣??段獲取了?戶的?次完整的多簽數據,在利?了delegatecall調?外部合約的時候,如果外部合約有對數據進?更改的操作的話,會使?外部合約中變量存儲所在對應的slot位置指向來影響當前合約同?個slot的數據。通過攻擊合約把代理合約指向的邏輯指向??的攻擊合約。這樣就可以隨時繞過多簽把合約的錢隨時轉?。

經過分析本次的事件,?概率是?客團隊針對GnosisSafeMulti-sig應?的?戶進?的釣?攻擊,0x34cfac64這個正常的邏輯合約是GnosisSafe官?的地址,攻擊者將這個地址硬編碼在惡意合約中,所以這?系列的操作是適?于攻擊所有GnosisSafeMulti-sig應?的?戶。此次攻擊可能還有其他受害者。慢霧安全團隊建議在訪問GnosisSafeMultisig應?的時候要確保是官?的?站,并且在調?之前要仔細檢查調?的內容,及早的識別出釣??站和惡意的交易數據。

據彭博社12月13日消息,韓國大財閥SK集團旗下的投資子公司SKSquare正在加速布局元宇宙和加密貨幣業務.

1900/1/1 0:00:00文丨天元律師事務所王偉朱宣燁閆澤昱 來源:天元律師 一、案情介紹 根據人民法院報于2021年12月15日20:58發布之《宣判!北京法院首例,認定比特幣“挖礦”合同無效》內容顯示,昨日上午.

1900/1/1 0:00:00據Bluewin消息,11月25日,瑞士國家郵政局正式發布“加密郵票”,該藏品由實體部分和數字部分NFT組成,對應的NFT共有13種不同的主題,描繪了瑞士的山峰.

1900/1/1 0:00:00據CoinDesk12月11日消息,此前麥當勞美國宣布,為紀念烤汁豬排三明治誕生40周年,將從11月1日起免費送出10枚McRibNFT.

1900/1/1 0:00:00阿迪達斯毫不猶豫地開始動手,在最近幾周剛剛向這個領域介紹自己之后,本周發布了他們的第一個NFT;政務舞臺現在已經看到了NFT滲透;一家游戲工作室看到了NFT的巨大阻力,以至于他們完全改變了方向.

1900/1/1 0:00:00DeFi之道訊,11月30日,《科技日報》發文指出,元宇宙席卷一切,科技巨頭紛紛表態,但依然跳不出著眼于自身業務領域的投射,如同看一場又一場盲人摸象。元宇宙呈現的是什么,還處在比拼想象力的階段.

1900/1/1 0:00:00