BTC/HKD+0.24%

BTC/HKD+0.24% ETH/HKD+0.12%

ETH/HKD+0.12% LTC/HKD+0.63%

LTC/HKD+0.63% ADA/HKD-0.81%

ADA/HKD-0.81% SOL/HKD+1.46%

SOL/HKD+1.46% XRP/HKD+0.17%

XRP/HKD+0.17%受Moledao邀請,Cobo安全總監Max近日通過網絡為社區成員分享了一堂DeFi安全課。Max為大家回顧了過去一年多Web3行業遭遇的重大安全事件,并著重探討了這些安全事件發生的原因以及如何規避,總結了常見智能合約的安全漏洞及預防措施,還對項目方和一般用戶給出了一些安全建議。在此,我們將Max分享的內容分為兩篇發布,供DeFi愛好者收藏。

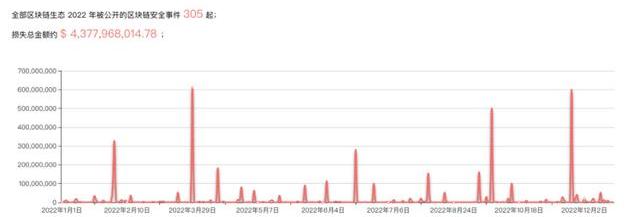

根據慢霧統計,2022年發生了300多起區塊鏈安全事件,總涉及金額達43億美元。

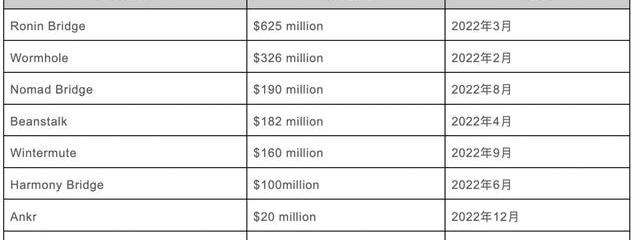

本文詳細講解以下八個典型案例,這些案例損失金額基本都是大于1億美元,其中Ankr涉及的金額雖然較小,但也是一個比較典型的案例。

RoninBridge

事件回顧:

2022年3月23日,NFT游戲AxieInfinity側鏈RoninNetwork表示,早些時候發現,SkyMavis的Ronin驗證器節點和AxieDAO驗證器節點遭到入侵,導致在兩筆交易中橋接了17.36萬枚ETH和2550萬USD。

美國財政部表示,朝鮮黑客組織Lazarus與AxieInfinityRoninNetwork6.25億美元的黑客事件有關。

據媒體引述知情人士透露,黑客通過領英聯系了AxieInfinity開發商SkyMavis公司的一名員工,經過幾輪面試告知其以高薪被錄用。隨后該員工下載了以PDF文檔呈現的偽造的「Offer」錄取信,導致黑客軟件滲透到Ronin的系統,從而黑客攻擊并接管Ronin網絡上九個驗證器中的四個,只差一個驗證器無法完全控制。隨后,黑客又控制了未撤銷權限的AxieDAO來實現最終的入侵。

主力復盤:暴跌前24小時火幣主力賣出1.1億美元:AICoin PRO版K線主力大單統計顯示:8月1日13:45-8月2日12:15,火幣BTC季度合約主力大單委托頻繁出現并成交。其中,一共成交了110筆,共計1.1億美元大額委托賣單;成交了76筆,共5155萬美元大額委托買單,成交差-5846.7萬美元。[2020/8/3]

朝鮮黑客團體已經存在很長時間,在Web3技術還未盛行的時候,已有多起新聞報道一些銀行或大型商業機構遭到入侵。現在,越來越多傳統的黑客團體,以及一些國家級勢力,已從以往盜取數據和信用卡信息的行為,演變成攻擊區塊鏈項目,直接獲得實際利益。

這次事件的攻擊方式非常典型,在傳統的安全領域稱作APT,即高級持續性威脅。黑客團體一旦確定目標,就會通過社會工程學等方法,先控制目標組織內的一臺電腦,作為跳板點,以進一步滲透,最終達成攻擊目的。

此事件也暴露出了AxieInfinity公司員工安全意識較弱,以及公司內部安全體系存在一些問題。

Wormhole

事件回顧:

根據Wormhole發布針對該事件的報告中指出,此次事件中Wormhole的漏洞具體是Solana端核心Wormhole合約的簽名驗證代碼存在錯誤,允許攻擊者偽造來自「監護人」的消息來鑄造Wormhole包裝的ETH,共損失約12萬枚ETH。

JumpCrypto投入12萬枚以太坊以彌補跨鏈橋Wormhole的被盜損失,支持Wormhole繼續發展

Wormhole遇到的問題主要是代碼層面的,因為它使用了一些廢棄的函數。拿以太坊舉例,初期版本的Solidity中,有些函數設計不完善,隨著后續的更新逐漸被廢棄。其他生態中也是一樣的情況。因此,建議開發者使用最新版本,以避免出現類似問題。

數據復盤:火幣主力短多獲利出局,當前或有新動作:AlCoin PRO版K線主力大單統計顯示:7月7日凌晨左右,火而BTC當季合約累計成交15筆,共計3856.77萬美元大額委托買單,這一過程Al-PD-持倉差值為較高綠柱,即持倉增加明顯,可判斷或為主力開多。

7月9日晚間,該合約累計成交8筆,1883.35萬元大額委托賣單,這一過程Al-PD-持倉差值為較高紅柱,即持倉減少明顯,可判斷或為主力平多。

可見,火幣主力短多獲利出局。剛剛該合約主力大單成交頻繁,或有新動作。[2020/7/10]

NomadBridge

事件回顧:

跨鏈互操作協議Nomad橋遭受黑客攻擊,是由于Nomad橋Replica合約在初始化時可信根被設置為0x0,且在進行可信根修改時并未將舊根失效,導致了攻擊者可以構造任意消息對橋進行資金竊取,攻擊者能夠從攻擊中榨取超過1.9億美元的價值。

黑客正是利用該漏洞,找一筆有效交易反復發送構造好的交易數據抽取跨鏈橋被鎖定的資金,從而導致Nomad上鎖定的資金被幾乎全數盜走。

派盾(PeckShield)監測顯示,Nomad被攻擊事件中,約41個地址獲利約1.52億美元(占80%),包括約7個MEV機器人(約710萬美元)、RariCapital黑客(約340萬美元)和6個白帽黑客(約820萬美元),約10%的ENS域名地址獲利610萬美元。

NomadBridge這個事件很典型,本質上是因為它的設置在初始化的時候存在一些問題,如果黑客找到一批曾經有效的交易然后重新廣播出去的話,那么那筆有效交易涉及的資金就會重新再去執行,并將收益返回給黑客。在整個以太坊生態中,參與者有很多,除了項目方和參與者之外,還有很多MEV機器人。在這個案例中,當自動化的機器人發現了這筆攻擊交易無論誰廣播出去,發出廣播這個人都會得到收益。只要能覆蓋Gas費,大家都多去廣播,所以整個事件就變成了一個搶錢事件。這次事件涉及到的地址非常多,雖然事后項目方找到一些ENS以及一些白帽黑客的地址,追回一部分資金,但絕大部分資金都沒有被追回來。如果黑客用一個非常干凈的設備,非常干凈的地址的話,是很難從一些數據關聯的角度找到背后的人是誰。

主力數據復盤:幣安現貨主力3142.71枚BTC砸盤引發瀑布:AICoin PRO版K線主力成交數據顯示:通過秒級周期數據對比,昨晚的劇烈下跌或由幣安現貨主力砸盤引起。 22:46:21,幣安BTC/USDT以10055.01美元市價賣出709.82枚BTC,最終被買價格10000美元,賣出滑點95.01美元,價格直接跌至9905美元。

3秒后,繼續以9969美元市價賣出361.96枚BTC,最終被買價格9905.99,賣出滑點73.44美元,價格跌至9871美元。 隨后繼續有大額市價賣單成交,3分鐘內累計主動賣出41筆,共計3142.71枚BTC。

可見,幣安現貨主力的大量市價賣出或引起了此輪瀑布。[2020/6/3]

雖說像Google、微軟、Facebook、阿里、騰訊等都經受過黑客攻擊,但是他們的程序都是閉源的;而在以太坊生態,或者是整個智能合約生態,很多程序都是開源的,對于黑客來講,分析開源的實際上是相對簡單的。所以當項目有漏洞的時候,基本就宣布了這個項目的失敗。

Beanstalk

事件回顧:

基于以太坊的算法穩定幣項目BeanstalkFarms在這次閃電貸攻擊中的損失約為1.82億美元,具體資產包括79238241枚BEAN3CRV-f、1637956枚BEANLUSD-f、36084584枚BEAN和0.54枚UNI-V2_WETH_BEAN。攻擊者獲利超8000萬美元,包括約24830枚以太坊以及3600萬枚BEAN。

本次攻擊的主要原因在于提案的投票與執行兩階段間無時間間隔,導致攻擊者在完成投票后未經社區審核可以直接執行惡意提案。

攻擊過程:

提前一天購買代幣并質押獲取提案資格,創建惡意提案合約;

主力數據復盤:大量主力恐慌性平空買入推高了價格:AICoin PRO版K線主力數據顯示,在此輪拉升中,多個平臺都出現了大量的大額買入平空單,大量的買入推高了價格。

最先是火幣BTC季度合約在28日17:00~19:00中短時掛起7筆,共計2333.19萬美元大額委托買單并成交,買入均價9211美元。成交后,價格開始拉升。

20:50~22:50,OKEx BTC季度合約短時掛起25筆,共計6284.92萬美元的大額委托買單并成交,買入均價9494.9美元。

05:15,BitMEX XBT永續合約市價主力市價買入1000萬美元,買入價格9445.5美元,滑點41,價格向上插針至9523美元。不久后價格再度拉升至最高9629美元。

結合AI秒級持倉量分析,以上大部分買單成交后,持倉量均下降明顯,可判斷大部分均為買入平空單。

可見,大量主力恐慌性的平空買入推高了價格。[2020/5/29]

通過閃電貸獲取大量代幣投票惡意合約;

惡意合約執行,完成套利。

Beanstalk也是很典型的案例,黑客沒有用到什么漏洞,只是利用了項目的一個機制。這個項目的機制是任何人抵押代幣之后可以提交提案,提案也是一個合約。攻擊者在實施攻擊的前一天買了一定的代幣,然后提交了一個惡意的提案,提案在24小時之后就可以被投票,投完票之后沒有任何時間窗口,沒有任何時間鎖,投票被通過,就可以立刻執行。

現在很多項目都講社區自治,用純去中心化的方式,就會出現很多問題。比如提案,每一個提案是否有審核機制?一個提案到底是正常的提案還是惡意的提案?提案如果被通過,閃電貸過來直接抵押投票就有用,還是創建一種機制必須要staking一定的時間,甚至是發放投票代幣才可以?以及提案通過之后到執行這個階段,到底應不應該有一個時間鎖?理論上是應該有的,這樣的話大家只要看在時間鎖內的操作,給了大家一個出逃的機會,如果沒有的話,假如執行的是一個惡意操作,誰也跑不了。

復盤:兩條趨勢線突破均有主力買入成交確認:AICoin PRO版K線主力成交數據顯示:23日20:35~23日21:35,比特幣價格運行至4月19~23日四小時周期的下降趨勢線(7305-7189)以及4月7日~23日四小時周期的下降趨勢線(7475-7189)附近,并分別于20:35和21:35完成突破。

20:35第一條趨勢線突破,突破前后,有4筆,共計950萬美元主力買入成交;21:35第二條趨勢線突破,突破前后,有7筆,共計1003萬美元的主力買入成交。主力大單的迅速跟進確認了兩條下降趨勢線的突破。

隨后,不斷有大買單跟進說明了趨勢還在持續,直到22:25分出現一筆500萬美元的大賣單,趨勢告一段落。[2020/4/24]

Wintermute

事件回顧:

2022年9月21日早上,EvgenyGaevoy在推特上公布被盜事件進展,稱Wintermute確實曾于6月份使用Profanity和一個內部工具來創建錢包地址。這樣做的原因是優化手續費,而不只是為了創建靚號,并稱在上周得知Profanity存在漏洞后,Wintermute加速棄用舊密鑰。但由于內部錯誤,調用了錯誤的函數,因此Wintermute沒有刪除受感染地址的簽名和執行操作。

我們可以看到網上很多前面有八個0這種號,以太坊地址中的0越多,手續費就越低,所以很多MEV的搶跑機器人和項目方都比較喜歡用,尤其是一些相對高頻操作的。

Wintermute是一家做市商,當時他們把很多代幣發到一個合約里,用靚號生成程序生成合約地址。這個合約的Owner也是一個靚號,剛好非常不巧的是這個Owner靚號私鑰被人給強算出來了,合約里的錢直接都被轉走了。

當我們在網上使用一種開源工具的時候,一定要有接受可能帶來一些不好后果的準備。當使用一個外部程序的時候,強烈建議要對它進行一個相對比較充分的安全評估。

HarmonyBridge

事件回顧:

Horizon跨鏈橋損失逾1億美元,包括超1.3萬枚以太坊及5000枚BNB。

Harmony創始人稱,Horizon被攻擊是由私鑰泄露導致。

據彭博社報道,根據區塊鏈研究公司Elliptic的最新分析,被稱為LazarusGroup的疑似朝鮮黑客組織被認為是在Harmony跨鏈橋Horizon盜取1億美元的幕后黑手。Elliptic的分析強調了此次黑客事件中指向LazarusGroup的關鍵因素,包括自動存入Tornado.Cash以模擬RoninBridge事件的程序化洗錢,以及盜竊的時間等。

Harmony這個事件沒有公布具體的細節,但最后的報道說可能還是朝鮮黑客集團,如果是朝鮮黑客組織的話,與RoninBridge攻擊手法是一致的。朝鮮的黑客組織這些年非常活躍,尤其是針對幣圈,最近很多公司都受到過他們的釣魚攻擊。

Ankr

事件回顧:

Ankr:Deployerupdate合約。

Ankr:Deployer給AnkrExploiter轉了BNB。

AnkrExploiter通過更新后合約的鑄幣方法進行鑄幣。

被憑空鑄造出10萬億枚aBNBc,黑客A將aBNBc通過PancakeSwap兌換出500萬枚USDC,掏空了交易池,導致aBNBc幾乎歸零;,黑客A后續將幣跨到以太坊,并轉入TornadoCash。

黑客A鑄幣之后的約半小時,aBNBc暴跌,產生了套利機會,套利者B利用借貸協議Helio的預言機6小時平均加時權重的設置,利用aBNBc在市場上和在Helio系統中的價差將其換成hBNB,并將hBNB質押換出穩定幣HAY,并將其換成BNB和USDC,總共套出超過1700萬美元等值的穩定幣和BNB,基本掏空HAY的交易對池子。

Ankr將從1500萬美元恢復基金中調資購買增發的HAY以補償攻擊事件受害者

Ankr的整體的損失不大,我們單獨來說一下。因為現在很多DeFi的項目都是樂高積木,A依賴B、B依賴C,各種組裝,那么當鏈條中其中某一環節出現問題的時候,整個鏈條中的上游下游可能全部都受影響。

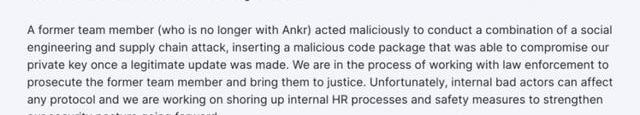

后來Ankr發文說明了事件發生的緣由:歸結于一個已離職的內部員工作惡。暴露的問題:首先,Staking合約Owner是一個EOA賬戶而不是多簽,本質上來講誰掌握私鑰,誰就能控制智能合約,這是非常不安全的;其次,Deployer的私鑰又能被所謂的核心員工所掌控,甚至是離職之后依然可用;也就是說整個內部安全體系基本沒有起到什么作用。

Mango

事件回顧:

黑客使用了兩個賬戶一共1000萬USDT起始資金。

第一步,黑客首先向Mango交易平臺A、B地址分別轉入500萬美元。

第二步,黑客通過A地址在Mango上利用MNGO永續合約做空平臺TokenMNGO,開倉價格0.0382美元,空單頭寸4.83億個;與此同時,黑客在B地址做多MNGO,開倉價格0.0382美元,多單頭寸4.83億個。(多空雙開的原因在于,Mango平臺深度較差,如果不和自己做對手盤,倉位就很難開到這么高)

第三步,黑客轉身拉盤多個平臺(FTX、Ascendex)上MNGO的現貨價格,致使價格出現5-10倍的增長,該價格通過Pyth預言機傳遞到Mango交易平臺,進一步推動價格上漲,最終Mango平臺上MNGO價格從0.0382美元拉升至最高0.91美元。

第四步,黑客的多頭頭寸收益為4.83億個*(0.91美元-0.0382美元)=4.2億美元,黑客再利用賬戶凈資產從Mango進行借貸。好在平臺流動性不足,黑客最終只借出近1.15億美元資

攻擊發生后,黑客發布了一項新提案,表示希望官方利用國庫資金(7000萬美元)償還協議壞賬。據了解,目前國庫資金約為1.44億美元,其中包括價值8850萬美元的MNGOToken以及近6000萬美元的USDC。黑客表示,如果官方同意上述方案,將返還部分被盜資金,同時希望不會被進行刑事調查或凍結資金。「如果這個提案通過,我將把這個賬戶中的MSOL、SOL和MNGO發送到Mango團隊公布的地址。Mango國庫將用于覆蓋協議中剩余的壞賬,所有壞賬的用戶將得到完整補償......一旦Token如上述所述被送回,將不會進行任何刑事調查或凍結資金。」

據CoinDesk報道,此前公布身份的Mango攻擊者AvrahamEisenberg2022年12月26日在波多黎各被捕,AvrahamEisenberg面臨商品欺詐和商品操縱的指控,這些指控可能會受到罰款、監禁的懲罰。

Mango這個事件可以定義成安全事件,也可以定義為套利行為,因為問題不是安全漏洞,而是業務模式漏洞。其交易品類中包括BTC、ETH等市值較高的幣種,也有MNGO這樣的小幣種,而這種小幣種在熊市流動性不足時,只要花很少的錢可能就把幣價拉起來,這種幣價操控行為使永續合約的平臺的頭寸管理變得十分困難。

所以作為項目方,要充分考慮到各種場景,在測試的時候,要把所有超出預期的場景都包含在測試用例中。

而作為普通用戶,去參與某個項目的時候,不能只盯著收益,還要多考慮考慮本金安全。拋開安全漏洞層面,要花心思去看一下它的業務模式有沒有一些漏洞可能被利用。

感謝閱讀,喜歡的朋友可以點個贊關注哦,我們下期再見!

Tags:BNB以太坊MNGObnb是什么牌子衣服手機直接玩togetherbnbtogetherbnb游戲v1.0.0以太坊幣是什么幣MNGO價格MNGO幣

認為加密貨幣市場會下跌而做空的投資者對市場的上漲措手不及。數據顯示,過去24小時全市場空頭損失了2.11億美元.

1900/1/1 0:00:00加密貨幣交易所FTX的崩潰像熱帶風暴一樣襲擊了加密貨幣世界。值得再次提問:穩定幣有多穩定? 如果11月初的FTX崩潰是加密貨幣的“雷曼時刻”——正如不少專家所暗示的那樣——FTX的蔓延現在會蔓延.

1900/1/1 0:00:00圖源:Kerry《未來營養趨勢白皮書》目前全球營養健康消費品市場規模超12000億人民幣,其中亞洲市場規模超5000億人民幣,中國市場約占亞洲的50%,且增速最快.

1900/1/1 0:00:00導讀:化妝品市場每日新事不斷,《未來Daily》會用全球視野,看中國現象,重點關注中國化妝品產業「數字化」「產學研」「投融資」的新動態、新操作,以及對它們的新解讀.

1900/1/1 0:00:00最近大家都怎么樣啊? 大家出門可都要注意防護,保護好自己。咱們收藏圈,也發行過不少直接或間接,與“羊”有關系的錢幣與郵票,今 天就給大伙盤點一下~ 紀念幣上的羊 如果說紀念幣上的羊,首先想到的,

1900/1/1 0:00:00第三章無家可歸? 岳泉匆匆從學校出來。 “兄弟有急事?來坐我這變異的迅捷羊駝,收費低速度快……” “好!” 岳泉直接騎上了門口的一個裝上了馬鞍的大號羊駝,他一眼就看出了這迅捷羊駝并非變異的,可也.

1900/1/1 0:00:00