BTC/HKD+0.62%

BTC/HKD+0.62% ETH/HKD+1.64%

ETH/HKD+1.64% LTC/HKD+1.02%

LTC/HKD+1.02% ADA/HKD+1.76%

ADA/HKD+1.76% SOL/HKD+0.61%

SOL/HKD+0.61% XRP/HKD+0.41%

XRP/HKD+0.41%本文,主要梳理了女巫攻擊及其防御進展。從現有的方法中,我們確定了三種主要抵御攻擊的方式:可信認證、資源測試和社交網絡。通過可信認證防御攻擊,這是使用可以代替中心化認證實體的密碼原語的中心化認證或分布式認證來完成的。?通過資源測試來防御攻擊,即可以通過?IP測試、網絡協調、經常性成本以及要求客戶回答問題的形式。使用社交網絡則是通過結合用作引導安全的社交網絡和來自隨機游走理論的工具來減輕攻擊,這些工具已證明在某些假設下可有效防御攻擊。我們分別對三種主要抵御攻擊的方法進行梳理和分析,總結優缺點,其中這些缺點提供了幾個值得研究的有趣方向和研究問題。?

引言

點對點計算范式比其他傳統范式有很多優勢。例如,帶寬、內存和數據等資源可供其他所有參與用戶使用。從廣義上講,這種范式包括結構化和非結構化系統。結構化疊加為數據和對等點發現提供確定性機制,而非結構化疊加在隨機圖中組織對等點并使用泛洪算法進行對等點和數據發現。大多數流行的點對點系統都缺乏“中央權威”,這使得這種范式能夠抵御故障攻擊。另一方面,缺乏這種中心化授權會導致許多具有挑戰性的安全問題:保護網絡系統所需的大多數安全服務都需要一種或另一種中心化授權,使得對等系統無法使用這些服務]。更糟糕的是,其中許多系統完全去中心化和開放的特性在其他分布式系統中導致了大范圍的未知安全威脅,包括女巫攻擊。

女巫攻擊在點對點、有線和無線網絡環境中是眾所周知的。在其基本形式中,代表攻擊者的對等點生成盡可能多的身份,并且表現得好像她是系統中的多個對等點,旨在干擾系統的正常行為。攻擊者可以生成的身份數量僅取決于攻擊者的能力,該能力受限于響應系統中其他對等點并發請求所需的帶寬、存儲與每個生成的女巫身份相對應的節點的路由信息所需的內存,以及在沒有明顯延遲的情況下處理并發請求所需的計算資源。隨著硬件的急劇增長以及具有高帶寬速率的寬帶互聯網的廣泛傳播,即使是在通用硬件上運行的攻擊者也可能對大型系統造成重大損害。

女巫攻擊出現在很多情況下,同樣的,在點對點系統以及其他通用分布式系統和范式中必不可少的我的服務上也是常見的。此類環境包括投票系統、信譽系統、路由、分布式存儲等。為了說明這種攻擊在現實的系統中是如何工作的,請想象一個建立在點對點覆蓋上的推薦系統。在這樣的系統中,系統的目標是根據其他人的推薦過濾出用戶可能感興趣的信息。在這種情況下,可以通過偽造多個身份(女巫)充當多個用戶的攻擊者可以輕松地在合法用戶投票的合法對象上投票。

在任何現實的推薦系統中,通常對對象進行投票的合法用戶的數量始終不超過系統總用戶的1%,這幾乎是可以保證的。鑒于此,這種攻擊對攻擊者很有吸引力,他們是系統中的潛在用戶,試圖攻擊提供高度激勵的系統。例如,線上市場eBay,使用客戶的推薦來確定其賣家、使用其平臺銷售商品的人的聲譽,因此對于此類賣家進行不當行為以獲得更高聲譽的行為很有誘惑力。在許多其他情況中也會出現相同的情況,例如內容由用戶評級的點對點文件共享行為,以聲譽為依據分配帶寬的行為,在這一行為中,甚至該聲譽用于確定用戶分發的內容的好壞。在所有此類示例中,都存在用戶行為不端的誘因,而且女巫攻擊被證明是此類攻擊者實現其目標的強大工具。

為了防御攻擊,已經有人嘗試了幾種防御或緩解的形式來防御或限制攻擊的影響。這種攻擊可以大致分為兩種思想流派:中心化和去中心式防御。在中心化防御中,中央權威負責驗證系統中每個用戶的身份。雖然這種防御在防御攻擊方面有些有效,但它對系統做出了某些假設,其中一些假設在點對點的去中心化系統中不容易實現。首先,正如名稱和操作描述所表明的那樣,此類系統需要中心化權限,出于安全性和功能性原因,許多此類系統可能無法負擔得起。此外,即使存在這樣的中心化權威,也需要一些與系統中用戶相關的憑據,以便將用戶的這些憑據與其數字身份相匹配:在許多情況下,獲取此類憑據是非常有挑戰性的工作。

另一方面,去中心化防御包括但不限于中的工作,它們不需要系統中有中心化的權威,并為分散的點對點系統精心設計而成。在其操作的核心,此類防御會權衡系統中用戶之間的協作,以接納或拒絕可能是攻擊者的用戶。用戶的接納或拒絕基于與用戶關聯的憑據,如加密分布式防御的情況,或合法誠實用戶的網絡屬性,如使用社交圖的女巫防御的情況。在任何一種解決方案中,防御的最終目標都是以分散的方式模擬中央權威的力量,并使用這種力量來檢測女巫和誠實的節點。

防御的另一種分類可能是根據這種防御的運作方式。因此,以往的工作中,女巫防御可以分為使用可信認證的防御——其中證書通常是為誠實用戶生成的,并根據受信任機構的公鑰進行驗證,產生成本——其中用戶受到一些成本的懲罰,從而限制他們的可用資源數量,減少他們的不當行為,以及基于社交網絡的女巫防御。

這種防御在它們的假設、所應用的網絡類型、提供的保證以及產生的成本方面有很大不同。為此,本文主要回顧、總結、比較和展示現有的方法中,女巫防御的不足之處。

2.女巫攻擊模型和目標

在本節中,詳細說明了大多數女巫攻擊研究和防御中通常假設的攻擊者模型,進一步探討了攻擊者的目標和防御目標。

2.1問題陳述和模型

該問題被表述為系統中的單個用戶在系統中具有一種能力,此能力讓她像是具有多個分身一般行動。這對于如此多的應用程序來說是有問題的,因為此類應用程序的正確性取決于同行的行為、他們的數量以及在系統中誠實地參與協作的意愿。然而,試圖偏向系統整體行為的單個攻擊者的女巫身份不能滿足這樣的系統目標。

攻擊者的正式特征是她可以在系統中注入的虛假身份的數量。攻擊者的動機是最大化虛假身份的數量。攻擊者生成并注入系統的身份數量的價值和意義取決于應用程序本身,并因應用程序而異。例如,要攻擊一個推薦系統,將系統中1%的誠實用戶的匹配總和作為假身份就足夠了。因為通常觀察到,即使對于該系統中非常受歡迎的對象,也只有1%的誠實節點投票支持它,所以這尤其是一個足以使系統的行為產生偏差并超過系統中的誠實節點。也就是說,通過擁有比系統中某個對象投票的誠實節點的確切數量更多的單一身份,女巫攻擊者將能夠超過誠實節點的投票。

分析 | 以太坊漸為傳統金融接納 鏈上交易量呈現上升趨勢:據TokenGazer數據分析顯示,截止至5月24日11時,以太坊價格為$243.66,交易量為$10,077.98M,總市值為$25,872.47M,自2月以來,以太坊鏈上交易量呈現上升趨勢;昨日,美國FINRA通過了GrayScale以太坊信托基金,這是首支公開銷售的以太坊信托基金,說明以太坊逐漸被傳統金融所接納。目前ERC20代幣總市值約為以太坊總市值的60.24%,環比昨日上升了1.21%,自19日以來,ERC20代幣總市值占比不斷上升;在活躍地址數方面,排名前五的代幣為USDC、DAI、TUSD、BNB、ZRX,穩定幣應用仍然占據主流。[2019/5/24]

另一方面,在其他系統中,例如用于通信匿名化的混合網絡,即使是少量的女巫身份可能會嚴重破壞系統中的承諾。從理論上講,電路上兩個節點的妥協足以識別這種混合網絡上通信的發送方和接收方。另一方面,網絡中足夠多的身份的妥協將使攻擊者能夠監控任意數量的電路。身份數量本身很重要的其他應用程序包括對文件共享系統的攻擊,這樣的例子有很多。

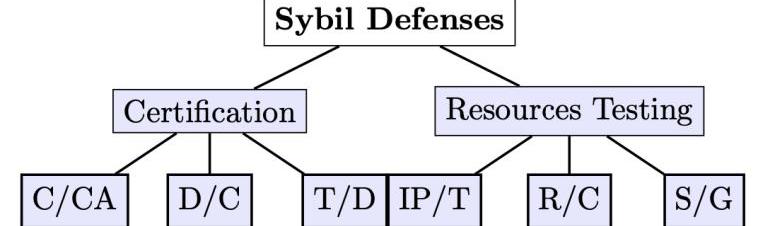

圖一在P2P疊加環境中幾種不同的女巫防御的方式

C/CA代表中心化的認證機構

D/C代表去中心化的加密原語

T/D代表可信設備認證

IP/T代表IP檢測

R/C代表基于成本循環的檢測

S/G代表基于社交圖譜的防御方式

2·2?女巫防御的目標和成功的標準

女巫防御的最終目標是通過在覆蓋網絡中偵查并且孤立女巫身份,或者那些對等地能夠產生這些女巫身份的節點,來消除女巫攻擊。但是,這一終極目標并不總是能夠實現,因為大多數防御,除了基于中心化可信認證的方案之外,大多數防御在其檢測機制中都有誤報和漏報的可能性,可能會容忍某些女巫節點,同時錯誤地報告其他誠實的節點,就像我們在假陽性和假陰性報錯中看到的那樣。假陽性報告指女巫節點被報告為誠實節點。另一方面,假陰性誠實節點被報告為女巫節點。防御機制的現實和實際可實現的目標是盡可能地減少假陰性率。?

2.3女巫防御的深度

除了第1節所示將女巫防御分為中心化和去中心化防御的廣泛分類之外,本文調查的女巫防御方式還包括兩大類技術:可信認證和資源測試類別,如圖1所示。在可信認證的列表中,我們梳理了使用中心化認證機構、去中心化加密原語或可信設備的相關工作。

3.使用可信認證

可信認證方法可以說是當下最流行的方法之一,因為Douceur已經證明它具有消除Sybil攻擊的潛力。在這種方法的傳統形式中,中心化授權(CA)用于通過將這些身份與預先分配的憑據進行匹配來確保分配給每個對等方的身份是唯一且合法的。這些憑證可能包括加密密鑰、通常由一次性密碼生成器(OTP)生成的同步隨機字符串或由中心化認證頒發的數字證書。

雖然上述傳統形式的中心化證書頒發機構在文獻中有明確定義,但已經通過應用適用于分布式多方模型的加密原語來定義分布式證書方案,這些模型使假定誠實的對等方之間能夠協作以證明加入覆蓋的其他對等方.

3.1中心化認證機構

中心化可信認證可能是唯一可以消除女巫攻擊的方法。在P2P覆蓋的環境中,已經有一些關于使用中心化證書頒發機構進行憑證生成、分配和驗證的工作。例如,使用第5節中解釋的社交圖并利用公鑰密碼學作為構建塊的研究,假定用戶公鑰的真實性通過在離線階段通過中心化授權分配給用戶的證書。利用基于CCA的方法的其他方案示例包括、、和中的工作。

3.2加密原語

最近,已經涌現了一些關于加密原語的工作。這些原語旨在提供用于驗證對等點的基礎設施,以便通過僅讓合法對等點參與覆蓋來使女巫攻擊更難發生。通常,這些工作試圖以去中心化方式利用公鑰基礎設施(PKI)并使用閾值加密成分,以確保所謂的誠實用戶之間的協作,以驗證加入覆蓋其上的對等方的操作時間。有趣的是,明確陳述的動機超出了其中一些原語,這是因為文獻中的許多非加密協議都假設存在用于覆蓋合法用戶的認證系統。因此,加密方法旨在確保此類協議的成功運行。

3.3可信設備

與可信認證的想法類似,一些研究與實踐,建議使用可信設備或可信模塊來存儲先前由中心化機構分配給用戶的證書、密鑰或身份驗證字符串。這種設備由于其潛在的高價而基本上很難獲得,因此可用于限制女巫攻擊者的機會。在和中提出了這種機制的例子,盡管后來的工作是在無線傳感器網絡上。理論上,當攻擊者意圖獲取盡可能多的女巫身份時,這些防御措施可能會奏效。然而,在匿名和推薦系統等情況下,考慮到較少的女巫身份就可能會造成很大的危害,所以這些防御措施已經過時了。

4.資源測試

除了用于防御女巫攻擊的資源測試方法之外,基本思想是檢查與假定不同用戶相關聯的一組身份是否擁有與身份數量匹配的足夠資源。這些資源可能包括計算能力、帶寬、內存、IP地址,甚至信任憑證。盡管Douceur證明了資源測試的想法是無效的,但一些研究人員認為它是一種最低限度的防御。也就是說,該方法不能完全消除攻擊,但是會使其女巫攻擊更難發生。

理論上,此類防御中的大多數方案將女巫身份的數量限制為比沒有防御的情況下的數量少。然而,在實踐中,即使是更少數量的女巫身份也足以威脅許多系統的可用性和安全性。例如,如前所述,匿名系統中的匿名性取決于每個電路的兩個節點。此外,在線聲譽系統中有1%的虛假身份就足以投票給合法節點。

分析 | 強勢幣BNB每次回踩5日線或將是建倉做多的良機:針對近日BNB行情走勢,分析師Potter表示:BNB最近的走勢可謂是非常強勢,不斷創出新高,領漲其余平臺幣,在BTC包括主流梯隊反復高位區間震蕩的時候,BNB走出獨立行情一枝獨秀。從日線走勢看,BNB前期最低回調至18.3美元低點,隨后觸底反彈并再次放量上攻重新站上五日線,截止今天已連續11天處于該均線上方運行,走勢極為強勢,前期已經提示只要幣價不有效跌破5日線,盡可大膽持幣即可,到目前區間漲幅已經超過50%,MACD綠柱增高,快慢線向上持續發散,量能連續收出堆量陽柱,均表明大的走勢方向依然看漲。我們從盤面能夠看到,這兩天幣價連續大幅拉升創新高,蠟燭線已出現偏離五日線的情況,意味著5天內所有的玩家成本都低于現在的價格,換句話說5天內所有玩家均處于獲利狀態,此時就要提高警惕防止回落的風險,提前止盈保住利潤,待回踩至支撐位附近看情況再建倉做多。我們再來看BNB/BTC周線從2017年幣種上線到目前長期走勢,從圖中可以直觀的看出幣價一直處于圖中上行趨勢線上方運行,底部抬升,幣價不斷創出新高,而每次幣價下探回踩該趨勢線,后續均能走出一波上漲趨勢,通過測量可以得出,前3次波段漲幅處于2.85倍至17倍之間。目前看,BNB/BTC在上周的回調走勢中再次回踩下方趨勢線,同樣幣價在此獲得強支撐觸底反彈,量能也在逐步增強,長期看后續上漲空間還是比較大的,而后期每次幣價回踩該趨勢線不破均是加倉做多的機會。[2019/5/22]

4.1IP測試

通用測試方案包括測試對等方的IP地址,試圖確定他們的位置并將其與他們的活動相匹配。特別是,如果從同一特定地理區域產生大量活動,則其中一些活動很可能是由于女巫身份。此外,此類作品中的假設是獲取不同地理區域的IP地址,但這并不便宜。例如,弗里德曼等人介紹了Tarzan,其中根據節點在特定自治系統中的地理位置測試其IP地址。Cornelli等人在和中介紹了類似的結果。

這些工作的主要假設是IP地址很難在廣泛的地理區域中獲得。然而,最近有跡象表明存在巨大的僵尸網絡,受感染的主機由單個管理實體控制并駐留在不同的自治系統中,可以肯定的是,這種防御機制是無用的。

4.2成本循環

一些研究及實踐,建議將經常性成本作為防御女巫攻擊的一種方法。特別是,計算難題和圖靈測試被建議作為解決方案。然而,出于同樣的原因,IP測試對控制僵尸網絡的攻擊者不起作用,這些基于成本的方案也不會起作用。此外,對于類似CAPTCHA的解決方案,已經表明Sybil攻擊者可能會在控制的站點上發布CAPTCHA測試,供用戶測試以訪問攻擊者提供的服務。

此外,某些版本的CAPTCHA容易受到某些圖像處理攻擊。

5.基于社交圖譜的防御

雖然之前針對分布式系統中女巫攻擊問題提出的大多數解決方案都有局限性和缺點,但基于社交網絡的女巫防御嘗試以優雅的方式克服這些問題。首先,基于社交網絡的女巫防御大多是解決女巫攻擊問題的去中心化解決方案,這意味著這些設計在沒有任何中心授權的情況下運行——這是大多數分布式系統中的重要特性。由于隨機游走理論,這種去中心化的操作模型更加容易,隨機游走理論是這些防御中最常用的成分。其次,這些防御利用社交節點之間社交鏈接的信任,使誠實節點之間的協作變得可能且容易。第三也是最后一點,這些防御在幾項研究中得到了證明,它們能以低成本實用且有效地防御女巫攻擊,而且它們現在進一步開發為許多服務的組件,包括分布式哈希表(DHT)、抗女巫攻擊投票,并用于移動網絡路由。

盡管它們在設計細節和操作上有很大不同,但所有基于社交網絡的女巫防御都有兩個共同的假設:算法屬性即快速混合屬性以及信任。首先,這些防御基于社交圖的“快速混合”屬性。非正式地,社交圖的快速混合屬性意味著此類圖中的“誠實”節點很好地嚙合,并且誠實區域不包含稀疏切割——一種將兩個大型誠實節點子集與一些社交網絡連接起來的切割。為簡單起見,社交圖的快速混合特性意味著來自社交圖中任意節點的隨機游走將非常接近在幾步后該圖上定義的馬爾可夫鏈(MC)的平穩分布。在百萬節點的網絡中,建議這樣的步數為10到15步。

這種防御脈絡的第二個共同假設是信任。特別是,所有這些防御都假定在底層社交圖中具有良好的信任值,例如,通過節點之間的面對面交互所表明的。為了推斷任意多個攻擊者的社交鏈接滲透社交網絡的難度,這個特定的假設是必要的。雖然用于正確識別社交圖中“誠實”節點的女巫防御的操作是由快速混合假設保證的,并且使用這種算法屬性的相應方案的構建,識別女巫節點的能力僅在假設以下條件下得到保證攻擊者,或攻擊者的集體,控制著自己與社交圖中其他誠實節點之間的一些鏈接。

下面我們梳理了一些被廣泛引用和關注的基于社交網絡的女巫防御的方法。

5.1SybilGuard

SybilGuard的設計,歸功于Yu等人,它使用信任擁有社交網絡的快速混合特性來檢測女巫節點。從技術上講,SybilGuard包括兩個階段:初始化階段和在線檢測階段。在初始化階段,每個節點構建它的路由表,作為其相鄰節點的隨機排列,用于輸入和輸出邊對。接下來,每個節點啟動一個長度為w=O(根號nlogn)的隨機游走,并按照使用隨機排列構建的路由表將其傳播到其相鄰節點。隨機游走路徑上的每個節點都會注冊隨機游走發起者的見證人,然后當該節點成為嫌疑節點時充當該節點的見證者。此外,利用隨機游走的回溯性,隨機游走的每個發起者都會收到“見證人”列表.

在線上階段,驗證者確定嫌疑人是否誠實,如下所示。首先,嫌疑人將其隨機路由上的“證人”的地址發送給驗證者。因此,驗證者將見證人列表與其驗證者路由列表進行比較。如果兩個集合之間沒有交集,驗證者將中止并拒絕嫌疑人。否則,驗證者將繼續,要求比較兩個集合之間的交集上的節點來驗證嫌疑人是否有用它們注冊的公鑰。如果嫌疑人被交叉節點驗證,則驗證者接受嫌疑人或將其標記為女巫節點。

分析 | 金色盤面:BTC/USD 箱體震蕩 多空僵持:金色盤面綜合分析: BTC/USD 在探底6200美元之后,多頭護盤積極,快速將價格拉升至6400美元附近,短線看多空雙方都無心戀戰,再次陷入僵持局面,我們判斷隨著消息面進一步明朗,市場應該會恢復到自身運行軌跡中去。而短線應該盡量保持理性,謹慎看待市場波動。[2018/8/23]

5.2SybilLimit

與使用單個長隨機游走的SybilGuard不同,SybilLimit建議使用多個較短的隨機游走。此外,與SybilGuard。特別地,游走發起者的公鑰注冊在隨機游走到達的最后一條邊下的最后一個節點上。同樣利用隨機路由的回溯性,注冊發起者節點公鑰的見證人將他們的身份返回給該節點。社交圖中的每個節點都執行相同的過程,并且每個發起注冊隨機游走的節點都收集一組見證人。

在線上階段,SybilLimit也與SybilGuard相同,嫌疑人將證人的標識符和地址發送到驗證者節點,該節點將比較嫌疑人列表中的證人,試圖找到沖突。如果在驗證者端的兩個集合中發生沖突,驗證者會要求兩個集合中具有共同身份的見證人驗證嫌疑人的身份,并根據此過程的結果決定是接受還是拒絕嫌疑人。如果兩者之間沒有交集驗證者通過將嫌疑人標記為攻擊者來中止并拒絕嫌疑人。

用于推理SybilLimit的可證明保證的主要成分與SybilGuard中的相同。特別地,假設隨機游走長度w是社交圖的混合時間,那么在這種隨機游走中選擇的最后一個節點是根據平穩分布的。

此外,隨機游走中的最后一條邊是從社交圖中的邊中“幾乎”均勻隨機選擇的。此外,假設r=O,如果正確選擇了隱藏常量r0,則驗證者和嫌疑人的采樣邊緣之間的交集將以壓倒性的概率存在。作者將這種條件稱為“交集”條件,用于保證誠實區域中節點隨機游走的高概率交集。與SybilGuard一樣,假設有g個攻擊者邊緣,則允許攻擊者在最多gwr=O(g×根號n×logn)尾上注冊其女巫身份的公鑰。在這種情況下,每個附加邊都會引入額外的O(logn)女巫身份。

SybilLimit的安全性也很大程度上依賴于w。由于沒有估計參數的確切值的機制,因此低估或高估這些參數都是有問題的,如上所示。SybilLimit還提供了一種用于估計該參數的“基準測試技術”,該技術也不對參數估計的質量提供任何可證明的保證。最后,只要g=o(n/logn),SybilLimit就可以保證每個攻擊邊緣引入的女巫身份的數量。請注意,SybilGuard和SybilLimit都不需要對其運營的社交網絡有任何全局了解,并且可以以完全去中心化的方式實施。

5.3SybilInfer

SybilInfer使用在隨機游走上定義的概率模型來推斷生成此類軌跡的一組節點X的真實程度。SybilInfer中的基本假設是每個節點都擁有社交網絡的全局視圖和知識,網絡是快速混合的,發起SybilInfer的節點是一個誠實節點。從技術上講,SybilInfer試圖最終將圖中的不同節點標記為誠實節點或女巫節點。在SybilInfer中,n個節點的網絡中的每個節點執行s次行走,因此通用跡中的行走總數為s×n。這些跡中的每個痕跡由第一個節點和隨機游走中的最后一個節點構成。與SybilGuard和SybilLimit中使用的統一轉移概率不同,SybilInfer定義了節點上統一的轉移矩陣,從而懲罰具有更高度的節點。SybilInfer操作的最終目標是計算概率P(X=Honest|T);也就是說,計算給定軌跡T的一組節點X是誠實的概率。這個概率是使用貝葉斯定理計算的。

SybilInfer通過技術手段對誠實配置進行采樣,該配置最初用于從跟蹤中確定一組節點的誠實性。這個采樣是使用Metropolis-Hasting算法進行的,它首先考慮一個集合X0并通過刪除或添加節點到集合中一次修改該集合:在每次,并且有概率從Xˉ0中填充一個新節點x被添加到X0使X′=X0[x或X0中的節點以概率premove被刪除。該過程執行n×logn輪以獲得獨立于X0的良好樣本。

5.4SumUp

不像SybilGuard和SybilLimit是通用的節點準入問題,并且在不需要單個節點攜帶有關社交圖的全局信息的意義上去中心化,以及用于推斷節點誠實度的Sybil-Infer,SumUp試圖在投票聚合的背景下解決女巫攻擊問題。在這種情況下,一個稱為投票收集器的節點希望以抗女巫的方式從網絡中的其他節點收集投票。這就是,在給定數量的對象投票中,投票收集者希望增加誠實節點接受的投票比例,減少攻擊者通過其攻擊邊緣投出的接受投票,并在攻擊者多次反復行為不當時識別攻擊者。在SumUp的核心是,鏈接容量分配機制用于自適應地為信任擁有社交圖中的鏈接分配容量,并限制從投票者一側傳播到選票收集器的選票數量。SumUp的自適應投票流機制使用了傳統在線投票系統的兩個觀察結果:系統中的少數用戶對單個對象進行投票,并且——如果這種投票系統是在社交圖之上實現的——擁堵僅出現在靠近選票收集器的鏈上。因此,SumUp建議根據它們與投票收集器的距離在社交圖中的不同鏈接上分發大量票證。

該技術的一個明顯吸引力在于其高計算要求:典型算法的運行時間將需要一個操作邊數的順序,以收集單個選民的投票。它的作者進一步提出了一種啟發式方法,它僅使用圖直徑步數的順序,其中每個節點貪婪地選擇更高級別的節點,通過該節點使用非零容量連接并傳播投票,直到達到投票收集器。在任何時間,考慮到貪婪步驟可能不會導致非零容量,每個節點都被允許探索其他節點以尋找相同或更低級別的路徑。

分析 | 金色盤面:ETH/USD繼續承壓于300美元:金色盤面綜合分析: ETH/USD繼續承壓于300美元阻力,目前資金流入和流出處于一個相對均衡的狀態,上漲動能不足。[2018/8/17]

5.5GateKeeper

GateKeeper借用了SumUp和SybilLimit的工具來實現高效操作。尤其是它試圖通過合并SumUp的票證分發組件來提高SybilLimit的性能。不像在SumUp中,節點通過從投票者到收集者的非零路徑被接納,如前所述,GateKeeper只考慮SumUp的“票證分配”階段,其中票證被準入控制器用于接納節點。此類票證以與SumUp中相同的方式從控制器傳播到所有節點。但是,為了限制攻擊者獲得更多門票的機會并降低其整體優勢,GateKeeper中的控制器隨機選擇m個不同的隨機節點;這些節點被稱為“有利節點”,當且僅當可疑節點從不同的有利位置收到fadmitm票證時,它才會被允許。因此,一旦一個節點被這個有利位置的一小部分允許,它就會被允許。為了防止雙花攻擊,GateKeeper建議使用門票的路徑的加密簽名鏈。

5.6其他基于社交網絡的DHT

SPROUT是另一種DHT路由協議,它使用具有信任的社交圖的社交鏈接將信息路由到在社交網絡上操作的用戶。SPROUT實際上建立在Chord之上,并在Chord中向任何給定節點的社交網絡中的其他用戶添加了額外的鏈接,這些用戶隨時在線。通過這樣做,SPROUT聲稱可以提高Chord本身的可靠性和負載分布。

Whanau最初在中提出,其中中的工作包括對性能和安全性的進一步分析和證明以及端到端保證的實施和演示。

在中,作者使用引導圖——顯示了DHT中引入關系的樹,以防御女巫攻擊。通過修改感興趣的DHTChord的操作,使每個節點返回它知道的所有節點的地址,作者設計了幾種用于減少女巫攻擊影響的策略。與使用Chord上的接近度作為路由度量的原始Chord不同,該解決方案考慮了多種路由策略,包括多樣性、混合和zig-zag。作者通過實驗表明,當此類策略在女巫攻擊下運行時,它可用于更有效地執行抗女巫的DHT查找,而且它的查詢次數將少于普通Chord設計所需的查詢數量。

MobID的設計是一種基于社交網絡的女巫防御,聲稱可以為移動環境提供強大的防御,而現有的防御主要是為點對點網絡設計的,并且基于隨機游走理論。此外,MobID使用介數來確定節點的優度,以防御女巫攻擊。然而,這項工作似乎沒有提供任何可證明的保證。各種方案與文獻中的其他方案之間的比較見表1和表2。

6.結論

P2P覆蓋網絡極易受到女巫攻擊,并且由于P2P覆蓋的性質,解決女巫攻擊這一問題比以往都難:它不鼓勵安全實施所需的中心化認證機構,而且甚至有時中心化認證機構在P2P覆蓋設計中不存在。本文,主要梳理了用于防御P2P覆蓋中的女巫攻擊的不同方法。并對不同防御的假設、特征和缺點進行比較。

DAOrayakiDAO研究獎金池:

資助地址:0xCd7da526f5C943126fa9E6f63b7774fA89E88d71

投票進展:DAOCommittee4/7通過

賞金總量:170USDC

研究種類:DAO,Socialnetworks,Sybildefenses,Survey

原文作者:AzizMohaisen,JoongheonKim

貢獻者:Natalie,DAOctor@DAOrayaki

原文:TheSybilAttacksandDefenses:ASurvey

參考文獻:

GeorgeDanezis,ChrisLesniewski-laas,M.FransKaashoek,andRossAnderson.Sybil-resistantdht

routing.InInESORICS,LectureNotesinComputerScience,pages305–318,Berlin,Heidelberg,2005.Springer.

PetarMaymounkovandDavidMazi`eres.Kademlia:Apeer-to-peerinformationsystembasedonthexormetric.InPeterDruschel,M.FransKaashoek,andAntonyI.T.Rowstron,editors,IPTPS,LectureNotesinComputerScience,pages53–65,Berlin,Heidelberg,2002.Springer.

IonStoica,RobertMorris,DavidR.Karger,M.FransKaashoek,andHariBalakrishnan.Chord:Ascalablepeer-to-peerlookupserviceforinternetapplications.InSIGCOMM,pages149–160,NewYork,NY,USA,2001.ACM.

YongWang,XiaochunYun,andYifeiLi.Analyzingthecharacteristicsofgnutellaoverlays.InITNG,pages1095–1100,Washington,DC,USA,2007.IEEEComputerSociety.

分析 | 傳統銀行加大區塊鏈研發進行數字化轉型:據人民日報報道,最近,波士頓咨詢公司發布的兩份金融業報告指出,全球銀行業繼續復蘇需要依賴數字化轉型。金融科技對于銀行業的影響并非只是負面沖擊,全球范圍內,越來越多的傳統銀行開始主動擁抱金融科技。一方面,眾多傳統銀行紛紛加大研發投入,力圖讓區塊鏈、大數據以及人工智能等新技術為其所用;另一方面,很多傳統銀行也選擇與互聯網科技公司“聯姻”,通過優勢互補加強市場地位。很多傳統銀行將區塊鏈技術應用于銀行內部乃至銀行之間的清算和結算業務,在保證安全的前提下極大地簡化業務流程,提高資金運行效率。一些歐洲銀行甚至嘗試利用區塊鏈技術向企業發放貸款,貸款中涉及的多方參與者通過區塊鏈的分布式賬本技術共同完成貸款流程,成功將貸款流程從幾天縮短到幾個小時。[2018/7/10]

VivekPathakandLiviuIftode.Byzantinefaulttolerantpublickeyauthenticationinpeer-to-peer

systems.ComputerNetworks,50(4):579–596,2006.

JohnDouceurandJudithS.Donath.Thesybilattack.InIPDPS,pages251–260,Washington,DC,USA,2002.IEEE.

HaifengYu,ChenweiShi,MichaelKaminsky,PhillipB.Gibbons,andFengXiao.Dsybil:Optimalsybil-resistanceforrecommendationsystems.InIEEESymposiumonSecurityandPrivacy,pages283–298,Washington,DC,USA,May2009.IEEEComputerSociety.

MiguelCastro,PeterDruschel,AyalvadiJ.Ganesh,AntonyI.T.Rowstron,andDanS.Wallach.Secureroutingforstructuredpeer-to-peeroverlaynetworks.InOSDI,Berkeley,CA,USA,2002.USENIXAssociation.

AtulAdya,WilliamJ.Bolosky,MiguelCastro,GeraldCermak,RonnieChaiken,JohnR.Douceur,JonHowell,JacobR.Lorch,MarvinTheimer,andRogerWattenhofer.Farsite:Federated,available,andreliablestorageforanincompletelytrustedenvironment.InOSDI,NewYork,NY,USA,2002.USENIXAssociation.

JonathanLedlieandMargoI.Seltzer.Distributed,secureloadbalancingwithskew,heterogeneityandchurn.InINFOCOM,pages1419–1430,Washington,DC,USA,2005.IEEE.

Fran?coisLesueur,LudovicM′e,andVal′erieVietTriemTong.Anefficientdistributedpkiforstructuredp2pnetworks.InProceedingofP2P,pages1–10,Washington,DC,USA,2009.IEEE

ComputerSociety.

Fran?coisLesueur,LudovicM′e,andVal′erieVietTriemTong.Adistributedcertificationsystemforstructuredp2pnetworks.InDavidHausheerandJ¨urgenSch¨onw¨alder,editors,AIMS,volume5127ofLectureNotesinComputerScience,pages40–52,Berlin,Heidelberg,2008.Springer.

Fran?coisLesueur,LudovicM′e,andVal′erieVietTriemTong.Asybil-resistantadmissioncontrolcouplingsybilguardwithdistributedcertification.InWETICE,pages105–110,Washington,DC,USA,2008.IEEEComputerSociety.

Fran?coisLesueur,LudovicM′e,andVal′erieVietTriemTong.Asybilproofdistributedidentity

managementforp2pnetworks.InISCC,pages246–253,Washington,DC,USA,2008.IEEE.

AgapiosAvramidis,PanayiotisKotzanikolaou,andChristosDouligeris.Chord-pki:Embeddinga

publickeyinfrastructureintothechordoverlaynetwork.InJavierLopez,PierangelaSamarati,

andJosepL.Ferrer,editors,EuroPKI,volume4582ofLectureNotesinComputerScience,pages354–361,Berlin,Heidelberg,2007.Springer.

NikitaBorisov.Computationalpuzzlesassybildefenses.InAlbertoMontresor,AdamWierzbicki,

andNahidShahmehri,editors,Peer-to-PeerComputing,pages171–176,Washington,DC,

USA,2006.IEEEComputerSociety.

HaifengYu,PhillipB.Gibbons,andMichaelKaminsky.Towardanoptimalsocialnetwork

defenseagainstsybilattacks.InIndranilGuptaandRogerWattenhofer,editors,PODC,pages

376–377.ACM,2007.

HaifengYu,PhillipB.Gibbons,MichaelKaminsky,andFengXiao.Sybillimit:Anear-optimalsocialnetworkdefenseagainstsybilattacks.InIEEESymposiumonSecurityandPrivacy,pages3–17,Washington,DC,USA,2008.IEEEComputerSociety.

HaifengYu,MichaelKaminsky,PhillipB.Gibbons,andAbrahamFlaxman.SybilGuard:defendingagainstsybilattacksviasocialnetworks.InLuigiRizzo,ThomasE.Anderson,andNickMcKeown,editors,SIGCOMM,pages267–278,NewYork,NY,USA,2006.ACM.

HaifengYu,MichaelKaminsky,PhillipB.Gibbons,andAbrahamD.Flaxman.Sybilguard:defendingagainstsybilattacksviasocialnetworks.IEEE/ACMTrans.Netw.,16(3):576–589,2008.

NguyenTran,JinyangLi,LakshminarayananSubramanian,andShermanS.M.Chow.Optimalsybil-resilientnodeadmissioncontrol.InThe30thIEEEInternationalConferenceonComputerCommunications(INFOCOM2011),Shanghai,P.R.China,2011.IEEE.

ChrisLesniewski-LassandM.FransKaashoek.Whˉanau:Asybil-proofdistributedhashtable.In

7thUSENIXSymposiumonNetworkDesignandImplementation,pages3–17,Berkeley,CA,USA,

2010.USENIXAssociation.

C.Lesniewski-Laas.ASybil-proofone-hopDHT.InProceedingsofthe1stworkshoponSocialnetworksystems,pages19–24,NewYork,NY,USA,2008.ACM.

PaulF.Syverson,DavidM.Goldschlag,andMichaelG.Reed.Anonymousconnectionsand

onionrouting.InIEEESymposiumonSecurityandPrivacy,pages44–54,Washington,DC,USA,

1997.IEEEComputerSociety.

PengWang,JamesTyra,EricChan-tin,TysonMalchow,DenisFooKune,andYongdaeKim.

Attackingthekadnetwork,2009.

B.N.Levine,C.Shields,andN.B.Margolin.Asurveyofsolutionstothesybilattack.Technical

report,UniversityofMassachusettsAmherst,Amherst,MA,2006.

RodrigoRodrigues,BarbaraLiskov,andLiubaShrira.Thedesignofarobustpeer-to-peersystem.In10thACMSIGOPSEuropeanWorkshop,pages1–10,NewYork,NY,USA,2002.ACM.

JamesNewsome,ElaineShi,DawnSong,andAdrianPerrig.Thesybilattackinsensornetworks:analysis&defenses.InIPSN’04:Proceedingsofthe3rdinternationalsymposiumonInformationprocessinginsensornetworks,pages259–268,NewYork,NY,USA,2004.ACM.

MichaelJ.FreedmanandRobertMorris.Tarzan:apeer-to-peeranonymizingnetworklayer.In

VijayalakshmiAtluri,editor,ACMConferenceonComputerandCommunicationsSecurity,pages193–206,Washington,DC,USA,2002.ACM.

FabrizioCornelli,ErnestoDamiani,SabrinaDeCapitanidiVimercati,StefanoParaboschi,andPierangelaSamarati.Choosingreputableserventsinap2pnetwork.InWWW,pages376–386,NewYork,NY,USA,2002.ACM.

BrentByungHoonKang,EricChan-Tin,ChristopherP.Lee,JamesTyra,HunJeongKang,ChrisNunnery,ZachariahWadler,GregSinclair,NicholasHopper,DavidDagon,andYongdaeKim.Towardscompletenodeenumerationinapeer-to-peerbotnet.InWanqingLi,WillySusilo,UdayaKiranTupakula,ReihanehSafavi-Naini,andVijayVaradharajan,editors,ASIACCS,pages23–34,NewYork,NY,USA,2009.ACM.

FrankLi,PrateekMittal,MatthewCaesar,andNikitaBorisov.Sybilcontrol:practicalsybil

defensewithcomputationalpuzzles.InProceedingsoftheseventhACMworkshoponScalabletrustedcomputing,pages67–78.ACM,2012.

LuisvonAhn,ManuelBlum,NicholasJ.HopperandJohnLangford.Captcha:Usinghardaiproblemsforsecurity.InEliBiham,editor,EUROCRYPT,volume2656ofLectureNotesinComputerScience,pages294–311,Berlin,Heidelberg,2003.Springer.

JeffYanandAhmadSalahElAhmad.Breakingvisualcaptchaswithnaivepatternrecognitionalgorithms.InACSAC,pages279–291,Washington,DC,USA,2007.IEEEComputerSociety.

N.Tran,B.Min,J.Li,andL.Subramanian.Sybil-resilientonlinecontentvoting.InNSDI,Berkeley,CA,USA,2009.USENIX.

SergioMarti,PrasannaGanesan,andHectorGarcia-Molina.Dhtroutingusingsociallinks.InIPTPS,pages100–111,Washington,DC,USA,2004.IEEE.

DanieleQuerciaandStephenHailes.Sybilattacksagainstmobileusers:friendsandfoestothe

rescue.InINFOCOM’10:Proceedingsofthe29thconferenceonInformationcommunications,pages

336–340,Piscataway,NJ,USA,2010.IEEEPress.

AbedelazizMohaisen,AaramYun,andYongdaeKim.Measuringthemixingtimeofsocialgraphs.InProceedingsofthe10thannualconferenceonInternetmeasurement,IMC’10,pages383–389,

NewYork,NY,USA,2010.ACM.

BimalViswanath,AnsleyPost,KrishnaP.Gummadi,andAlanMislove.Ananalysisofsocialnetwork-basedsybildefenses.InSIGCOMM,NewYork,NY,USA,August2010.ACM.

GeorgeDanezisandPrateekMittal.SybilInfer:Detectingsybilnodesusingsocialnetworks.In

The16thAnnualNetwork&DistributedSystemSecurityConference,LectureNotesinComputerScience,Berlin,Heidelberg,2009.Springer-Verlag.

AbedelazizMohaisen,HuyTran,NicholasHopper,andYongdaeKim.Understandingsocialnetworkspropertiesfortrustworthycomputing.InICDCSWorkshops,pages154–159.IEEE,2011.

AbedelazizMohaisenandScottHollenbeck.Improvingsocialnetwork-basedsybildefensesbyaugmentingsocialgraphs.InWISA,2013.

AbedelazizMohaisen,NicholasHopper,andYongdaeKim.Keepyourfriendsclose:Incorporatingtrustintosocialnetwork-basedsybildefenses.InINFOCOM,pages1943–1951.IEEE,2011.

HaifengYu.Sybildefensesviasocialnetworks:atutorialandsurvey.ACMSIGACTNews,42(3):80–101,2011.

您還記不記得曾經20年前發生的,利用個人計算機空閑時一起尋找外星人這回事。SETI@home可以說是迄今為止最成功的分布式計算試驗項目.

1900/1/1 0:00:00根據最近向美國證券交易委員會提交的文件,羅斯柴爾德投資公司已增持103,059股灰度比特幣信托,以及13,817股灰度以太坊信托,這使其GBTC總持有價值達到420萬美元.

1900/1/1 0:00:001.吉爾吉斯斯坦當局突襲非法礦場,查獲118臺比特幣礦機2.外媒:Robinhood股價本周收于35.15美元.

1900/1/1 0:00:00來源:經濟參考網 記者王皓然 實習生劉姝華 原標題:《建設逾14萬個應用場景打造數字人民幣生態體系——專訪中國工商銀行首席技術官、數字人民幣推廣應用工作組副組長呂仲濤》7月16日.

1900/1/1 0:00:00撰文:KelEleje來源:Messari一位名叫@quantbike的以太坊社區成員最近用他的一個Cryptopunks交換了ArtBlocksCurated系列的15件作品.

1900/1/1 0:00:00摘要: 比特幣獎勵公司Lolli在AcrewCapital領投的A輪融資中籌集了1000萬美元。Lolli計劃擴大其20人團隊,宣布新的商家合作伙伴關系并推出Android應用程序.

1900/1/1 0:00:00