BTC/HKD+1.48%

BTC/HKD+1.48% ETH/HKD+1.39%

ETH/HKD+1.39% LTC/HKD+3.39%

LTC/HKD+3.39% ADA/HKD-0.62%

ADA/HKD-0.62% SOL/HKD+3.43%

SOL/HKD+3.43% XRP/HKD-0.43%

XRP/HKD-0.43%

區塊鏈技術的迅速發展,使得加密資產逐漸成為大眾的投資方式之一。全球加密資產規模的高速增長使得錢包成為每一個加密資產擁有者不可或缺的資產管理工具。

加密領域里,數字錢包和資金息息相關,越來越多的人意識到了數字錢包安全的至關重要性。

2020年8月9日,CertiK的安全工程師王沛宇(Peiyu Wang)與何敏之(Minzhi He)在DEF CON區塊鏈安全大會上發表了演講主題為:Exploit Insecure Crypto Wallet(加密錢包漏洞利用與分析)的主題報告。

加密錢包是一種存儲私鑰和/或公鑰的設備、程序或服務。因為加密貨幣是虛擬的,所以加密錢包不能用來存放現實中的錢幣。但當我們進行交易時,加密錢包可以使用用戶的私鑰來為交易簽名,并在區塊鏈上進行廣播。

加密錢包有不同的種類,比如軟件錢包和硬件錢包。本次演講將重點關注網頁錢包和桌面錢包。

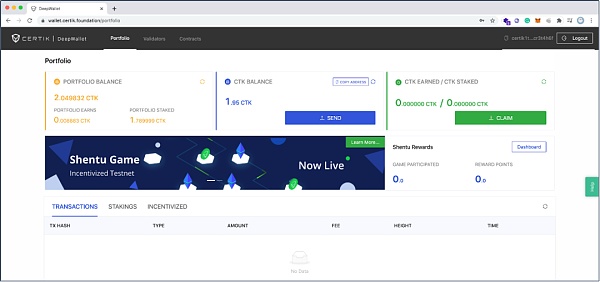

這是一個典型的網頁錢包界面,它就是我們CertiK的Deepwallet錢包。用戶可以在這個界面中看到賬戶余額以及發送貨幣的選項,因為這是一個基于COSMOS的錢包,所以具有委托功能。

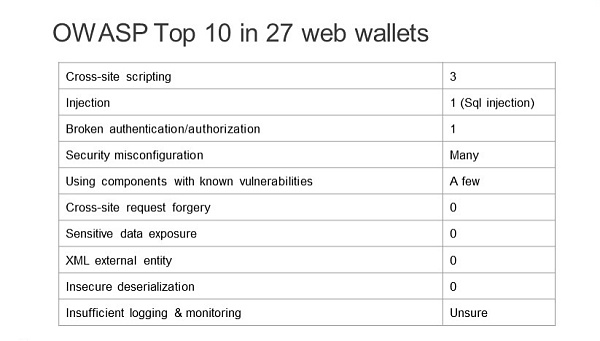

當談論到網頁應用安全問題時,我們最先想到的就是“開放式Web應用程序安全項目(OWASP)”的十大安全漏洞。

以下是CertiK安全工程師調查的27款網頁錢包中“OWASP Top 10”的十大安全漏洞的一些統計數據。CertiK安全工程師在3款錢包中發現了跨站腳本攻擊(XSS),在此選取2例進行案例研究。

《精靈達人3D》正式首發 Cocos-BCX 主網:據官方消息,近日,由生態合伙人 DAPPX 參與開發的《精靈達人3D》正式首發于游戲公鏈 Cocos-BCX 主網。《精靈達人3D》是一款以精靈寶可夢為題材的抓寵游戲,游戲美術采用全3D 制作。用戶可通過 CocosWallet , DAPPX 或 IMCOCOS 登錄 COCOS 主網賬號即可體驗。截至目前,Cocos-BCX 主網已上線《加密騎士團》《惡龍必須死》《XPEX怪獸世界》《Go Block》《可可奪幣》《熊貓運動會》等多款玩法多樣的趣味性鏈游,游戲公鏈生態在逐步壯大和完善。[2020/8/20]

我們在一個去中心化錢包里發現了一個SqI注入漏洞。但是它的數據庫只包含了交易數據,由于區塊鏈中的交易數據已經公開,利用Sql注入來偷取數據并沒有什么意義。由于也沒有辦法利用SqI注入實現后臺代碼執行,在這種情況下,這個SqI注入攻擊是沒有多少實際影響的。

此外,這個去中心化錢包內的某個API的訪問權限存在漏洞,未經授權的用戶可以篡改其他人的2FA設置,但是沒辦法利用這個漏洞去盜取別人的賬戶里面的資產。

有很多網頁錢包都缺少安全標頭(header),例如Content Security Policy (CSP) 和“X-Frame-Options”的標頭,這會使得錢包容易遭到點擊劫持(Clickjacking)攻擊。

一些錢包還在用早已過時的JavaScript庫和存在CVE的Nginx/Apache服務器,這些漏洞同樣無法直接被利用。

CertiK安全工程師暫未發現任何處理XML格式數據的錢包,也沒有發現有錢包進行了任何反序列化操作,所以沒有發現XXE以及反序列相關的漏洞。關于日志和監控方面,也暫時沒有更多信息。

①

案例一:去中心化網頁錢包的DOM XSS漏洞

這是一個去中心化的網頁錢包的DOM XSS漏洞案例。這個錢包支持單一協議,并擁有網頁錢包的所有基本功能。

首發 | 區塊鏈技術及軟件安全實戰基地正式成立:金色財經報道,今日,中軟協區塊鏈分會、人民大學、菏澤市局相關部門聯合共建的區塊鏈技術及軟件安全實戰基地正式成立。同時聘任中軟協區塊鏈分會副秘書長宋愛陸為區塊鏈技術及軟件安全實戰基地特別專家。

區塊鏈技術及軟件安全實戰基地主要涉及領域為:非法數字貨幣交易與洗錢、區塊鏈傳銷與電信詐騙、網絡賭博、四方支付、冒用商標注冊等,聯合社會治理、城市安全、前沿技術領域的行業專家,進行警協合作。

據公開報道,近期菏澤市下屬機關剛破獲一起特大電信網絡詐騙案,打掉多個涉嫌以網貸和投資“比特幣”為名的詐騙團伙,抓獲犯罪嫌疑人83名,扣押凍結涉案資金2700萬元。[2020/7/21]

存在漏洞的功能

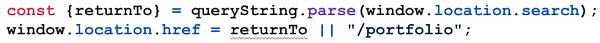

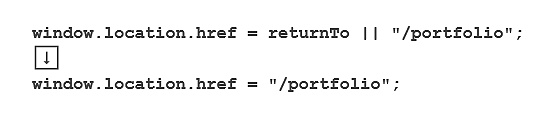

此應用程序會保存上次的訪問位置:用戶用密碼解鎖錢包后,會重新跳轉到解鎖之前的頁面,下圖是實現此功能的代碼。如果你有測試網頁應用程序的經驗,就知道這種情況很有可能存在DOM XSS漏洞,本案例就是如此。

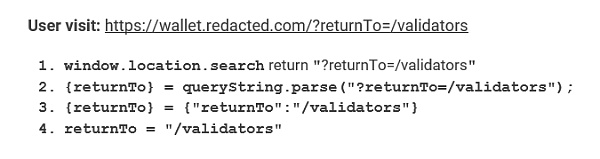

DOM XSS需要Source和Sink。Source是應用程序收到非可信數據(用戶輸入)的位置,然后會將其傳遞給Sink。當用戶訪問此鏈接時,“window.location.search” 將返回 "?returnTo=/validators",然后“{returnTo}”會包含"/validators"。

Sink是處理來自Source的非可信數據的地方,因此Sink在這里是:“window.location.href”,如果用戶輸入“returnTo=/validators”。錢包返回到“/validators”, 即轉到驗證者頁面。如果輸入“returnTo=javascript:alert(1)”,將在瀏覽器中彈出alert窗口。

首發 | 百度財報體現區塊鏈 BaaS平臺成為新戰略重點:金色財經報道,2020年2月28日,百度(股票代碼BAIDU)公布財報,其中將區塊鏈BaaS平臺相關的進展進行了單獨敘述,依托于百度智能云的區塊鏈平臺有望成為技術創新方向的新增長引擎。在AI服務上,百度與上海浦東發展銀行達成合作,共建區塊鏈聯盟,在百度區塊鏈服務(BaaS)平臺上實現跨行信息驗證。[2020/2/28]

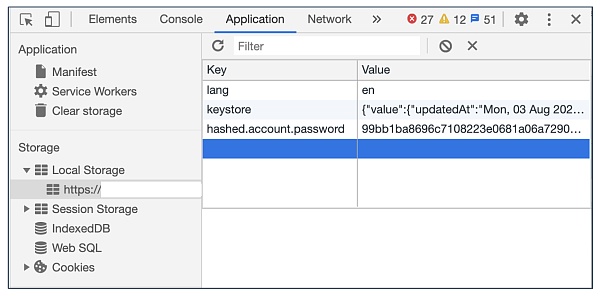

Keystore和Password

這個錢包屬于去中心化的網頁錢包。用戶創建帳戶或導入帳戶后,Keystore和Password都存儲在本地存儲中。

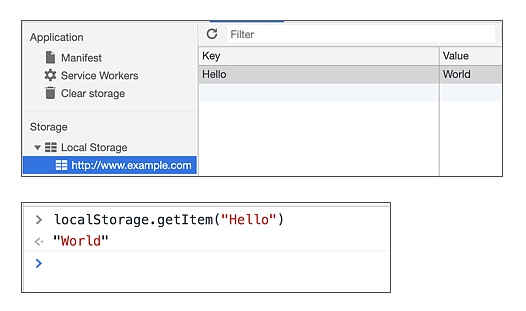

使用JavaScript讀取本地存儲

JavaScript能夠讀取本地存儲中的信息。在本案例中,鍵值數據顯示為存儲在本地存儲中的“Hello World”。JavaScript就可以執行LocalStorage.getItem(“Hello”)獲取“World”。

利用DOM XSS

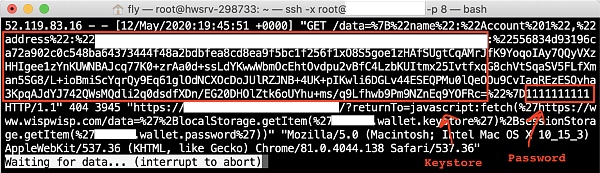

那如何利用所發現的DOM XSS漏洞來竊取本地存儲中的Keystore和Password呢?

在下面的這個URL中,它可以讀取Keystore和Password的內容,并將其發送到黑客的服務器。在黑客的服務器日志中,可以直接看到Keystore內容和Password。一旦掌握了這些信息,就相當于控制了用戶的賬戶,可以登錄到他們的錢包并將錢轉出。

修復方法

該網頁錢包廠商的修復方法為,每當用戶解鎖錢包,網頁錢包總會重定向到個人主頁,從而不給攻擊者任何插入惡意代碼的機會。

首發 | 此前18000枚BTC轉賬是交易所Bithumb內部整理:北京鏈安鏈上監測系統發現,北京時間10月24日,17:07分發生了一筆18000枚BTC的轉賬,經分析,這實際上是交易所Bithumb的內部整理工作,將大量100到200枚BTC為單位的UTXO打包成了18筆1000枚BTC的UTXO后轉入其內部地址。通常,對各種“面值”的UTXO進行整數級別的整理,屬于交易所的規律性操作。[2019/10/24]

②

案例二:托管網頁錢包中的反射型XSS漏洞

第二個案例研究是關于某個托管網頁錢包中的反射型XSS漏洞。托管網頁錢包是由服務器管理所有私鑰。如果要登錄錢包應用,用戶要通過電子郵件接收一次性密碼。此案例中的錢包支持16種不同貨幣,具備所有錢包的基礎功能以及一個附加功能,稱作“推特贈送”。

API操作

API的URL格式類似于“/API/{endpoint}”,例如獲取用戶交易信息的API即為“/apiUser/cloudTrans”。

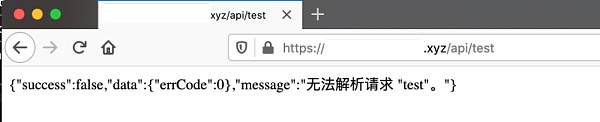

如果訪問一個不存在的API端點,如“/api/test”,服務器將返回帶有錯誤消息的頁面,如下圖“無法解析請求”。此外,我們發現鏈接中的內容出現在了服務器返回的頁面中。

這代表著一個信號:如果后臺不對用戶輸入進行任何處理或編碼,就有可能遭到反射型跨站點腳本(Reflected XSS)攻擊。

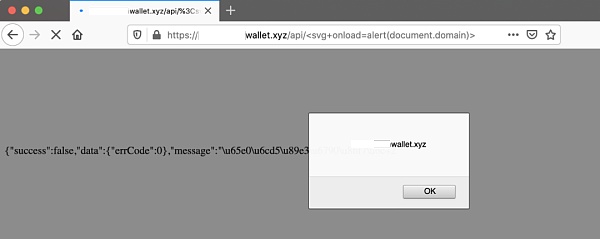

alert(document.domain)

在此錢包的API請求后面加上以下內容:<svg+onload=alert(document.domain)>”

首發 | 百度推動246家博物館線上藏品上鏈:金色財經訊,近日,百度超級鏈聯合百度百科,基于區塊鏈技術創建 “文博藝術鏈”,推動百科博物館計劃中的246家博物館線上藏品上鏈。基于“文博藝術鏈”,百度將與博物館共同推動線上藏品版權的確權與維護,同時探索線上藏品版權數字化交易方式,為合作的博物館提供更全面的服務和更多的權益。據介紹,此項目將分階段進行,一期將完成線上藏品的入鏈確權,為每一件藏品生產專屬的版權存證證書。讓每一名用戶可以在百度百科博物館計劃的PC端和WAP端的藏品頁查看證書。后續,百度還將推動AI與區塊鏈技術在文博領域的結合應用,用來保障上鏈數據與藏品相匹配,為后續進行藏品圖像版權數字化交易奠定基礎。[2019/1/30]

應用程序會彈出窗口。這是一個托管的的網頁錢包,私鑰歸服務器管理,因此無法像第一個案例那樣直接竊取用戶信息。在這個案例中,我們的計劃是嘗試利用這個漏洞來劫持用戶賬戶。

Cookie

用戶登錄后,其會話令牌存儲在“PHPSESSID”cookie中,而這個錢包的特殊之處在于這個令牌并沒有“HttpOnly”。如果Cookie設置了HttpOnly,瀏覽器將阻止JavaScript訪問這個cookie。換句話說,它可以抵御攻擊者通過跨站點腳本攻擊(XSS)竊取cookie中的會話令牌。

獲取會話令牌

由于本案例的會話令牌中沒有HttpOnly,所以可以通過跨站腳本攻擊(XSS),讀取cookie內容并且發送到自己的服務器。獲取會話令牌后,就可以用它來登錄受害者的帳戶。既然有了會話令牌,就是時候來一波洗劫一空了。

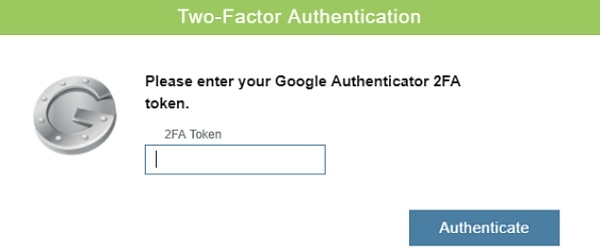

入侵錢包的最終目標大部分情況下是竊取用戶資金,但還存在一個問題,因為在進行貨幣交易時還需要2FA驗證。在這一點上,黑客既不能重置2FA,也不能禁用2FA,因此,攻擊者需要想辦法繞過2FA驗證。

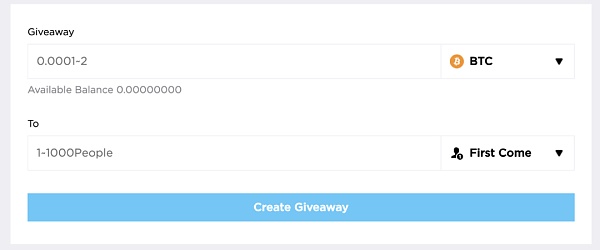

前面提到,這個錢包有一個推特贈送功能:當用戶進入此功能界面時,它會詢問用戶想要贈送什么類型的貨幣、贈送多少貨幣以及贈送多少人。

通過這個截圖可以看到,用戶最多可以贈送2個比特幣。

當用戶設置好了贈送活動,其他人需要先點擊關注,艾特3個朋友并轉發此贈送推文,只要完成這些步驟,就可以去領獎了。

但問題就出在這個功能不需要2FA!攻擊者可以通過反射型XSS,盜取受害者會話,登錄受害者賬戶,創建很多贈送活動,然后自己去申領獎勵。這樣就可以把受害者的賬戶余額全部取出。

廠商對輸出進行HTML編碼,這樣解決了XSS漏洞。同時為含有會話令牌的“PHPSESSID”Cookie設置“HttpOnly”。

這樣一來,即便應用程序受到跨站點腳本攻擊,攻擊者也無法直接竊取賬戶的會話令牌。

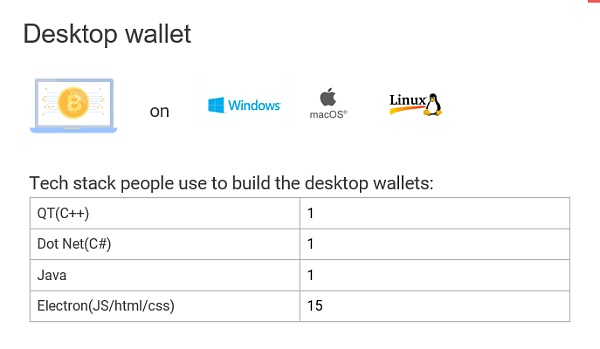

桌面錢包是一種在蘋果操作系統、Windows和Linux上運行的應用程序。桌面錢包都使用了什么框架呢?

CertiK安全工程師研究了18款桌面錢包,其中QT(C++)、Dot Net(C#),Java各一個,其余15個使用了Electron框架。這部分的案例研究將探討Dot Net桌面錢包的服務器遠程代碼執行漏洞,以及Electron錢包的客戶端遠程代碼執行漏洞。

案例一:Dot Net桌面錢包的服務器遠程代碼執行漏洞

下文分析在桌面錢包中發現的一個遠程代碼執行漏洞。

首先介紹一下背景:這個錢包是一個去中心化的單一協議錢包,用C#語言編寫,使用了Dot Net框架。它包含許多常見的錢包功能,如帳戶管理、交易轉賬和部署/調用智能合約等。

比較有趣的是,它還允許用戶上傳文件到服務器。這功能在錢包中并不常見,所以我們決定進一步研究這個功能。如前所述,這個錢包是基于Dot Net的,如果沒有對代碼進行混淆,就很容易通過反編譯來獲取源代碼。此案例錢包正是這種情況,因此我們能夠恢復其源代碼來進行進一步的分析。

靜態源碼分析

在對可執行文件進行反編譯之后,我們找到了實現文件上傳的源代碼,如下面的代碼片段所示。

錢包向服務器發送一個HTTP POST請求并返回文件上傳URL,“upload.php”是服務器上的處理文件上傳的代碼。現在我們知道服務器后臺使用了PHP,因此,如果可以上傳一個PHP Webshell到服務器并在瀏覽器中打開它,我們可能就能夠在服務器上遠程執行代碼。

在成功地用錢包上傳了一個PHP webshell文件之后,CertiK安全工程師嘗試著在瀏覽器訪問上傳的文件。成功的訪問了上傳的Webshell, 并能在Webshell中執行命令。

我們同時發現該錢包的服務器是在“administrator”用戶下運行的,因此能夠以“administrator”權限執行命令。在這種情況下攻擊者能夠完全地控制這臺服務器,并且能夠操縱其他用戶上傳的文件。但是,由于這是一個去中心化的錢包,服務器不會存儲任何用戶私鑰,所以此漏洞無法被利用來直接危害用戶帳戶。

修復是非常簡單的,開發人員直接刪除了文件上傳功能,這樣就不必再擔心這個安全問題了。這是一個很好的辦法,因為加密錢包應該盡可能地保持功能上的簡潔,以此來避免安全問題。接下來,再來談談Electron錢包的安全問題。

②

案例二:桌面錢包客戶端遠程代碼執行漏洞

Electron是什么?為什么要用Electron?

Electron是一個開源軟件框架,它讓開發人員能夠使用HTML、CSS和JavaScrip來構建跨平臺的桌面應用程序。

使用Electron的好處是開發人員可以重復利用網頁應用程序代碼來構建桌面應用程序,也就是說不需要找另外的代碼庫,也不需要學習新的編程語言。

在調試Electron應用程序時,使用谷歌瀏覽器的DevTools會非常容易。Electron應用程序可直接在操作系統上運行,因為它可以訪問Node.js模塊,所以也就可以構建比網頁應用程序更強大的桌面應用程序。

今年六月,CertiK安全團隊在Symbol桌面錢包中發現了一個遠程執行代碼漏洞,并將該漏洞提交到了Symbol漏洞賞金計劃。詳情請點擊https://mp.weixin.qq.com/s?__biz=MzU5OTg4MTIxMw==&mid=2247486715&idx=1&sn=6b2eae1a0caa2613123ebae9fe53938b&chksm=feaf6869c9d8e17f3424a6188824b330f7be29f31b710e377f23a1386226097a364e8e0a3e78&scene=21&token=890409175&lang=zh_CN#wechat_redirect

無論是由內部安全團隊還是第三方公司執行安全審計和滲透測試,對于確保系統的安全性都是至關重要的。專業的安全人員會試圖從“惡意黑客”的角度來破壞系統,幫助在真正的黑客利用漏洞之前識別和補救漏洞。

一圖了解最新DeFi數據:UMA流動性挖礦收益高達64倍上周DEX交易額上漲超過161%,一周交易金額逼近100億美元。UMA流動性挖礦收益高達6473.76%,為流動性挖礦收益最高的項目.

1900/1/1 0:00:00在最初的Yam Finance協議由于一行代碼而崩潰之后,其開發人員計劃在新的、經過審計的智能合約上重新啟動該項目.

1900/1/1 0:00:00金色財經 區塊鏈8月24日訊 波卡(Polkadot)是Web3基金會的旗艦項目,旨在實現一種中心化Web理念,使用戶(而不是互聯網壟斷者)控制應用程序、服務和機構.

1900/1/1 0:00:008月31日消息,中國工商銀行官方宣布發行數字信用卡:無界白金數字卡,并且在官方APP“工銀e生活”中開設數字卡專區,用戶現在可以進入選擇數字卡啟用并完成“一鍵綁卡”.

1900/1/1 0:00:00一夜秋風來,吹的幣民心又寒,不知道是不是莊家應94的景,一覺醒來,行情如下,新韭菜,老韭菜,一個都跑不掉。(我心好涼) “挖賣提”“買賣賺”“FOMO down”是最近身邊幣圈人的常見狀態.

1900/1/1 0:00:00今日,Zeus Capital發布一篇做空LINK的文章,稱LINK生態是荷蘭郁金香泡沫的現代版本.

1900/1/1 0:00:00