BTC/HKD+0.56%

BTC/HKD+0.56% ETH/HKD+1.05%

ETH/HKD+1.05% LTC/HKD+1.02%

LTC/HKD+1.02% ADA/HKD+1.02%

ADA/HKD+1.02% SOL/HKD+0.45%

SOL/HKD+0.45% XRP/HKD+0.58%

XRP/HKD+0.58%本文來自幣安安全合作伙伴?HashDit,原文作者:SebastianLim

自去年起,加密詐騙案件就屢增不減。據CNBC報道,?2021?年,加密詐騙損失超過?10?億美元,其中最常見的類型包括虛假投資和殺豬盤。而到了2022?年,加密詐騙的手法更加讓人眼花繚亂。

以下是?2022?年最常見的六種加密騙局。

?1.?網絡釣魚鏈接

網絡釣魚是?Web2?中騙子常用的一種手法。騙子創建一個惡意網站,然后大量發送鏈接給他們的受害者。在這里,我們將主要關注騙子竊取私鑰的方法。

在?Web3?中,騙子通常通過不同的媒介將他們的釣魚鏈接發送到?Web3?社區,如Discord、Twitter、Telegram,甚至是鏈上。

釣魚網站通常與真正的網站非常相似,但使用不同的?URL?名稱。網站內容可能是新的?Giveaway?或?NFT?免費鑄造,騙子利用投資者的FOMO?心理將用戶玩弄于股掌之中。

他們可以明目張膽地要求用戶提供他們的助記詞或私鑰。例如,在社交媒體上聯系用戶,以錢包軟件支持服務的身份聯系用戶,并以交易所支持的身份直接發送詐騙信息,竊取用戶私鑰。

另一種方法是,騙子會開發類似于?Metamask?等合法插件的?Chrome?擴展。通過模擬真實的應用程序,讓用戶放松警惕,提供自己的私鑰來使用新應用程序。

香港Web3Hub基金行政總裁:準備發起1億美元的Web3生態基金:4月14日消息,在2023香港Web3嘉年華分會場四《MetaEra x BitMart專場:Metaverse的機遇在哪里》分論壇中,香港Web3Hub基金行政總裁黃俊瑯先生發表致辭稱,將發起規模為1億美元的Web3生態基金,立足于香港,投資全球的完善項目,還將推動全球Web3規范發展。此外,在此前宣布的香港1000萬美元Web3Hub生態加速器中,會在第一期中投入100萬美元來支持各位創業者,開放申請時間為4月14日到5月14日。在過去兩個月中已經有350家Web3企業來到香港注冊,已經有100個戰略合作伙伴,預計將創造超過1000個就業機會。[2023/4/14 14:03:59]

騙子會試圖讓用戶認為現有的應用程序有一個新的漏洞,并且有新的軟件升級。如騙子試圖讓用戶以為當前的?Metamask?版本存在漏洞,用戶應該升級到新版本。然后在消息中宣稱新的升級還沒有完成,必須手動進行升級。隨后,騙子會給出一組指令,誘騙用戶提供?Metamask?密碼,從而將其私鑰暴露給騙子。

在這種情況下,用戶應該繼續等待?Metamask?的官方公告,并從官方來源升級他們的?Metamask?版本。

要升級擴展,只需轉到?chrome://extensions/,單擊更新按鈕,如下圖。

友情提醒:正常的應用程序升級不需要用戶提供登錄憑證等敏感信息。

Fewstones與TripleA合作接受視頻制作服務的加密支付:金色財經報道,新加坡視頻制作公司Fewstones與TripleA合作,接受加密貨幣支付。據了解,TripleA是新加坡金融管理局 (MAS) 許可的加密貨幣支付網關,FewStones是一家領先的視頻制作公司,受到全球500多個品牌的信賴。[2023/3/8 12:50:09]

?2.?Ice-Phishing?騙局

IcePhishing?是一種欺騙用戶簽署交易的策略,攻擊者可以控制用戶的代幣,但又不獲取用戶的私鑰。這是網絡釣魚技術的新手段。

在某些背景下,當用戶使用?DeFi?應用程序并與主代幣標準交互時,批準方法會顯示在他們的?Metamask?窗口中。這是用戶向第三方授權以代表該用戶對這些代幣進行操作的請求。之后,用戶可以執行其他操作,如執行交易。

攻擊者會將用戶引導到釣魚網站,誘使他們簽署一些他們沒有申請的交易。例如,交互的合約可能是攻擊者的地址。一旦批準交易完成,攻擊者就有權將代幣從受害者的錢包中轉出。

通常,詐騙網站有一種算法來掃描受害者的錢包,目的是檢測有價值的資產,如昂貴的?BAYCNFT?或?wBTC/wETH?等加密貨幣。通常,網站會不斷顯示?Metamask?窗口,提示用戶簽署另一筆交易,即使他們可能已經簽署了一次。

防止成為?IcePhishing?受害者的另一種方法是遠離簽署?eth_sign交易。通常如圖所示:

數字人民幣試點已擴大至北京全域:金色財經報道,數字人民幣試點已擴大到北京全域,累計落地40余萬個場景。 人民銀行營業管理部黨委委員、副主任劉玉苓介紹,北京在全國率先開展金融科技創新監管試點,在創新應用數量、技術應用場景及申請主體多元化方面保持領先優勢。(北京日報)[2022/9/23 7:16:17]

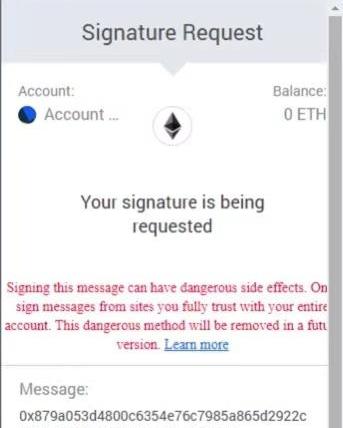

eth_sign?是一種開放式簽名方法,允許對任意哈希進行簽名,它可以用于對不明確的交易或任何其他數據進行簽名,這是一種危險的網絡釣魚類型。

這里的任意哈希意味著對“批準”或“批準一切”等操作保持警惕還不夠,騙子可以讓你簽署原生代幣轉移或合約調用等交易。騙子幾乎可以完全控制你的帳戶,而不用持有你的私鑰。

盡管?MetaMask?在簽署?eth_sign?請求時會顯示風險警告,但當與其他網絡釣魚技術結合時,沒有安全經驗的用戶仍有可能落入這些陷阱。

?3.?Event?詐騙手法?&NFTSleepMinting

Event?詐騙手法

Event?詐騙是騙子將隨機的?BEP?20?代幣轉移給用戶的策略,并提示用戶與之交互。即使騙子是從?BscScan?等區塊鏈瀏覽器轉移代幣,它也會顯示資金來源來自一個單獨的錢包,例如幣安熱錢包。然后,用戶將被誘騙與這些新的“免費”代幣進行交互,通過在代幣名稱或代碼本身中顯示鏈接,可以將用戶引導到釣魚網站。這是網絡釣魚技術的新手段。

這種方法利用了區塊鏈瀏覽器顯示?Event?的方式。

例如,這張來自?BscScan?的截圖顯示?CHI?從?NullAddress?發送到地址?0x7aa3……

Doja Cat聯合JBL耳機發行的NFT系列已于OneOf上線:9月1日消息,Doja Cat聯合JBL耳機發行的NFT系列Fresh Fruit by Doja Cat x JBL已于音樂NFT平臺OneOf上線。

NFT持有者將有機會獲得2022年JBL音樂節前排座位,以及搶先體驗JBL最新產品及活動。[2022/9/1 13:02:37]

區塊鏈瀏覽器將盲目地使用?emit?event的參數。如果_from?地址被更改為另一個地址,例如?0xhashdit,那么?BscScan?將顯示從?0xhashdit發送到接收地址的?CHI。

注意:這并不是區塊鏈瀏覽器特有的?bug,而是更改參數的靈活性,因為?BscScan?不能確定參數是否準確。因此,騙子可以利用這一點來欺騙代幣的來源。

NFTSleepMinting

NFTSleepMinting?是指騙子直接在著名創作者的錢包里鑄造?NFT,并從創作者的錢包中回收?NFT。a16z?在?3?月的時候發文解釋改?NFT?新騙術。

NFTSleepMinting?創造了一種假象:

著名的創作者為自己鑄造了一個?NFT;

美聯儲縮表將“全速前進”:8月30日消息,美聯儲在本周將加大縮表的力度,這意味著美聯儲將開始拋售近三年前開始積累的國庫券。根據其縮表計劃,美聯儲將把每月到期不續的國債和抵押貸款支持證券(mbs)額度上限分別提高到600億美元和350億美元,同時在息票到期額度低于每月上限時,使用3260億美元的國庫券持倉來補充。由于到期息票規模低于新的月度限額,9月份將首次減持國庫券。美聯儲的投資組合中有436億美元的國債將于9月到期,這意味著美聯儲還需要減持164億美元的國庫券。10月份再減持136億美元。這將是2023年9月之前最大規模的減持。[2022/8/30 12:56:43]

將?NFT?發送給騙子。

根據“鏈上”的來源,騙子可以聲稱自己擁有由著名創作者鑄造的?NFT,并以更高的價格出售,在這個過程中偽造價值。

例如,從Beeple?的賬戶中可觀察到他的幾個?NFT?不是由他鑄造的。

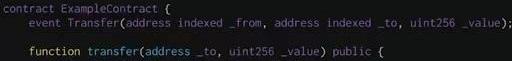

4.加密龐氏騙局

龐氏騙局使用新投資者的錢支付給老投資者。一旦沒有更多的新資金來支持這個計劃,整個系統就會崩潰。

加密龐氏騙局有幾個標志:

首先,項目方收取稅費,這些稅費可以讓用戶在生態系統中停留更長時間。

由于每次存款/復利操作都會產生某種費用,這意味著用戶必須復利較長一段時間才能收支平衡。這些費用還用于償還希望索賠的用戶的紅利。

第二,無法提取用戶的初始投資資金。

一旦用戶存入了他們的初始代幣,他就沒有辦法提取他的初始投資資金。用戶要拿回任何資金的唯一方法是收回股息。

第三,使用介紹人機制。

該項目鼓勵參與者通過推薦人福利積極推廣和推薦他人。每當下線執行特定的操作時,上線將獲得額外的獎勵。此外,為了讓用戶開始參與協議,他必須有一個上行地址才能開始。這創建了一個系統,每個地址都連接到另一個地址,類似于金字塔獎勵方案。擁有?5?個以上的下線地址也會增加獎金。

常見的方式是一開始就鎖定在合約中的資金急劇增加,通常是由團隊通過營銷進行的初始炒作或團隊自己為創造活動而注入的資金推動的。一旦合約余額達到拐點,這意味著沒有新的資金流入。這將慢慢導致該計劃分崩離析,新投資者恐慌地盡可能多地收回股息。

最終,僅賺取稅費的項目方將是此類龐氏騙局項目的最大受益者。

5.CHIGasTokenfarming

CHIGasToken?是?1inch項目的一個方案,其中?CHIGas?Token?是一個?BEP20?代幣,用于?1inch?交易所支付交易成本。CHI?與該網絡的?gas?價格掛鉤。當?gas?價格低時,CHI?價格也低,反之亦然。

騙子首先會空投一堆隨機的?BEP20?代幣。當用戶批準?PancakeSwap?出售這些代幣時,在這些代幣的批準方法中,它將代碼寫死,從而消耗大量用戶的?gas?限制來鑄造?CHIGas?Token,可以用來補貼?gas?費,鑄造的?CHIGas?Token?則是騙子的利潤。

建議在某些空投代幣中調用?approve?函數之前,注意審批交易中的?gas?費消耗情況。一般來說,不要碰空投給你的隨機代幣。

6.MEV騙局&虛假名人騙局

MEV?騙局

騙子會利用?MEV、套利交易機器人、狙擊機器人、搶跑機器人等加密工具,承諾每天能獲得幾千美元的被動收入,吸引用戶參與。這些通常在推特、TikTok和區塊鏈瀏覽器等平臺上推廣。

通常,騙子會在帖子上附加一個視頻鏈接,將上當的用戶引流到?Youtube?和?Vimeo?等視頻托管平臺。

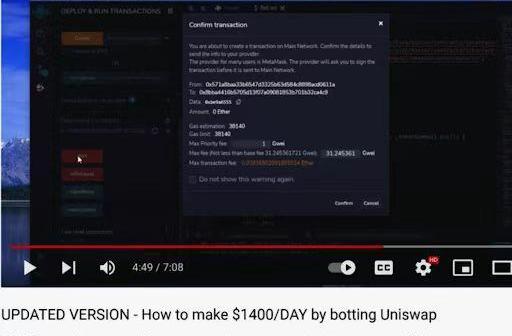

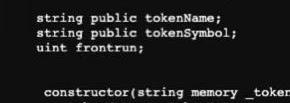

詐騙視頻將引導用戶使用?RemixIDE?部署他們的惡意代碼,騙子將在視頻描述中的?pastebin?URL?中提供惡意代碼。

當惡意代碼部署在鏈上后,用戶將被指示下一步準備一些本地資金來執行“搶跑或套利交易”。詐騙視頻會提示用戶準備更多的原生資金,這樣當你執行“搶跑或套利交易”操作時,你就能獲得更多的利潤,從而欺騙用戶。一旦用戶將資金注入到合約中并“開始搶跑交易”,資金將直接轉移到騙子手中,而不是像騙子聲稱的那樣賺取利潤,

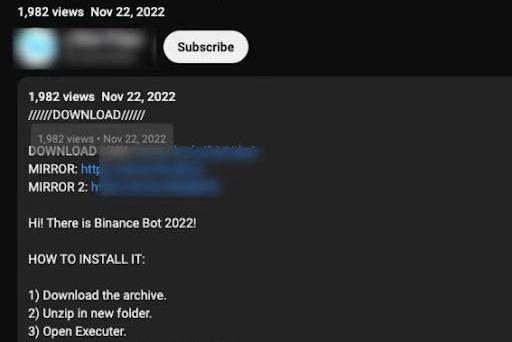

另一種相對較新的方式是騙子提供?CEX?交易機器人的鏈接,如下圖。

系統會提示用戶下載惡意文件并按照提示操作。通常,想要在幣安交易所自動交易的用戶會有一個?API?私鑰。這個詐騙視頻誘騙用戶使用他們的交易機器人,并要求用戶放棄他們的?API?私鑰和密碼。一旦用戶從而入套,騙子將能夠在他們的終端接收用戶的憑證,并使用用戶的資金進行交易。

虛假名人騙局

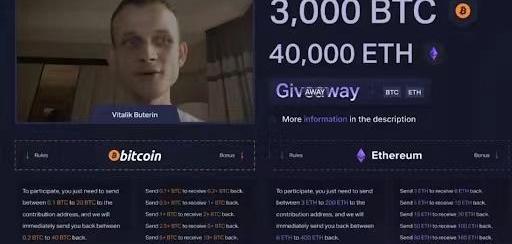

騙子還利用社交媒體,傳播加密交易所或項目等領域知名玩家正在進行?Giveaway?的虛假信息。

用戶將被提示進入這個鏈接,并被指示先“驗證”他們的地址。為此,他們必須向指定地址發送一些比特幣或?BNB,并將得到?10?倍回報。與此同時,該騙局網站顯示了?Giveaway?記錄的交易歷史,讓用戶相信?Giveaway?是真實且有效。然而在現實中,一旦用戶發送加密貨幣,代幣就進入騙子口袋,最終也不會收到任何獎勵。

通常情況下,騙子可能會利用舊視頻,甚至采取偽造知名人物的手段,讓用戶認為這個人是在支持和推廣一個新的?Giveaway,但實際上并不存在。

這些案例的一個共同點是,視頻的評論區會出現虛假的評論。這是在心理上欺騙用戶,讓他們相信這個交易機器人真的很好用。

如果下圖出現在描述中,請打起十二分警惕。

總結

在Crypto這樣的去中心化環境中,騙局只會只增不減。因此,對我們每個人來說,對自己的資產安全負責至關重要。

記住黃金法則:如果一件事太完美,那它很可能就有問題。

?文/WilliamM.Peaster,Bankless;譯/金色財經xiaozouRollup代表了以太坊未來擴展計劃的基礎.

1900/1/1 0:00:00撰寫:STEVEGLAVESKI,加密研究組織GCR編譯:深潮TechFlowTradFi、CeFi和DeFi主義從幾萬年前我們還是狩獵者以來,人類就一直離不開部落.

1900/1/1 0:00:00比特幣底部在哪兒?這是市場目前非常關注的話題。有人認為,FTX引起的市場去杠桿化仍將繼續一段時間,比特幣的底部還需要進一步確認;也有投資者認為利空出盡,底部已至.

1900/1/1 0:00:00頭條 ▌金色早報|英國最終敲定加密貨幣行業監管計劃金色財經報道,據悉,英國財政部正在敲定監管加密貨幣行業的一攬子全面規則計劃.

1900/1/1 0:00:00頭條 ▌國際貨幣基金組織呼吁加強對非洲加密市場監管11月28日消息,國際貨幣基金組織呼吁加強對非洲加密貨幣市場的監管,據悉,非洲加密貨幣市場目前是世界上增長最快的市場之一.

1900/1/1 0:00:00撰文:Simiao?Li,MaverickCrypto編譯:餅干,ChainCatcher 原文鏈接: https://www.chaincatcher.com/article/2083117F.

1900/1/1 0:00:00