BTC/HKD+1.18%

BTC/HKD+1.18% ETH/HKD+3.27%

ETH/HKD+3.27% LTC/HKD+2.23%

LTC/HKD+2.23% ADA/HKD+3.05%

ADA/HKD+3.05% SOL/HKD+1.83%

SOL/HKD+1.83% XRP/HKD+0.57%

XRP/HKD+0.57%重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用

問:我們常提到的智能合約漏洞真的是實際中威脅最大、發生最頻繁的安全漏洞嗎?

答:完全不是那樣。例如“溢出”、“外部調用”等常提到的智能合約安全漏洞并不是最常發生,威脅最大的。

到底哪些安全威脅從發生頻率和危害性上能稱為Top10的呢?SharkTeam合約安全系列課程之和您一起討論和深入。第十課。

一、什么是重放攻擊

重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用,即一筆交易重復執行,我們根據類型可以分為交易重放和簽名重放。

交易重放是將原鏈上的交易一成不變放到目標鏈上,重放過后交易在目標鏈上可以正常執行并完成交易驗證。

安全團隊:ShadowFi未定義合理訪問控制,遭攻擊者利用:據官方消息,9月2日,HyperLab安全團隊在BSC鏈上檢測到ShadowFi Token貶值事件。攻擊者將10,354,936.721195451 SDF token銷毀,隨后將 8.461538282 SDF換成約合$30萬BNB資產。

團隊分析稱,從交易細節可得,攻擊者在交易中調用burnTokens()函數燒掉了SDF,而ShadowFi合約沒有實現權限驗證函數onlyOwner,設置burnTokens為public,導致被攻擊者利用,將代幣全部銷毀。項目方對于burn()這類函數, 沒有定義合理的訪問控制, 導致任意用戶都能調用這個合約, 從而造成不必要的損失。

據悉,Hyperlab圍繞數字錢包這一核心產品及其周邊服務,針對熱錢包安全、冷錢包安全、錢包服務器安全,以及錢包使用者安全等議題開展研究工作,為用戶和企業提供安全解決方案和服務。[2022/9/2 13:05:12]

簽名重放利用私鑰簽名的消息進行重放,重放過程中無需像交易重放那樣去重放整個交易,而是重放相應的簽名信息。

21Shares Aave ETP成為6月歐洲回報率最差的交易所交易產品:金色財經報道,據Morningstar數據顯示,6月歐洲表現最差的交易所交易產品都是加密產品,其中21Shares Aave ETP在六月份的收益率為-52.6%,成為歐洲當月負回報率最高的交易所交易產品。此外,21Shares其他加密貨幣ETP的表現也非常糟糕,比如21Shares 比特幣現金 ETP、以太坊 ETP 和 Bitcoin Suisse ETP 回報率分別為 -47.5%、-46.5% 和 -40.5%。不過,21Shares 比特幣 ETP 和以太坊 ETP 在 6 月份創下歐洲市場最大的流入量,分別有 2000 萬美元和 1000 萬美元的凈新資產。[2022/7/6 1:55:38]

在實施EIP155后,交易簽名帶有chainid,即鏈與分叉鏈之間的標識符。由于chainid不同,交易重放無法完成,簽名重放可以間接完成。在以太坊完成分叉后,ETHW主網出現數起重放攻擊事件,讓我們回顧一下這些攻擊事件前因后果。

21Shares宣布推出基于The Sandbox(SAND)的ETP:4月5日消息,ETP發行商21Shares宣布將推出該公司的第30款產品:一個基于SAND的單資產ETP,SAND是元宇宙項目The Sandbox的原生代幣。

據悉,The Sandbox并不是21Shares的第一款元宇宙產品。今年2月,該公司推出了一款專注于MANA的產品,目前后者資產管理規模略高于10億美元。(福布斯)[2022/4/5 14:05:36]

二、攻擊事件分析

2.1Optimism

2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。重放攻擊過程如下:

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

Shark Team:Liquid熱錢包遭攻擊 已暫停充提服務:日本加密貨幣交易所Liquid發推稱,熱錢包遭到攻擊,正在將資產轉移到冷錢包中,并已暫停存取款服務。攻擊者地址為:BTC:1Fx1bhbCwp5LU2gHxfRNiSHi1QSHwZLf7qETH:0x5578840aae68682a9779623fa9e8714802b59946TRX:TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbpXRP:rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby區塊鏈安全團隊SharkTeam正在對事件進行進一步分析。[2021/8/19 22:23:51]

6月1日,黑客地址0x8bcf部署合約0xe714。

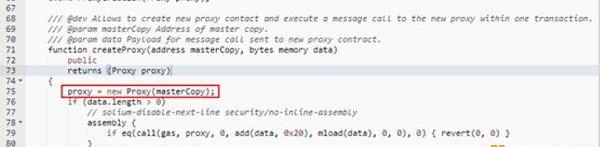

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。在Gnosis?Safe:ProxyFactory1.1.1合約中,其中創建代理合約函數createProxy如下:

ETC有關將Pow證明算法改為Sha-3的提案被拒絕:金色財經報道,據ETC官方推特消息,ETC核心開發者今日舉行了電話會議。解決方案如下:1.ECIP-1099替代ECIP-1043“固定DAG大小”,在公示中(3周);2.ECIP-1049”Keccack256”(將ETC的Pow證明算法從Ethash改為Keccak256)轉至公示(4周);3.ECIP-1095“SHA3-256”(將ETC的Pow證明算法從Ethash改為Sha-3)被拒絕。[2020/9/12]

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,其他的1800萬OP仍然在合約0x4f3a中。

本次攻擊根本原因是:交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素

2.2Omni

2022年9月18日,以太坊合并完成后,PoW鏈遭到PoS鏈上交易的重放攻擊,根本原因是網橋未正確讀取并驗證區塊鏈的chainid。攻擊者首先通過Gnosis鏈的Omni跨鏈橋轉移了200WETH,然后在PoW鏈上重放了相同的消息,獲得了額外的200ETHW。

PoS鏈交易hash:0xbddb0cc8bc9949321e1748f03503ed1a20dd618fbf0a51dc5734c975b1f8bdf5

PoW鏈交易hash:0x9c072551861ce384203516f4d705176a2d2e262d5b571d853467425f1a861fb4

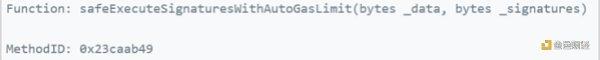

我們對比發現兩筆交易訪問的合約相同,并且inputdata完全相同,即調用了同一個合約的同一個函數并且參數相同,根據相同的方法簽名ID0x23caab49可知,黑客調用safeExecuteSignaturesWithAutoGasLimit函數。

在正常的交易中,我們通過nonce來進行排序交易,避免重復交易。在跨鏈中,我們會根據chianid進行識別鏈的類型,比如以太坊主網的chainid是1,ETHW主網的chainid是10001。

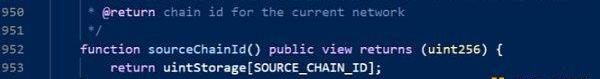

我們查看一下OmniBridge驗證chainid的邏輯,發現chainid的來源于unitStorage中存儲的值,而不是通過操作碼CHAINID直接讀取的鏈上chainid。

unitStorage是合約EternalStorage中的狀態變量,sourceChainId()函數所在的合約BasicAMB繼承了BasicBridge和VersionableAMB。其中,BasicBridge陸續繼承了合約EternalStorage。這里保存的chainid是預先存儲好的,如果發生區塊鏈的硬分叉而chainid又沒有重新設置或者chainid人為設置有誤,從合約層面上來說,由于不是通過操作碼獲取的chainid,不會正確驗證跨鏈消息的實際chainid。

本次攻擊根本原因是:主要是Omni使用的solidity版本是0.4.24,采用的是手動存儲和更新chainid的方式,并未通過EIP-1344中規定的CHAINID操作碼進行實際chainid獲取。

三、預防措施

針對重放攻擊主要有以下幾種預防的方法:

可以在簽名消息中加入chainid和nonce兩個參數值,chainid用于識別鏈ID的標識符,nonce是交易次數計數值。

記錄簽名是否使用過,比如利用mapping進行簽名中對應參數映射為bool值,這樣做可以防止簽名多次使用。

項目上線前,需聯系專業的第三方專業審計團隊進行審計。

來源:tuoniaox

Tags:CHAHAIChainAINMasternode Hype Coin ExchangeHAIRThe Everlasting ParachainQOS Chain

原文作者:MichaelNadeau,來源:TheDeFiReport本周我們將重溫代幣經濟學101。具體來說,我們正在研究頂級Layer1智能合約區塊鏈的代幣模型.

1900/1/1 0:00:00以太坊域名服務ENS曾被V神認為是迄今為止最成功的非金融類以太坊應用程序,區塊鏈域名服務項目屬于具備落地場景值得關注加密項目.

1900/1/1 0:00:00紐約時間11月2日下午,美聯儲再次大幅加息,將聯邦基金利率(FFR)上調75個基點(bps)。早在聯邦公開市場委員會(FOMC)召開會議之前,市場就已經提前消化并預測了75個基點的漲幅,但關于未.

1900/1/1 0:00:00原文標題:《一文讀懂模塊化區塊鏈Celestia的生態構建》10月20日,隨著?Celestia?公布了由BainCapitalCrypto和?PolychainCapital?領投的新一輪融資.

1900/1/1 0:00:00FTX崩潰的影響才剛剛開始,在去中心化金融中,支持無擔保貸款的平臺相對于擁有數百萬貸款的抵押貸款平臺的風險敞口要大,鎖定的總價值也在下滑.

1900/1/1 0:00:00原文標題:WhoStillHasExposuretoFTX?原文編譯:Leo,BlockBeatsBlockBeats消息,11月10日,Binance官方發文表示,根據公司盡職調查的結果.

1900/1/1 0:00:00