BTC/HKD-0.01%

BTC/HKD-0.01% ETH/HKD-0.59%

ETH/HKD-0.59% LTC/HKD+0.07%

LTC/HKD+0.07% ADA/HKD-0.35%

ADA/HKD-0.35% SOL/HKD-0.87%

SOL/HKD-0.87% XRP/HKD-0.27%

XRP/HKD-0.27%不要點擊不明鏈接,也不要在不明站點批準任何簽名請求。

據慢霧區情報,發現NFT釣魚網站如下:

釣魚網站1:https://c01.host/

釣魚網站2:https://acade.link/

我們先來分析釣魚網站1:

進入網站連接錢包后,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有響應,看來只有一張圖片擺設。

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

慢霧:疑似Gemini相關地址在過去5小時內共轉出逾20萬枚ETH:金色財經消息,慢霧監測顯示,疑似加密交易所Gemini相關地址(0xea3ec2a08fee18ff4798c2d4725ded433d94151d)已在過去5小時內歸集并轉出逾20萬枚ETH(超3億美元)。[2022/7/19 2:22:08]

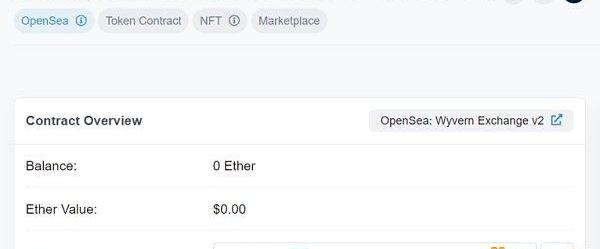

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢后顯示是OpenSeaV2合約地址。

大概能看出,這是欺騙用戶簽名NFT的銷售訂單,NFT是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過OpenSea購買用戶的NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能「買」走用戶的NFT。

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

此外,簽名本身是為攻擊者存儲的,不能通過Revoke.Cash或Etherscan等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

慢霧:iCloud 用戶的MetaMask錢包遭遇釣魚攻擊是由于自身的安全意識不足:據官方消息,慢霧發布iCloud 用戶的MetaMask錢包遭遇釣魚攻擊簡析,首先用戶遭遇了釣魚攻擊,是由于自身的安全意識不足,泄露了iCloud賬號密碼,用戶應當承擔大部分的責任。但是從錢包產品設計的角度上分析,MetaMask iOS App 端本身就存在有安全缺陷。

MetaMask安卓端在AndroidManifest.xml中有android:allowBackup=\"false\" 來禁止應用程序被用戶和系統進行備份,從而避免備份的數據在其他設備上被恢復。

MetaMask iOS端代碼中沒有發現存在這類禁止錢包數據(如 KeyStore 文件)被系統備份的機制。默認情況下iCloud會自動備份應用數據,當iCloud賬號密碼等權限信息被惡意攻擊者獲取,攻擊者可以從目標 iCloud 里恢復 MetaMask iOS App 錢包的相關數據。

慢霧安全團隊經過實測通過 iCloud 恢復數據后再打開 MetaMask 錢包,還需要輸入驗證錢包的密碼,如果密碼的復雜度較低就會存在被破解的可能。[2022/4/18 14:31:38]

聲音 | 慢霧:警惕“假充值”攻擊:慢霧分析預警,如果數字貨幣交易所、錢包等平臺在進行“EOS 充值交易確認是否成功”的判斷存在缺陷,可能導致嚴重的“假充值”。攻擊者可以在未損失任何 EOS 的前提下成功向這些平臺充值 EOS,而且這些 EOS 可以進行正常交易。

慢霧安全團隊已經確認真實攻擊發生,但需要注意的是:EOS 這次假充值攻擊和之前慢霧安全團隊披露過的 USDT 假充值、以太坊代幣假充值類似,更多責任應該屬于平臺方。由于這是一種新型攻擊手法,且攻擊已經在發生,相關平臺方如果對自己的充值校驗沒有十足把握,應盡快暫停 EOS 充提,并對賬自查。[2019/3/12]

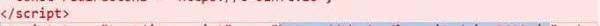

查看源代碼,發現這個釣魚網站直接使用HTTrack工具克隆c-01nft.io站點。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

查看此JS文件,又發現了一個釣魚站點?https://polarbears.in。

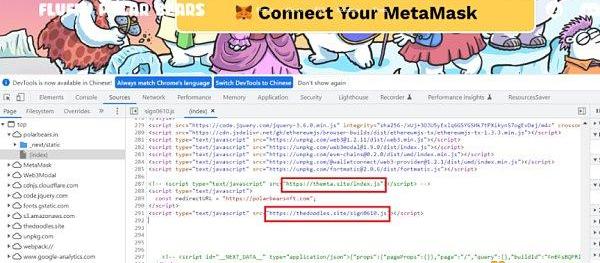

如出一轍,使用HTTrack復制了?https://polarbearsnft.com/,同樣地,只有一張靜態圖片擺設。

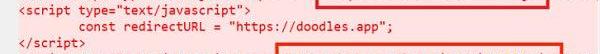

跟隨上圖的鏈接,我們來到?https://thedoodles.site,又是一個使用HTTrack的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點?https://themta.site,不過目前已無法打開。

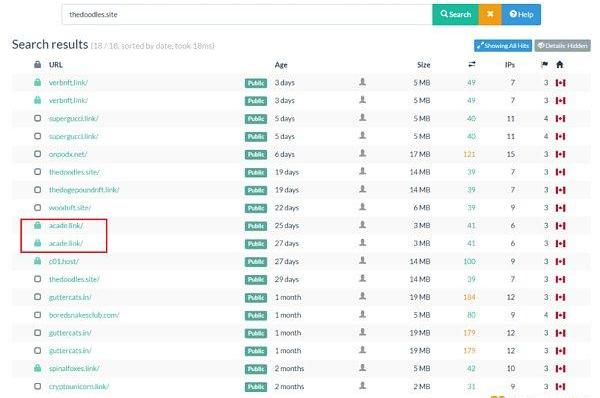

通過搜索,發現與釣魚站點thedoodles.site相關的18個結果。同時,釣魚網站2也在列表里,同一伙騙子互相Copy,廣泛撒網。

再來分析釣魚站點2:

同樣,點擊進去就直接彈出請求簽名的窗口:

且授權內容與釣魚站點1的一樣:

Maker:用戶地址

Exchange:OpenSeaV2合約

Taker:騙子合約地址

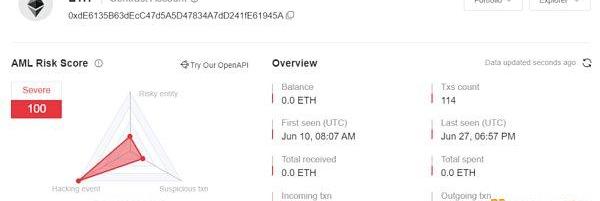

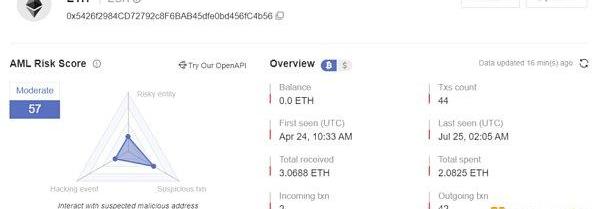

先分析騙子合約地址,可以看到這個合約地址已被MistTrack標記為高風險釣魚地址。

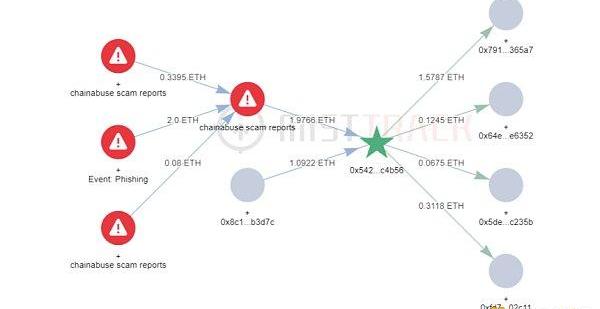

接著,我們使用MistTrack分析該合約的創建者地址:

發現該釣魚地址的初始資金來源于另一個被標記為釣魚的地址,再往上追溯,資金則來自另外三個釣魚地址。

總結

本文主要是說明了一種較為常見的NFT釣魚方式,即騙子能夠以0ETH購買你所有授權的NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT網站的URL。同時,不要點擊不明鏈接,也不要在不明站點批準任何簽名請求,定期檢查是否有與異常合約交互并及時撤銷授權。最后,做好隔離,資金不要放在同一個錢包里。

原文標題:《「零元購」NFT釣魚分析》

撰文:Lisa

來源:ForesightNews

金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等行業動態。本文是項目周刊,帶您一覽本周主流項目以及明星項目的進展.

1900/1/1 0:00:00原文作者:以太坊基金會研究員JustinDrake和Bankless編輯LucasCampbell。 編譯:DeFi之道 合并前夕,似乎是解決圍繞以太坊許多誤解的好時機.

1900/1/1 0:00:00原文作者:火火 2014年6月7日,在八位聯合創始人的見證下,以太坊的構想在瑞士樹林中被稱為「太空飛船」的出租屋中誕生。如今,最高市值可超過1500億美元.

1900/1/1 0:00:00來源:老雅痞 NFT租賃平臺Rentable在前幾天宣布停止運營。雖然目前平臺可以取款,但租賃功能現在已被禁用,用戶可在10月13日前完成取款.

1900/1/1 0:00:00初探行業投資模式和框架,梳理投資收益分析工具。撰文:FrankFan,Arcane基金合伙人、ArcaneLabs創始人 數字資產行業經歷十多年的發展,從一個少部分極客和理想主義人群的社會實踐,

1900/1/1 0:00:00作者:Idenisaganea來源:hackernoon 翻譯:老雅痞公號 本文是對NFT互操作的解讀文章.

1900/1/1 0:00:00