BTC/HKD-0.33%

BTC/HKD-0.33% ETH/HKD-0.55%

ETH/HKD-0.55% LTC/HKD+1.23%

LTC/HKD+1.23% ADA/HKD+0.33%

ADA/HKD+0.33% SOL/HKD-1.17%

SOL/HKD-1.17% XRP/HKD-0.55%

XRP/HKD-0.55%1.前言

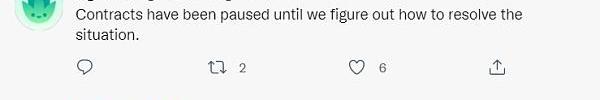

北京時間3月15日晚,知道創宇區塊鏈安全實驗室?監測到Gnosis鏈上的借貸類協議?HundredFinance與Agave?均遭遇了閃電貸襲擊,包括?AAVE的分支Agave?和?Compound的分支HundredFinance?。協議損失超1100萬美元。目前?項目方已暫停其數百個市場。

知道創宇區塊鏈安全實驗室?第一時間跟蹤本次事件并分析。

2.分析

Genesis前副總裁Roshun Patel作為合伙人加入風險投資公司Hack VC:3月23日消息,Linkedin 顯示,Genesis 前副總裁 Roshun Patel 已于今年 2 月作為合伙人加入風險投資公司 Hack VC,在去年 3 月離職之前,Roshun Pate 在 Genesis 工作了三年多。

風險投資公司 Hack VC 由 Ed Roman 和 Alexander Pack 共同創立,去年初該公司宣布已從包括紅杉資本、富達和數字貨幣集團在內的支持者那里籌集了 2 億美元的資金,其支持的項目及初創公司包括 EigenLayer、Mirror 和 Mysten Labs 等。[2023/3/23 13:22:30]

2.1攻擊者相關信息

HundredFinance被攻擊tx:

ThunderCore與886 Studios和Outliers Fund推出1億美元Web3基金:9月12日消息,ThunderCore 已宣布與 886 Studios 和 Outliers Fund 建立全新合作伙伴關系,三方將成立一支全新 Web3 基金并募集 1 億美元資金,該基金將專注于推動 GameFi、SocialFi、NFT 和元宇宙生態系統發展,同時推動開發人員在 ThunderCore 的 EVM 兼容 Layer 1 區塊鏈上部署應用程序。除此之外,該基金還將積極投資于 Layer 1 生態系統上其他新興加密領域的項目。( cryptodaily )[2022/9/12 13:24:47]

0x534b84f657883ddc1b66a314e8b392feb35024afdec61dfe8e7c510cfac1a098

動態 | ThunderCore合伙人Elaine 離開團隊,投資者質疑團隊隱瞞消息砸盤:8月5日上午,ThunderCore英文社群電報群和中文微信群管理員發布消息稱ThunderCore聯合創始人、技術核心 ElaineShi 博士在結束了2年的合約后,不再繼續簽約。有投資者在社群內表示項目團隊早已知道這一事情并且進行了隱瞞,并認為項目方「偷偷砸盤」。(區塊律動)[2019/8/5]

攻擊合約:0xdbf225e3d626ec31f502d435b0f72d82b08e1bdd

攻擊地址:0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

動態 | 東京工業大學將實施使用區塊鏈和加密貨幣的QRcode hunt計劃:據coinpost報道,日本東京工業大學將在10月6~7日舉行的校園文化節(學園祭)上,實施使用了區塊鏈和加密貨幣的QRcode hunt(二維碼賞金)計劃,據主辦方的調查,此次在校園文化節嘗試使用在以太坊上發行的自有加密貨幣,為日本首次。在這個計劃的游戲中,參加者將使用專用的錢包,尋找隱藏在學校內的二維碼,來競爭獲得的加密貨幣數量。[2018/9/30]

Agave被攻擊tx:

0xa262141abcf7c127b88b4042aee8bf601f4f3372c9471dbd75cb54e76524f18e

攻擊合約:0xF98169301B06e906AF7f9b719204AA10D1F160d6

現場 | Thunder Token首席科學家:理想的共識機制應快慢結合:金色財經現場報道,6月27日在圣何塞會議中心舉行的Blockchain Connect會議上,Thunder Token首席科學家Elaine Shi說,多年來大規模的共識還沒有實現,傳統的共識(pbft,paxos等)速度比較快,但是很復雜;區塊鏈共識機制簡單機械,實現了數學上的突破。理想協議應該結合傳統共識與區塊鏈共識,將快速路徑與慢速鏈結合。[2018/6/28]

攻擊地址:0x0a16a85be44627c10cee75db06b169c7bc76de2c

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0x0a16a85be44627c10cee75db06b169c7bc76de2c

2.2攻擊流程

由于HundredFinance與Agave攻擊流程與手法類似,因此我們使用HundredFinance進行分析。

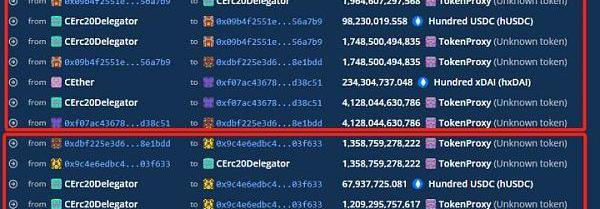

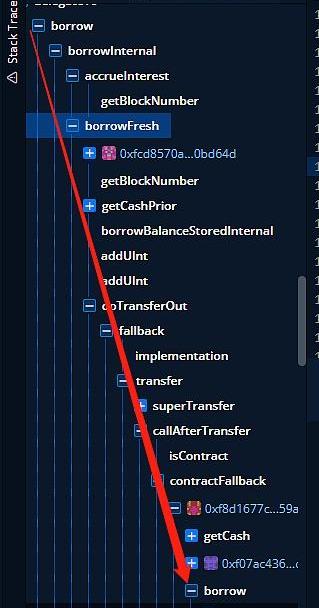

HundredFinance攻擊調用流程

1、攻擊者利用合約在三個池子中利用閃電貸借出WXDAI和USDC

2、在WETH池子質押借出的部分USDC

3、利用重入利用一筆質押,超額借出池子中資金

4、重復質押-重入借出步驟,將其他兩個池子資產超額借出

5、歸還閃電貸

6、獲利轉移

2.3漏洞細節

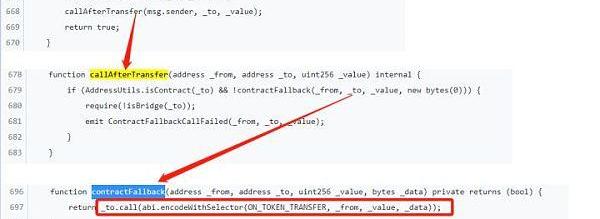

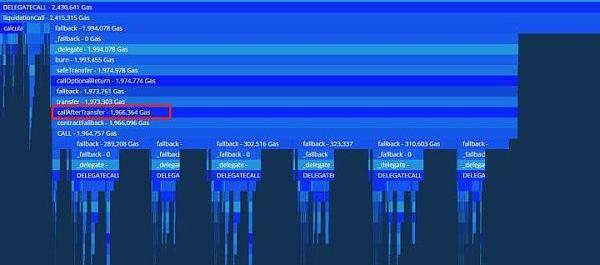

導致本次問題的根本原因是由于在Gnosis鏈上的官方橋接代幣xDAI合約中實現了一個對于to地址的回調(callAfterTransfer函數)

合約實現地址:

https://blockscout.com/xdai/mainnet/address/0xf8D1677c8a0c961938bf2f9aDc3F3CFDA759A9d9/contracts

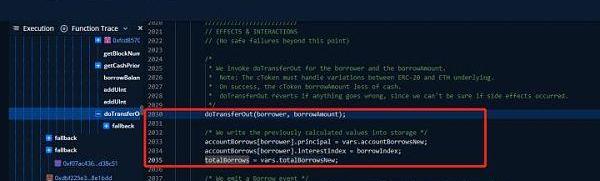

該回調將直接導致重入漏洞的產生,同時由于在HundredFinance團隊fork的Compound版本中沒有嚴格遵循檢查-生效-交互,進而導致了總借貸量更新晚于重入實現。最終攻擊者得以超額借貸。

類似的,對于Agave項目方,攻擊者利用liquidateCall函數內部調用會調用xDAI的?callAfterTransfer?方法進行回調,最終導致攻擊者能再次進行借貸。

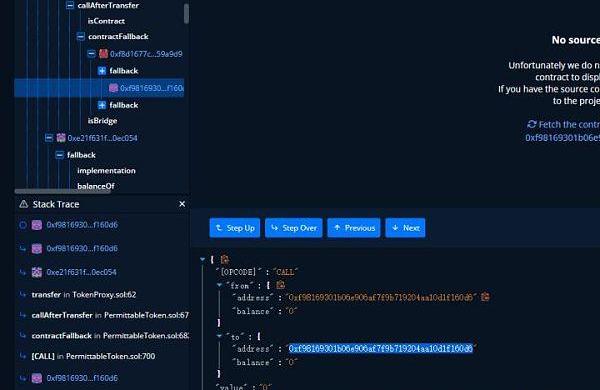

在HundredFinance攻擊中攻擊者重入的調用路徑如下:

在Agave攻擊中攻擊者回調路徑如下:

3.總結

此次遭受攻擊的兩個借貸項目由于錯誤的引入了存在重入的token,同時項目方的fork的代碼沒有采用檢查-生效-交互模式導致了問題的發生。

我們強調:對于一個優秀的項目的引用必須建立在足夠的理解和嚴謹的開發上,尤其是存在差異化的部分,切忌顧此失彼最終因為一個小的差錯導致項目全部的損失。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

Tags:UNDDREThunderEDFIUnboundDREAMPAD幣THUNDERCAKEredFireAnts

NFT如何定價、NFT如何選擇購買?這是目前市面上比較關注的方向之一,本文通過從NFT的不同屬性出發,在說明NFT價值來源的同時,也為NFT價值的增持提供了獨特的思路.

1900/1/1 0:00:00原標題:《張一鳴半只腳踏進元宇宙》字節跳動正在為旗下VR業務Pico大規模招兵買馬。服務器端開發工程師、人機工程專家、視覺感知算法工程師、軟件測試、電池專家……打開字節跳動招聘官網,《中國企業家.

1900/1/1 0:00:00MulticoinCapital可能是有史以來表現最好的風險基金。這位加密投資者通過對Solana、Helium、TheGraph等進行高度集中、非共識性的賭注,贏得了巨大的勝利.

1900/1/1 0:00:002022年3月22日,推特用戶StockEdNFT''s發推表示DefianceCapital創始人Arthur錢包疑似被盜,隨后Arthur轉發確認被盜.

1900/1/1 0:00:00近日,雅昌藝術市場監測中心與法國藝術機構Artprice攜手發布的《2021年度藝術市場報告》中提出了這一觀點.

1900/1/1 0:00:00眼下,正值春季招聘黃金期,冠以“元宇宙”之名的招聘越發火熱,更有不少崗位給出高薪攬才。業內人士指出,一些“元宇宙”崗位的需求描述模糊,部分企業以高薪為噱頭“蹭熱度”.

1900/1/1 0:00:00