BTC/HKD+4.31%

BTC/HKD+4.31% ETH/HKD+4.44%

ETH/HKD+4.44% LTC/HKD+6.91%

LTC/HKD+6.91% ADA/HKD+6.9%

ADA/HKD+6.9% SOL/HKD+7.34%

SOL/HKD+7.34% XRP/HKD+4.3%

XRP/HKD+4.3%如何通過恒定乘積黑掉SushiSwap?簡析SushiSwap第二次被攻擊始末

慢霧科技

剛剛

12

背景

2021年1月27日,據慢霧區情報,SushiSwap再次遭遇攻擊,此次問題為DIGG-WBTC交易對的手續費被攻擊者通過特殊的手段薅走。慢霧安全團隊在收到情報后立馬介入相關事件的分析工作,以下為攻擊相關細節。

SushiMaker是什么

SushiMaker是SushiSwap協議中的一個重要的組件,其用于收集SushiSwap每個交易對的手續費,并通過設置每個代幣的路由,將不同交易對的手續費最終轉換成sushi代幣,回饋給sushi代幣的持有者。這個過程就是發生在SushiMaker合約上。

說說恒定乘積

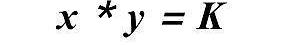

恒定乘積的公式很簡單,在不計算手續費的情況下,恒定乘積的公式為

PeckShield征求建議以確定如何發出黑客攻擊警報,大多數用戶支持其標記受影響的協議和交易:8月10日消息,PeckShield稱其檢測到黑客攻擊時發布警報可能會引起人們對黑客的關注并暴露受影響的協議,因此可能會引起爭議,發布投票向社區征求建議,以確定檢測到黑客攻擊時應如何發出警報。當前投票已結束,66.8%的用戶選擇“標記受影響的協議+tx”、18.4%的用戶選擇“Alert TG seal 911 bot”、9.9%的用戶選擇“公開黑客+tx”、4.9%的用戶選擇“僅Xeet匿名黑客”。[2023/8/10 16:18:10]

也就是說每次兌換,其實都是遵循這個公式,及交易前后K值不變,在兌換的過程中,由于要保持K值不變,公式的形式會是這個樣子

國際刑警組織正在調查如何監督元宇宙犯罪:金色財經報道,國際刑警組織(INTERPOL)正在調查如何在元宇宙中監督犯罪。然而,國際刑警組織的一名高級官員認為,定義“元宇宙犯罪”存在一些問題。據BBC報道,國際刑警組織秘書長Jurgen Stock透露,該組織打算監督元宇宙中的犯罪活動。Stock強調了“老練和專業”的罪犯適應新技術工具進行犯罪的能力。

此前2022年10月消息,國際刑警組織推出專門為全球執法部門設計的元宇宙INTERPOL Metaverse,該元宇宙允許注冊用戶參觀法國里昂的國際刑警組織總秘書處總部的虛擬場景,甚至可以通過其Avatar與其他官員進行互動以及為全球執法部門提供沉浸式培訓課程。(Cointelegraph)[2023/2/6 11:50:10]

動態 | 電腦安全軟件公司:揭示朝鮮黑客如何利用惡意軟件入侵加密貨幣交易:據BeinCrypto消息,電腦安全軟件公司Objective-See發布報告,揭示了加密貨幣交易被朝鮮一個新的惡意軟件入侵的細節。這種新的惡意軟件由朝鮮黑客組織Lazarus APT集團操作,以一種叫做“JTM交易軟件”的客戶端交易軟件為幌子,主要通過電子郵件分發給毫無戒心的受害者,在被安裝后竊取私鑰和訪問詳細信息。[2019/10/16]

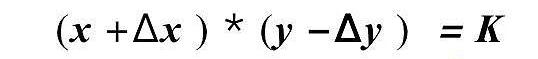

其中X代表賣掉的代幣,Y代表要購買的代幣,那么每次能兌換到的代幣數量會是這個樣子(具體的推導過程就不演示了:D)

從公式上可以看到,當輸出代幣Y的兌換數量上限取決于Y代幣的數量,而和X代幣數量的大小無關,反過來說,如果要賣掉的X代幣數量很大,但是Y代幣的數量很小,那么就會造成大量的X代幣只能兌換出少量的Y代幣,而這個兌換價格相比正常的交易價格會偏離很多,這就是所謂的滑點,是本次攻擊中的關鍵。

部胡光俊:正考慮如何將區塊鏈技術應用于領域:據經濟參考報消息,近日部第一研究所信息安全部副主任胡光俊接受采訪時表示,未來將把物理世界、跟人的關聯關系納入整個區塊鏈生態體系里面來。他透露,目前該部門正考慮如何將區塊鏈技術應用于領域。[2018/5/14]

攻擊流程

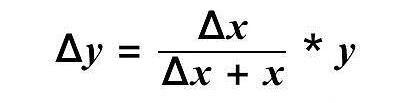

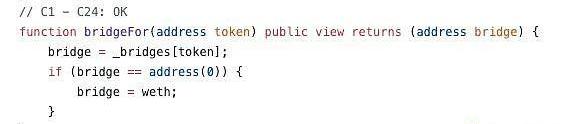

2020年11月30日,SushiSwap就曾因為SushiMaker的問題出現過一次攻擊(詳解參閱:以小博大,簡析SushiSwap攻擊事件始末),本次攻擊和第一次攻擊相似,但流程上有區別。相較于舊合約,在新的合約中,手續費在兌換的過程中會通過bridgeFor函數為不同交易對中的代幣尋找特定的兌換路由,然后進行兌換。

其中,brdigeFor函數的邏輯如下:

中國信通院云計算與大數據研究所所長何寶宏:區塊鏈中如何使用共識機制是大問題:中國信通院云計算與大數據研究所所長何寶宏:區塊鏈是唯一崛起于草根的顛覆性技術,越來越多的行業應用正在采用分布式賬本技術;在區塊鏈中如何使用共識機制是大問題,當信任缺失時,共識機制十分消耗算力;區塊鏈技術人才需求朝復合型方向發展。[2017/12/22]

根據bridgeFor的邏輯,我們不難發現,如果沒有手動設置過特定幣種的bridge,那么默認的bridge是WETH,也就是說,在未設置bridge的情況下,默認是將手續費兌換成WETH。而DIGG這個幣,就是正好沒有通過setBridge設置對應的bridge的。

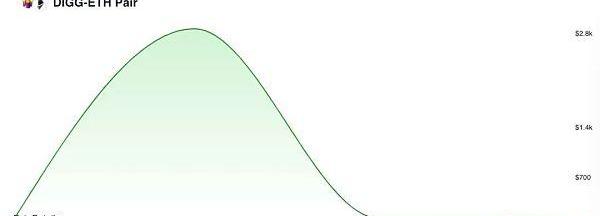

但是這里還有一個問題,就是在swap的過程中,如果這個交易對不存在,兌換的過程是失敗的。本次攻擊中,DIGG-WETH這個交易對一開始并不存在,所以攻擊者預先創建一個DIGG-WETH的交易對,然后添加少量的流動性。這個時候如果發生手續費兌換,根據前面說的恒定乘積的特性,由于DIGG-WETH的流動性很少,也就是DIGG-WETH中的WETH上限很小,而SushiMaker中的要轉換的手續費數量相對較大,這樣的兌換會導致巨大的滑點。兌換的過程會拉高DIGG-WETH交易對中WETH兌DIGG的價格,并且,DIGG-WETH的所有DIGG手續費收益都到了DIGG-WETH交易中。通過觀察DIGG-WETH交易對的流動性情況,流動性最大的時候也才只有不到2800美元的流動性,這個結果也能和公式的推導相互驗證。

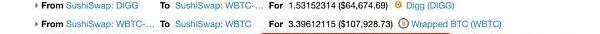

攻擊者在SushiMaker完成手續費轉換后,由于?DIGG-WETH交易對中WETH兌DIGG的價格已經被拉高,導致少量的WETH即可兌換大量的DIGG,而這個DIGG的數量,正是DIGG-WBTC交易對的大部分手續費收入。

總結

本次攻擊和SushiSwap第一次攻擊類似,都是通過操控交易對的兌換價格來產生獲利。但是過程是不一樣的。第一次攻擊是因為攻擊者使用LP代幣本身和其他代幣創建了一個新的交易對,并通過操縱初始流動性操控了這個新的交易對的價格來進行獲利,而這次的攻擊則利用了DIGG本身沒有對WETH交易對,而攻擊者創建了這個交易對并操控了初始的交易價格,導致手續費兌換過程中產生了巨大的滑點,攻擊者只需使用少量的DIGG和WETH提供初始流動性即可獲取巨額利潤。

相關參考鏈接如下:

SushiMaker歸集手續費交易:

https://etherscan.io/tx/0x90fb0c9976361f537330a5617a404045ffb3fef5972cf67b531386014eeae7a9

攻擊者套利交易:

https://etherscan.io/tx/0x0af5a6d2d8b49f68dcfd4599a0e767450e76e08a5aeba9b3d534a604d308e60b

DIGG-WETH流動性詳情:

https://www.sushiswap.fi/pair/0xf41e354eb138b328d56957b36b7f814826708724

Sushi第一次被攻擊詳解:

https://mp.weixin.qq.com/s/-Vp9bPSqxE0yw2hk_yogFw

By:?yudan@慢霧安全團隊

DeFi

SushiSwap

本文來源:

慢霧科技

文章作者:慢霧安全團隊

我要糾錯

聲明:本文由入駐金色財經的作者撰寫,觀點僅代表作者本人,絕不代表金色財經贊同其觀點或證實其描述。

提示:投資有風險,入市須謹慎。本資訊不作為投資理財建議。

金色財經>區塊鏈>如何通過恒定乘積黑掉SushiSwap?簡析SushiSwap第二次被攻擊始末

Tags:SHISUSHIUSHUSHIAgent Shiba I.N.U.SUSHIBULL幣Gold Rush FinanceLUSHI價格

我們經常被生活所困擾,以至于無法放大視野,看到更大的畫面。我們過度關注一些微不足道的小時刻,以至于忽略了真正的目標。在投資中,當利潤受到威脅時,短線視角往往成為了很多人遵循的信號.

1900/1/1 0:00:00金色觀察丨分享加密項目審計”干貨” 金色財經Jason. 10分鐘前 3310 金色財經區塊鏈1月31日訊?一份好的加密項目審計報告可以讓客戶發現潛在問題,并助之解決這些問題.

1900/1/1 0:00:002020年,機構進場至BTC暴漲,DeFi大火,以太坊2.0上線,波卡開放平行鏈測試資格注冊,平行鏈插槽拍賣也即將啟動,2020年啟動了諸多爆點.

1900/1/1 0:00:002021年第一個交易日,即1月4日,GameStop股價報在17.25,后在接下來的10天里翻倍.

1900/1/1 0:00:00據官方消息,SushiSwap推出最小限度首次代幣發行平臺,可供代幣創建者和社區發行新代幣,能夠簡化在SushiSwap上啟動新項目的流程.

1900/1/1 0:00:00本文將介紹一種基于經濟博弈論的公平代幣分配機制。 如今流動性挖礦存在的問題流動性挖礦是一個革命性的新概念,用于為積極使用、構建或參與區塊鏈去中心化協議的人分配獎勵.

1900/1/1 0:00:00