BTC/HKD+3.51%

BTC/HKD+3.51% ETH/HKD+3.46%

ETH/HKD+3.46% LTC/HKD+5.72%

LTC/HKD+5.72% ADA/HKD+4.98%

ADA/HKD+4.98% SOL/HKD+2.23%

SOL/HKD+2.23% XRP/HKD+3.44%

XRP/HKD+3.44%撰文:AndrewKang,加密資產風險投資家、市場分析師

翻譯:盧江飛

來源:鏈聞

由于加密貨幣市場存在基于代幣的自動化做市商,他們設計的業務運營模式可能會造成流動性「黑洞」,這個「黑洞」能從四面八方吸收資產,比如中心化交易所、去中心化交易所、冷存儲庫等等,最終讓AMM賺得盆滿缽滿。下面,就讓我來給大家談談這個問題。

首先,我們需要了解加密貨幣市場流動性有一個反饋回路:

交易量?做市商利潤?專用于做市商的資本?流動性?點差收窄?重復

鏈聞注:點差是買入價與賣出價之間的差價。買入價和賣出價的價差越小,對于投資者來說意味著成本越小。

Beosin:ULME代幣項目遭受黑客攻擊事件簡析:金色財經報道,10月25日,據Beosin EagleEye 安全預警與監控平臺檢測顯示,ULME代幣項目被黑客攻擊,目前造成50646 BUSD損失,黑客首先利用閃電貸借出BUSD,由于用戶前面給ULME合約授權,攻擊者遍歷了對合約進行授權的地址,然后批量轉出已授權用戶的BUSD到合約中,提高價格ULME價格,然后黑客賣掉之前閃電貸借出的ULME,賺取BUSD,歸還閃電貸獲利離場。Beosin安全團隊建議用戶用戶取消BUSD對ULME合約的授權并及時轉移資金減少損失。[2022/10/25 16:38:21]

從這個反饋回路中,我們發現:流動性自己產生流動性。對于任何一個市場,這個反饋回路都是如此,包括中央限價訂單簿交易和集合流動性模型:

慢霧:跨鏈互操作協議Nomad橋攻擊事件簡析:金色財經消息,據慢霧區消息,跨鏈互操作協議Nomad橋遭受黑客攻擊,導致資金被非預期的取出。慢霧安全團隊分析如下:

1. 在Nomad的Replica合約中,用戶可以通過send函數發起跨鏈交易,并在目標鏈上通過process函數進行執行。在進行process操作時會通過acceptableRoot檢查用戶提交的消息必須屬于是可接受的根,其會在prove中被設置。因此用戶必須提交有效的消息才可進行操作。

2. 項目方在進行Replica合約部署初始化時,先將可信根設置為0,隨后又通過update函數對可信根設置為正常非0數據。Replica合約中會通過confirmAt映射保存可信根開始生效的時間以便在acceptableRoot中檢查消息根是否有效。但在update新根時卻并未將舊的根的confirmAt設置為0,這將導致雖然合約中可信根改變了但舊的根仍然在生效狀態。

3. 因此攻擊者可以直接構造任意消息,由于未經過prove因此此消息映射返回的根是0,而項目方由于在初始化時將0設置為可信根且其并未隨著可信根的修改而失效,導致了攻擊者任意構造的消息可以正常執行,從而竊取Nomad橋的資產。

綜上,本次攻擊是由于Nomad橋Replica合約在初始化時可信根被設置為0x0,且在進行可信根修改時并未將舊根失效,導致了攻擊可以構造任意消息對橋進行資金竊取。[2022/8/2 2:52:59]

Grim Finance 被黑簡析:攻擊者通過閃電貸借出 WFTM 與 BTC 代幣:據慢霧區情報,2021 年 12 月 19 日,Fantom 鏈上 Grim Finance 項目遭受攻擊。慢霧安全團隊進行分析后以簡訊的形式分享給大家。

1. 攻擊者通過閃電貸借出 WFTM 與 BTC 代幣,并在 SpiritSwap 中添加流動性獲得 SPIRIT-LP 流動性憑證。

2. 隨后攻擊者通過 Grim Finance 的 GrimBoostVault 合約中的 depositFor 函數進行流動性抵押操作,而 depositFor 允許用戶指定轉入的 token 并通過 safeTransferFrom 將用戶指定的代幣轉入 GrimBoostVault 中,depositFor 會根據用戶轉賬前后本合約與策略池預期接收代幣(預期接收 want 代幣,本次攻擊中應為 SPIRIT-LP)的差值為用戶鑄造抵押憑證。

3. 但由于 depositFor 函數并未檢查用戶指定轉入的 token 的合法性,攻擊者在調用 depositFor 函數時傳入了由攻擊者惡意創建的代幣合約地址。當 GrimBoostVault 通過 safeTransferFrom 函數調用惡意合約的 transferFrom 函數時,惡意合約再次重入調用了 depositFor 函數。攻擊者進行了多次重入并在最后一次轉入真正的 SPIRIT-LP 流動性憑證進行抵押,此操作確保了在重入前后 GrimBoostVault 預期接收代幣的差值存在。隨后 depositFor 函數根據此差值計算并為攻擊者鑄造對應的抵押憑證。

4. 由于攻擊者對 GrimBoostVault 合約重入了多次,因此 GrimBoostVault 合約為攻擊者鑄造了遠多于預期的抵押憑證。攻擊者使用此憑證在 GrimBoostVault 合約中取出了遠多于之前抵押的 SPIRIT-LP 流動性憑證。隨后攻擊者使用此 SPIRIT-LP 流動性憑證移除流動性獲得 WFTM 與 BTC 代幣并歸還閃電貸完成獲利。

此次攻擊是由于 GrimBoostVault 合約的 depositFor 函數未對用戶傳入的 token 的合法性進行檢查且無防重入鎖,導致惡意用戶可以傳入惡意代幣地址對 depositFor 進行重入獲得遠多于預期的抵押憑證。慢霧安全團隊建議:對于用戶傳入的參數應檢查其是否符合預期,對于函數中的外部調用應控制好外部調用帶來的重入攻擊等風險。[2021/12/19 7:49:04]

反饋回路:更多交易量?做市商獲得更多利潤?提供更多流動性?點差收窄?為交易者提供更好的定價?交易量會變得更多

Force DAO 代幣增發漏洞簡析:據慢霧區消息,DeFi 量化對沖基金 Force DAO 項目的 FORCE 代幣被大量增發。經慢霧安全團隊分析發現: 在用戶進行 deposit 操縱時,Force DAO 會為用戶鑄造 xFORCE 代幣,并通過 FORCE 代幣合約的 transferFrom 函數將 FORCE 代幣轉入 ForceProfitSharing 合約中。但 FORCE 代幣合約的 transferFrom 函數使用了 if-else 邏輯來檢查用戶的授權額度,當用戶的授權額度不足時 transferFrom 函數返回 false,而 ForceProfitSharing 合約并未對其返回值進行檢查。導致了 deposit 的邏輯正常執行,xFORCE 代幣被順利鑄造給用戶,但由于 transferFrom 函數執行失敗 FORCE 代幣并未被真正充值進 ForceProfitSharing 合約中。最終造成 FORCE 代幣被非預期的大量鑄造的問題。 此漏洞發生的主要原因在于 FORCE 代幣的 transferFrom 函數使用了`假充值`寫法,但外部合約在對其進行調用時并未嚴格的判斷其返回值,最終導致這一慘劇的發生。慢霧安全團隊建議在對接此類寫法的代幣時使用 require 對其返回值進行檢查,以避免此問題的發生。[2021/4/4 19:45:30]

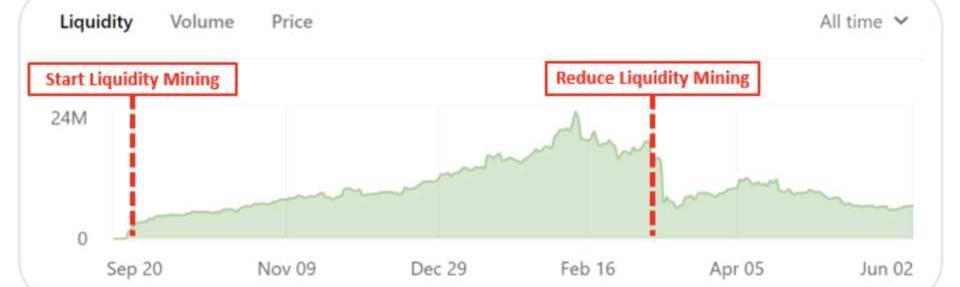

然而,對于那些剛剛創立的加密貨幣交易所而言,可能需要面臨一個「雞和蛋」的問題,因為交易所成立初期交易量和流動性都比較低。在起步階段,不少加密貨幣交易所都不得不面臨一段「反饋回路」艱難時期。不過,流動性挖礦提出了一種引導網絡效應的新穎機制。

簡單來說,流動性挖礦通過代幣獎勵刺激流動性供應,這種方式可以促使流動性蓬勃發展并吸引更大交易量。這里我們列舉兩個成功實施流動性挖礦的例子,一個是Synthetix,他們在實施流動性挖礦之后sETHPool的流動性達到了Uniswap總流動性三分之一的水平;另一個例子是Balancer,在實施流動性挖礦一周之后,其網絡總鎖定價值達到了3000萬美元。

現在我們再分析另一個情況下自動化做市商設計的流動性「黑洞」模式,即:如果在流動性池內的中心資產是網絡原生代幣,又會發生什么情況?

舉個例子,ETH是所有Uniswap交易市場的中心資產,想象一下,如果Uniswap推出自己的網絡代幣并取代ETH,會發生什么情況?

事實上,Bancor和Thorchain已經開始采用這種運作模式了:在Bancor,每個流動性池內的資產都是ERC-20代幣,但是需要擁有或抵押網絡原生代幣BNT才能獲得;在Torchain,每個流動性池內的資產包括了比特幣、以太坊、以太坊經典、ERC-20代幣,但同樣需要擁有或抵押網絡原生代幣RUNE才能獲得。

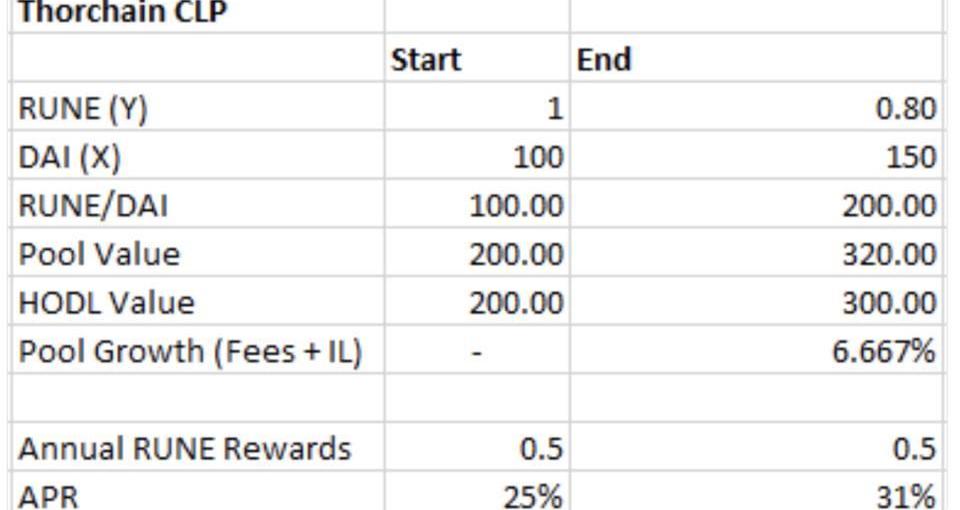

在這種情況下,如果我們繼續套用流動性挖礦模式,事情可能會變得很瘋狂。因為如果對這些流動性池實施流動性挖礦策略,就必須首先擁有或抵押網絡原生代幣,而這些代幣價值占到每個流動性池資產規模的50%。

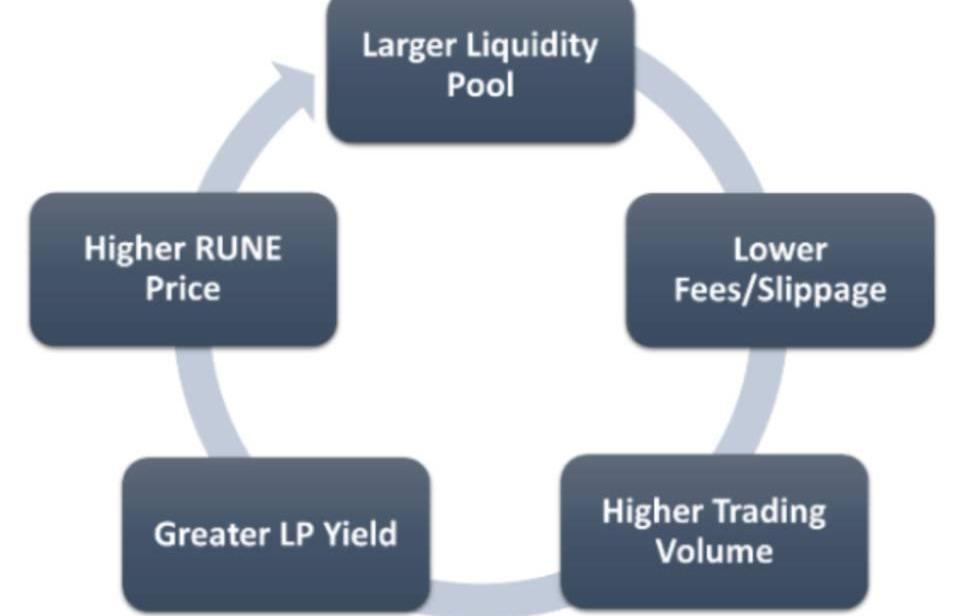

一旦購入RUNE或BNT,這些代幣的價格就會上漲,也意味著網絡資金池也會越來越深,流動性自然就變得越來越強,也會吸引更多交易者。

上圖是一個以RUNE代幣為例的反饋回路:流動性池越大?手續費用就會越低?交易量變得更高?流動性挖礦收益更大?推動網絡原生代幣RUNE價格更高?流動性池價值變得更大

需要說明一點的是,我所描述的是極端情況下的流動性反饋回路,那么隨著價格上漲,流動性挖礦還會帶來些什么呢?答案是:流動性挖礦收益。

當價格上漲、流動性池更深、收益率推高這種良性反饋回路形成之后,就會讓所有加密資產陷入到這個「黑洞」里。

現在,如果我們考慮市場反身性特點,就會發現這個「黑洞效應」影響巨大。因為只要人們希望原生代幣的流動性挖礦收益更大,就會購買更多原生代幣,繼而推動代幣價格上漲,就像創造了一個能「自我實現」的預言。而這,就是為什么SNX代幣在短短九個月時間價格上漲50倍的原因。

大多數人沒有意識到的是,Uniswap和Balancer的大部分交易額都來自于套利交易,而不是流動性池,然而套利交易不會讓流動性池受益,只會讓礦工獲利。當然,由于費用較高,持續流動性池也會使得流動性池從套利交易中獲得更多價值。

最后要說一點的是,市場反身性會在另一個方向上反轉,但其最終目標還是要讓流動性黑洞創造一個池,充當不可滲透的流動性護城河。

來源鏈接:twitter.com

德國支付處理商、Crypto.com和TenX借記卡發行方WirecardAG有麻煩了。Wirecard的審計方安永未能找到該公司信托賬戶上存有價值19億歐元現金余額的證據.

1900/1/1 0:00:00隨著區塊鏈技術的傳播和普及,加密貨幣從高深莫測的極客實驗變成平易近人的投資標的,越來越多的人參與其中成為投資者或者投機者.

1900/1/1 0:00:00據外媒6月21報道,自今年3月份市場中主要的加密貨幣和山寨幣在一天內市值損失了50%后,加密貨幣市場一直處于復蘇狀態.

1900/1/1 0:00:007月5日,杭州區塊鏈國際周分論壇順利開幕。此次論壇由算力智庫聯合巴比特、海南省大數據管理局、上海人工智能發展聯盟、長三角大數據產業合作聯席會議、新財富等共同舉辦,論壇匯聚了國內外近幾年來在隱私數.

1900/1/1 0:00:00此前有一部改編自印度《誤殺瞞天記》的電影《誤殺》上映后受到了廣大用戶的一致好評,其講述了主角在發生誤殺行為后,通過混淆時空、偽造證據等蒙太奇的手法成功掩蓋了犯罪事實.

1900/1/1 0:00:00BitXHub跨鏈體系中,驗證引擎是跨鏈交易中不可缺少的一個重要組成部分。驗證引擎主要提供了對跨鏈交易背書規則合約部署執行,對跨鏈交易背書驗證和內容驗證的功能.

1900/1/1 0:00:00