BTC/HKD+0.61%

BTC/HKD+0.61% ETH/HKD+0.5%

ETH/HKD+0.5% LTC/HKD-0.24%

LTC/HKD-0.24% ADA/HKD+0.2%

ADA/HKD+0.2% SOL/HKD+0.22%

SOL/HKD+0.22% XRP/HKD-0.06%

XRP/HKD-0.06%譯者前言:近日,區塊鏈研究者RyuyaNakamura等人提出了一種針對Layer2協議的審查攻擊策略,他們認為,這種攻擊很難被識別,即使用戶通過軟分叉去做恢復,也無法在不懲罰誠實驗證者的情況下去懲罰攻擊者。

而來自以太坊研究社區的其他研究者則提出,實施這種攻擊的理論成本是非常高的,因此要實施它并不現實,對此,以太坊創始人Vitalik也發表了他的看法。

以下是該攻擊策略的具體內容及研究者們的討論:

RyuyaNakamura:我們提出了一種審查特定交易的攻擊策略,而想要識別出攻擊者會是很困難的。

即使用戶可通過社區協調的軟/硬分叉從攻擊中恢復,我們也無法在不懲罰誠實驗證者的情況下去懲罰攻擊者。

背景

基于欺詐證明的Layer2協議的安全性,取決于以下假設:如果運營者/參與者claim無效鏈外狀態,則可以在預定義的時間段內向鏈提交欺詐證明并將其包含在鏈中。最近,@gluk64提出了這些協議的安全性,然后在

dYdX:將分配資源用于構建針對v4版本的MEV解決方案:金色財經報道,dYdX官方發文討論了v4版本及MEV相關問題。文章指出,dYdX v4版本的完全去中心化和高性能的內存訂單簿可能會導致MEV問題。不過,與用智能合約環境不同,Cosmos基礎設施使得dYdX能夠構建獨特的MEV解決方案,使驗證者的激勵與用戶的激勵保持一致。dYdX正在積極致力于研究和構建這些解決方案,并計劃為此分配大量資源。[2023/3/30 13:34:16]

Twitter和

ethresear.ch上進行了討論。

粗略地講,攻擊者可通過在這樣的Layer2結構中,使用51%攻擊來審查欺詐證明,以此實現獲利,使整個系統不兼容激勵,特別是因為協議內的獎勵補償了攻擊者運行驗證器的成本

主要對策是:

1、我們可通過“反DoS攻擊”來增加此類審查攻擊的成本。

TL;DR:在以太坊的智能合約模型中,如果不實際執行交易,就不知道在執行交易時調用了哪些合約,因此可以通過向攻擊者發送一堆交易來對審查進行DoS攻擊;2、我們可以通過軟分叉從攻擊中實施恢復,也可以“消滅”攻擊者在PoS鏈中的權益。

分析:替代幣表現良好,大多數加密貨幣針對該問題已經找到更有效的方法:機構分析:在亞洲早盤的加密貨幣拋售中,小市值加密貨幣受影響程度較小。香港數字資產公司Diginex銷售經理Justin d'Anethan表示,“替代幣表現良好,馬斯克給出(暫停比特幣支付)的理由是因比特幣開采對化石燃料的消耗,但大多數加密貨幣針對該問題已經找到更有效的方法,因此表現更佳。”[2021/5/13 21:57:20]

而在這篇文章中,我們描述了一種新的審查攻擊策略,而以上這些策略都無法解決這種攻擊,此策略適用于除Layer2協議中欺詐證明之外的任何交易。

攻擊的描述

我們假設一個PoS系統,比方說以太坊2.0信標鏈,其中區塊提議者創建一個區塊,驗證者委員會在每個slot周期為一個區塊投票,這些投票也被解釋為CasperFFG投票以確定區塊。我們期望類似的策略也適用于其他共識協議或PoW系統。

攻擊者的能力

在這篇文章中,我們假設一個攻擊者控制了大多數的權益。因為這樣的攻擊者控制了超過1/3的投票,所以CasperFFG無法完成攻擊者所不喜歡的區塊。

BitTorrent針對持有波場TRX用戶5月份空投已發放完畢:據最新消息顯示,BitTorrent(BTT)針對持有波場TRON(TRX)用戶5月份空投已經發放完畢,所有波場TRON主網以及SUN Network主網中擁有TRX的地址均可獲得對應比例空投的BTT,無需進行任何操作,無論凍結與非凍結皆可獲得空投。按照計劃,快照于2020年5月11號凌晨0點0分0秒(UTC)完成,區塊高度#19630255 的時間戳1589155200000,正好為計劃時間點。在快照時,TRX總量為100297292606.19962。因此最終的空投比例為 TRX/BTT=93.51728914330967。從TRX閾值來看,只有賬戶余額大于等于100TRX的賬戶在此次空投獲得BTT。另外,BTT空投的來源地址為 TUzBG3hz7nRJAiyD4vsFhWnTsSwRyYmH3y。此地址將僅僅做為此次空投所用,不會做其他用途,將來空投也不會使用。[2020/5/11]

攻擊者的策略

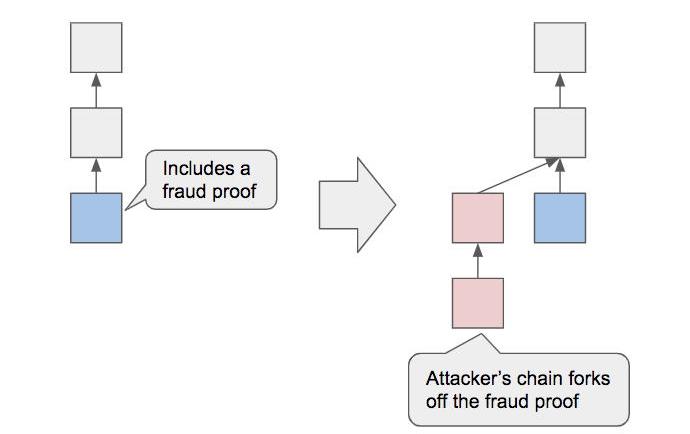

1、如果主鏈并不包含欺詐證明,攻擊者將投票給主鏈。

2、如果主鏈中包含欺詐證明,攻擊者將創建沖突鏈并為其投票,以分叉欺詐證明。

針對加密貨幣勒索的GandCrab病 360已集成解密工具:近日,GandCrab勒索病在國內流行度頗高。它會加密圖片、文檔、視頻、壓縮包等文件類型,在原文件名之后加上.GDCB后綴,再向受害者勒索加密貨幣。據悉,這是首個要求將達世幣作為贖金的勒索病。今日《金融界》文章稱,360安全衛士“解密大師”根據國外流出的解密私鑰,已集成解密工具,可破解目前主流的GandCrab病,幫助中招者一鍵掃描并解密恢復文件,并附有具體步驟。[2018/3/7]

2.1攻擊者少數的驗證器會投票給包含欺詐證明的鏈。,其使得攻擊者的驗證器行為類似于誠實的驗證器,另外,這種“偽裝投票”數必須是足夠少的,這樣區塊在分叉選擇中就無法獲勝)

攻擊者在創建區塊時以一定的概率選擇以下任一項。

3、創建一個沒有欺詐證明的區塊,其充滿了攻擊者自己制造的交易;

4、創建一個包含欺詐證明和自制交易的區塊。

4、1攻擊者在下一個區塊被發布后,緊接著就發布此區塊,以便大多數誠實的驗證者不會投票給該區塊;4、2攻擊者為該區塊發布“偽裝”投票;

針對手機用戶的黑客盜幣行為悄然流行:IBM研究人員發現,以手機用戶作為目標人群來盜取數字貨幣的黑客行為正在流行。被發現的惡意程序有ExoBot、BankBot、Marcher和Mazar,這些程序一旦被啟動,嵌入其中的特洛伊木馬會將假冒屏幕覆蓋在合法應用程序的屏幕之上,用戶會不經意地向惡意軟件提交賬戶信息,黑客得以竊取數字資產。IBM表示,惡意軟件針對的數字貨幣包括BTC、BCH、ETH、LTC、XMR等。[2018/3/6]

此外,攻擊者還有一個策略,它可以鼓勵誠實的驗證者在沒有欺詐證明的情況下創建區塊。

5、攻擊者經常以高昂的費用廣播其自制交易;

為什么說攻擊者是安全的

抵抗“反DoS攻擊”

當攻擊者創建一個區塊時,他并不包含其他人創建的任何交易。因此,攻擊者只驗證誠實驗證者區塊中包含的交易,因此,攻擊者并不會遭受上述的DoS攻擊。

攻擊的不可檢測性

在上面提到的策略中,攻擊者不會生成含糊其辭或無效的消息。

攻擊者和誠實驗證者之間的區別,僅僅在于它們如何創建、發布和投票給包含欺詐證明的區塊。為了減少創建具有欺詐證明的區塊的投票率差異,攻擊者增加了“偽裝投票”,并減少誠實驗證者對攻擊者制造的欺詐證明進行的投票。

除此之外,策略2和4.1利用了分布式系統的特性,即活躍性故障不能從根本上與網絡故障區分開來。此外,還會有各種的網絡層攻擊,通過這些攻擊,攻擊者可以延遲誠實驗證者的區塊和投票,使得誠實驗證者看起來和攻擊者相似。

因此,盡管我們必須改進策略以使這些論點更為正式,但我們推測,在不進行錯誤指控的情況下,很難去識別出攻擊者的驗證器。

用軟分叉、硬分叉懲罰攻擊者

如果用戶們協調一次軟分叉從審查交易中恢復,攻擊者可以很快加入新鏈,以避免被檢測到或遭受對liveness失敗的任何懲罰。因為用戶很難確定攻擊者到底是誰,所以我們能做的就是用類似于“懲罰雙方”的理念,在懲罰誠實驗證者的同時,去懲罰所有可疑的驗證者。

抵押

而確保只有攻擊者一方受到懲罰的一種方法,是強迫任何人去存款成為Plasma/OpisticRollup的運營者或參與通道,并通過欺詐證明罰沒抵押品。

如果我們假設社區協調的軟分叉很可能成功,并且抵押品是足夠多的,那么這樣的Layer2協議可能實現激勵相容性,同時權衡更高的進入壁壘。如果我們想避免因誠實的錯誤而對欺詐行為進行過多的懲罰,在這種情況下,欺詐證明可順利提交而不會遭到審查,我們可以限制懲罰的默認金額,在遭到審查攻擊的情況下,我們可以用硬分叉對攻擊者進行大量懲罰。

腳注

OTOH,分片中的無效狀態根的欺詐證明使鏈無效而不包含在鏈中。這篇文章提出了一個聰明的技巧;

請注意,攻擊者不僅可以從單個Layer2構造中獲益,其還可以同時從多個Layer2構造中獲益。這就是為什么對非鏈上資產價值設定上限并不能解決這個問題;

在以太坊2.0中,Layer2系統將部署在分片鏈上,而不是在信標鏈上,因此最佳攻擊策略可能會有所不同。我們把它留給以后討論;

此類自制交易的費用將歸攻擊者所有;

以太坊研究社區的討論

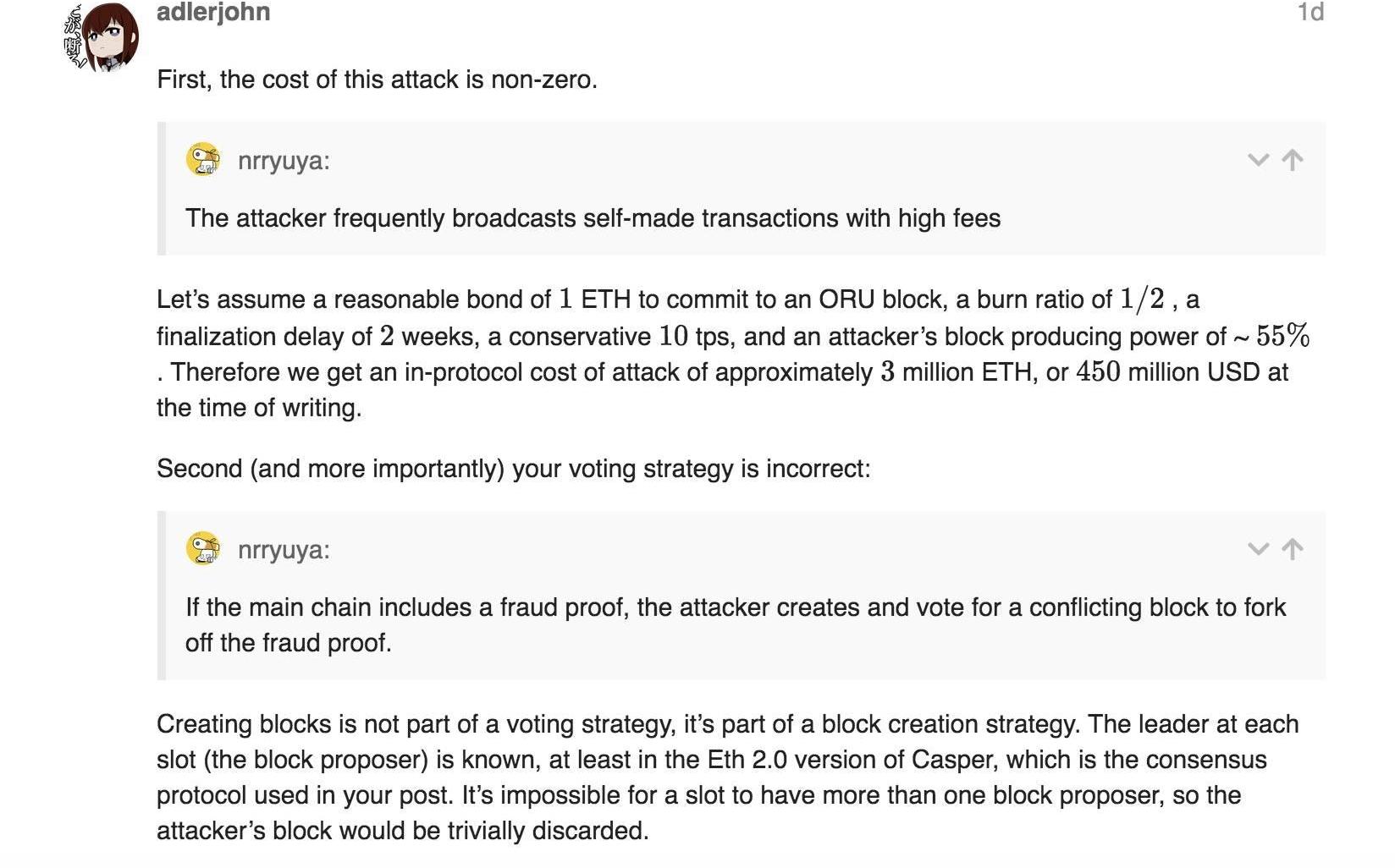

對于nrryuya提出的攻擊策略,ConsenSys區塊鏈研究員、optimisticrollup創建者JohnAdler回復稱:

“首先,這種攻擊的代價并非是零。

通過估算,要實施這樣的協議攻擊,攻擊者需要掌握大約300萬ETH,或大約4.5億美元。

其次,你的投票策略是錯誤的,創建區塊并不是投票策略的一部分,而是區塊創建策略的一部分。每個slot的領導者是已知的,至少在ETH2.0的Casper中它是已知的。一個slot內不可能有多個區塊提議者,因此,攻擊者的區塊將被輕易丟棄掉。

”

隨后,MatterLabs合伙人AlexGluchowski回復稱:

“是的,這種策略可能行不通,因為欺詐證明gas價格可能被定得高得難以置信。然而,在不補貼欺詐證明區塊的情況下,這種攻擊會是可行的,這才是最重要的。攻擊者需要的只是“偽裝”。

進行偽裝的能力,是這項研究最重要的成果。

礦工們既自私又主動,一旦他們意識到有欺詐證明的區塊總是被拒絕,很多人自然會引入審查政策以避免損失。尤其是如果這種行為是a)不可察覺和b)通過swagfutures行賄激勵。

”

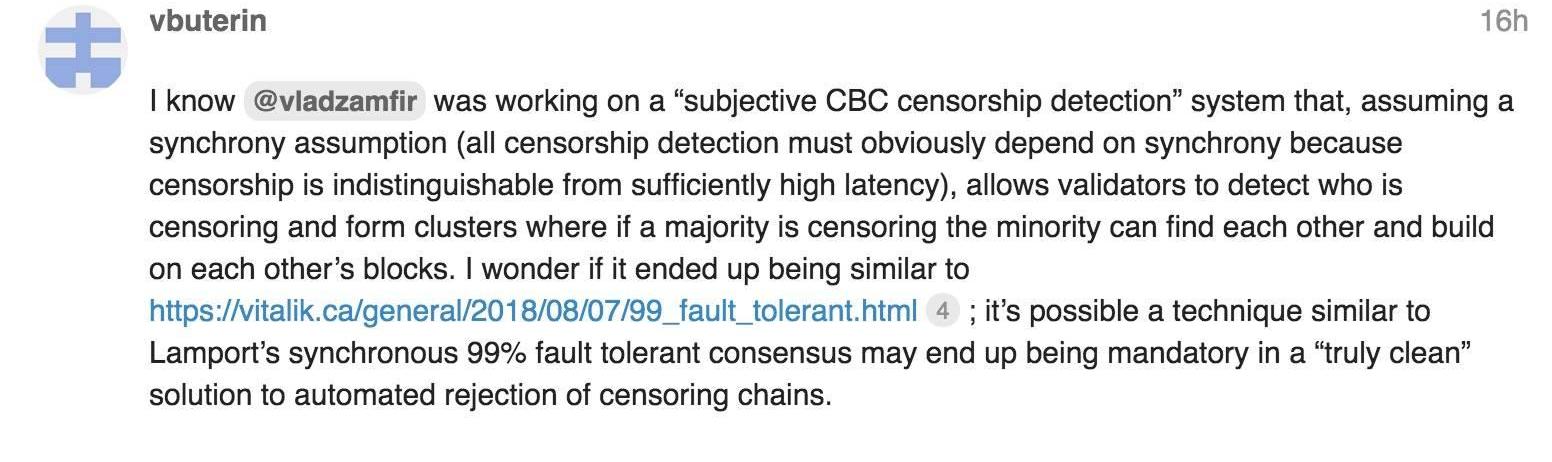

很快,這一討論也引起了以太坊創始人VitalikButerin的關注,其回復道:

“我知道@vladzamfir正在研究一個主觀‘CBC審查檢測’系統,其提出了一個同步性假設,這允許驗證器檢測誰在進行審查,并形成集群,其中如果多數人在進行審查,少數人可以找到對方并建立在對方的區塊上。我想知道它是否最終類似于

https://vitalik.ca/general/2018/08/07/99_fault_tolerance.html;有可能類似于Lamport的同步99%容錯共識的技術,最終會成為自動拒絕審查鏈的強制性解決方案。”

更多討論內容,讀者可訪問原貼:https://ethresear.ch/t/undetectable-censorship-attack-on-fraud-proof-based-layer2-protocols/6492

Tags:LAYER以太坊TRXETHRelayer Network以太坊官網地址STRXtogetherbnb喝醉之后能干嘛

作者:潘致雄 來源:鏈聞 早在2016年,新加坡金融監管機構就推出了ProjectUbin計劃,探索分布式賬本技術.

1900/1/1 0:00:00圖1來源:ITproToday 當前紙質身份的困境 出生證明、護照、戶口簿、身份證—這一系列的身份證件,在人們的生活中扮演著越來越重要的角色.

1900/1/1 0:00:00在過去的1-2年時間里,銀行和金融服務機構已經試驗了大量區塊鏈應用。盡管這些應用中有許多取得了成功,但大多數還沒有進行商業推廣.

1900/1/1 0:00:00巴比特訊,12月3日,“2019CAN大會·萬物互鏈,區塊鏈與全球經濟新格局”在杭州舉行。在下午的圓桌論壇中,FBG資本創始人周碩基、了得資本創始人易理華、時戳資本創始人李宗乘、分布式資本合伙人.

1900/1/1 0:00:00作者:廉藺,朱啟超 作為有觀點認為的第四次工業革命的關鍵技術,區塊鏈具有透明、防篡改、去中心化等特點,在社會生活方面應用廣泛.

1900/1/1 0:00:00MyCrypto的安全主管HarryDenley表示,印度尼西亞、尼日利亞、美國和越南是加密貨幣騙局受害者最多的國家.

1900/1/1 0:00:00