BTC/HKD+5.71%

BTC/HKD+5.71% ETH/HKD+8.24%

ETH/HKD+8.24% LTC/HKD+3.28%

LTC/HKD+3.28% ADA/HKD+6.98%

ADA/HKD+6.98% SOL/HKD+7.87%

SOL/HKD+7.87% XRP/HKD+8.26%

XRP/HKD+8.26%今天下午,加密用戶?3155.eth?發文稱,一些頂級?MEV?機器人正成為黑客的攻擊目標,其「三明治攻擊」中的交易模塊被替換,目前已造成超過2000萬美元的損失,這可能成為整個?MEV?生態系統的主要轉折點。

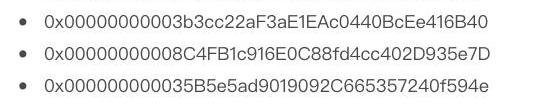

Odaily星球日報查詢發現,黑客攻擊發生在約10小時前,黑客使用了八個錢包地址,對五個MEV機器人實施攻擊,分別是:

根據鏈上分析機構?Lookonchain?統計,目前總損失約2520萬美元,主要涉及五大幣種,具體如下:?7461?個WETH、?530萬美元?USDC、?300萬美元?USDT、?65個WBTC以及170萬美元DAI。

阿聯酋央行將發行CBDC作為其金融轉型計劃的一部分:2月13日消息,阿拉伯聯合酋長國中央銀行 (CBUAE) 計劃推出一種供跨境和國內使用的中央銀行數字貨幣,作為其新推出的第一個金融基礎設施轉型 (FIT) 計劃的一部分。在CBUAE最近的公告中,中央銀行推出了FIT計劃,并強調其旨在支持該國的金融服務業。中央銀行指出,該計劃將促進數字交易,旨在增強阿聯酋作為金融和數字支付中心的競爭力。

FIT計劃的第一階段包括發行CBDC。據中央銀行稱,CBDC的發行將“解決跨境支付的問題和效率低下,并分別幫助推動國內支付的創新。” (Cointelegraph)[2023/2/13 12:04:02]

在了解本次攻擊前,我們首先需要知道什么是MEV以及MEV是如何實現三明治攻擊的?

跨鏈DeFi借貸平臺Arco與互操作性協議Wormhole達成合作:10月29日消息,跨鏈DeFi借貸平臺Arco Protocol宣布與跨鏈互操作性協議Wormhole達成合作,當主網啟動時將在其DApp上線相關代幣。[2022/10/29 11:56:02]

所謂MEV是“礦工可提取價值”或“最大可提取價值”的縮寫。礦工或者驗證者,有能力在區塊內對交易進行排序,從而使得部分交易可以搶先交易。通常的做法是,一些MEV機器人會支付高昂的GAS費用從而獲得驗證者優先排序處理交易,通過價差獲利;當然,也會有驗證者直接下場,沒有支付高昂GAS費用但優先打包自己的交易。

良性的MEV形式是套利、清算,而被?DeFi?玩家詬病的則是「三明治攻擊」,即在原始交易之前就“插隊”進行自己的交易購買資產,然后加價賣給原始購買者。通常而言,bundle可以拆分為三筆交易:?1?)大量買入,?2?)被夾用戶的交易;3?)大量賣出。

NFT評估公司Scratch宣布正式解散該公司原生代幣以適應監管:10月22日消息,NFT研究和評估公司Scratch宣布正式解散該公司原生代幣SCRATCH,以適應不斷變化的監管環境。該公司曾推出過一個實時數據驅動的NFT估值工具,名為Scratch Engine。

關于未來計劃,該公司預計通過出售股權籌集資金,同時也為項目早期采用者提供了擁有公司所有權的機會,SCRATCH代幣持有者可以將代幣轉為新公司股權;用戶也可以繼續保留該代幣,公司將在未來將那些未贖回的SCRATCH代幣換成公司的數字資產。(prnewswire)[2022/10/22 16:35:31]

安全公司Certik告訴Odaily星球日報,本次黑客攻擊之所以能夠成功,在于黑客自己成為驗證器,可以看到MEV機器人的bundle原始信息,從而將第二步替換了成自己的交易,用便宜的Token換走了MEV機器人的資金。

CertiK:微軟高危零日漏洞可執行任意代碼,建議用戶使用硬件錢包:金色財經報道,CertiK安全團隊發現,近日,微軟Office中一個被稱為 \"Follina \"的零日漏洞(編號CVE-2022-30190)被發現。攻擊者可使用微軟的微軟支持診斷工具(MSDT),從遠程URL檢索并執行惡意代碼。微軟Office的系列套件和使用MSDT的產品目前仍有可能受該零日漏洞的影響。

由于該漏洞允許攻擊者繞過密碼保護,通過這種方式,黑客能夠查看并獲得受害者的系統和個人信息。這個零日漏洞允許黑客進一步攻擊,提升黑客在受害者系統里的權限,并獲得對本地系統和運行進程的額外訪問,包括目標用戶的互聯網瀏覽器和瀏覽器插件,如Metamask。CertiK安全團隊建議,正確保護你的設備和個人信息。[2022/6/3 4:00:57]

“為了挖掘交易,驗證者需要訪問某些特定信息,就像在公共mempool一樣,惡意驗證者可以獲取bundle的信息。通常情況下,flashbot驗證者都是可靠的,并且通過了驗證,以增加可信數據來源。但在本次事件中,惡意驗證器獲取了必要信息,從而可以領先于MEV機器人進行行動。”

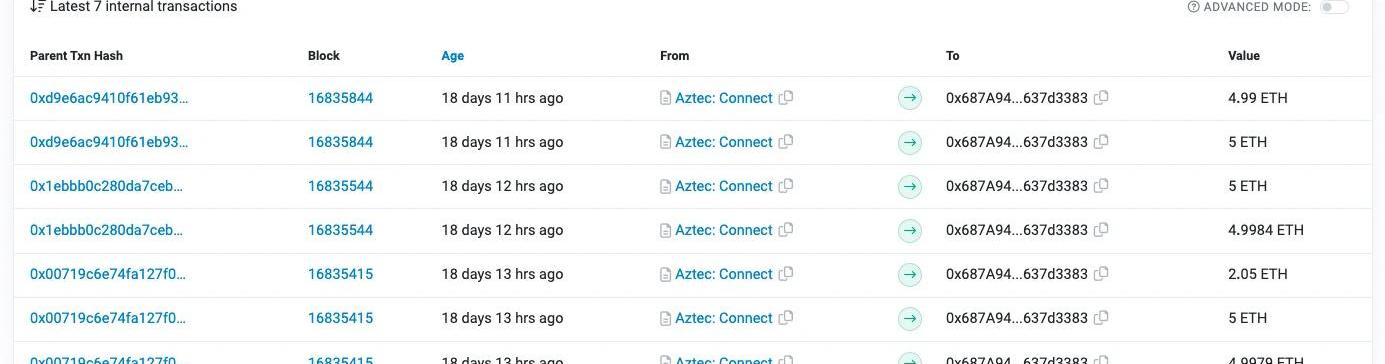

Odaily星球日報查詢鏈上數據發現,以太坊區塊16964664屬于Slot6137846?,由驗證器552061提議,該驗證器的32ETH資金是黑客在18天通過隱私保護協議AztecNetwork進行轉賬,匯入?0x?873?f?73開頭的地址,如下所示:

在完成了前期準備之后,攻擊者會試探MEV機器人是否會搶跑交易。例如下圖中,我們可以看到攻擊者通過0.04WETH試探MEV機器人,勾引MEV機器人進行搶跑套利;發現?Uniswap??V2的ETH/Threshold池中確實有MEV機器人進行監控,并且還會使用其所有的資金進行套利。在此期間,黑客也一直在試探MEV是否使用自己的驗證器進行出塊。

試探成功后,黑客會使用預先在UniswapV3中兌換出來的大量代幣,在低流動性的V2池內進行兌換操作,勾引MEV使用全部的WETH進行搶跑購買不值錢的Threshold代幣;再用Threshold代幣換走MEV機器人投入的所有WETH。由于MEV進行搶跑的WETH已經被攻擊交易兌換出來,所以MEV機器人想要重新換回WETH的操作會執行失敗。

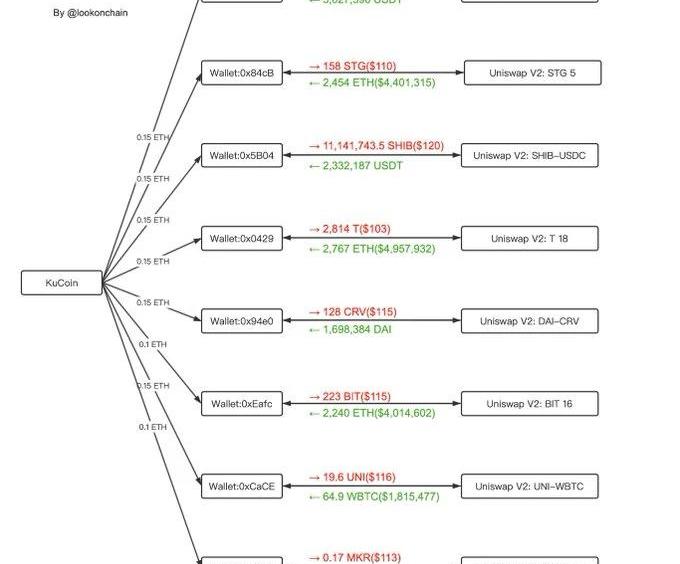

除了上面提到的?Threshold代幣,黑客還還操縱其他七個地址對?UniswapV2池中的AAVE、STG、SHIB、CRV、BIT、UNI以及MKR等七個代幣進行價格操縱,實現獲利,如下所示:

安全公司Beosin認為,黑客能夠成功的原因主要有三個:一是MEV每次在低流動性池中套利會使用自身所有的資金,沒有風險控制;二是V2池流動性不高,并被黑客操縱;三是具有驗證節點權限,可以修改bundle。

本次攻擊事件,也給MEV搜尋者提了個醒,為了避免「三明治攻擊」,需要及時調整交易策略,并選擇一些有驗證歷史記錄的“靠譜”驗證者。目前相關資金已經匯聚到下面三個地址中,等待下一步行動,Odaily星球日報也將持續關注后續動向:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69。

在硅谷銀行倒閉后,美聯儲向銀行借出了3000億美元的緊急資金,這是否足夠?自2020年以來,美聯儲首次緊急為美國銀行體系提供支持.

1900/1/1 0:00:003月31日,由?ETHGlobal主辦的「ScalingEthereum2023?」主題黑客松正式落幕。本屆黑客松最終篩選出了11家決賽入圍項目,涉及了錢包、DeFi、游戲、基礎設施等多個領域.

1900/1/1 0:00:00繼Coinstack備受歡迎的2022年加密貨幣風險投資公司名單發布之后,上周制作了以下報告,對全球頂尖300家加密貨幣風險投資基金進行排名.

1900/1/1 0:00:00事后諸葛亮,看看$Arb發幣的時機第一:先看,$Arb的初使流通量,是55億,而非12億。ArbDAO42億全流通(不可能砸盤),團隊和投資者一年后才開始解鎖.

1900/1/1 0:00:00注:本文來自@BTW0205推特,MarsBit整理如下:最近#Dogecoin上漲,很多朋友讓我分析一下狗狗幣,以及我為什么會在低位去選擇購買一個MemeToken以下這個線程.

1900/1/1 0:00:00隨著ChatGPT的爆紅,ChatGPT創始人SamAltman的加密項目Worldcoin也在沉寂兩年后,重回大眾視野.

1900/1/1 0:00:00