BTC/HKD+1.01%

BTC/HKD+1.01% ETH/HKD+0.98%

ETH/HKD+0.98% LTC/HKD+1.35%

LTC/HKD+1.35% ADA/HKD+4.25%

ADA/HKD+4.25% SOL/HKD+1.84%

SOL/HKD+1.84% XRP/HKD+4.6%

XRP/HKD+4.6%不知道大家是否還記得跨鏈協議Wormhole于2022年2月遭受黑客攻擊這起安全事件,去年Beosin旗下BeosinEagleEye安全風險監控、預警與阻斷平臺監測顯示,?Wormhole?項目方被黑客盜取?12?萬枚?ETH,損失金額約3.26?億美元。

據了解,當時Wormhole協議的開發由交易公司JumpTrading的加密分支JumpCrypto參與,事件發生后,JumpCrypto?宣布投入?12?萬枚?ETH?以彌補?Wormhole?被盜損失,支持?Wormhole?繼續發展。

此后,Wormhole向黑客提出了1000萬美元漏洞賞金和白帽協議方案,以換取資金返還,但黑客似乎并不領情。

而根據blockworks的報道,似乎三天前,這筆資金似乎已經追回,Beosin安全團隊也將過程重新梳理與大家分享。

2023年上半年有100多個加密貨幣rugpulls損失約2.195億美元:金色財經報道,PeckShieldAlert發推稱,在2023年上半年,有100多個加密貨幣rugpulls損失約2.195億美元,與2022年上半年保持相同的速度。[2023/7/21 15:50:10]

據了解,一直以來Wormhole黑客不斷通過各種以太坊應用程序轉移被盜資金,最近開設了兩個Oasis金庫,然而兩個保險庫都使用了Oasis提供的自動化服務。反制的關鍵在于Oasis?自動化合約使用可升級的代理模式,這意味著合約所有者可以隨時更改合約邏輯。

以太坊非零地址數達到91,505,224,創歷史新高:金色財經報道,Glassnode數據顯示,以太坊非零地址數達到91,505,224,創歷史新高。[2022/12/17 21:50:46]

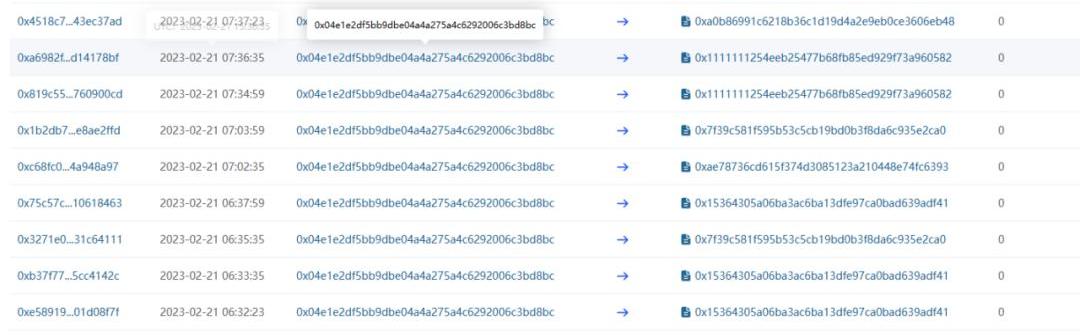

反制攻擊發生于2月21日,當時sender地址(負責執行反制攻擊,似乎歸Jump所有)被添加為Oasis多重簽名的簽名者。Sender地址執行了五筆交易用于反制,隨后從Oasis多重簽名中刪除。sender成為合格簽名者的時間僅為1小時53分鐘。

恢復過程的主要部分發生在第三筆交易中,sender升級了合約,使sender能夠將質押物和借款從30100號金庫中轉移出控制權。Wormhole黑客的錯誤是將30100號金庫的訪問權限授予了一個由多方簽名控制的可升級代理合同。下面是詳細操作。

數名FTX高級員工已離開巴哈馬前往香港:金色財經報道,據前Business Insider記者Bradley Saacks今日披露,在巴哈馬工作的數十名FTX高級員工中,有許多人最近幾天已前往香港或其他地方,離開巴哈馬的人包括在FTX和Alameda Research工作的工程師和交易員,但SBF和大部分“核心圈子”仍未離開。知情人士稱,離開巴哈馬的FTX員工已經搬出了他們居住的奧爾巴尼度假村封閉社區,之所以選擇香港是因為許多人在當地擁有住房,FTX總部在2021年之前一直設在香港,截止目前SBF和FTX沒有回應此事置評請求。(semafor)[2022/11/13 12:59:32]

詳細操作

一些地址別名

Oasis多重簽名(0x85):擁有Oasis代理合約的12個多重簽名中的4個。

去中心化互聯網服務提供商Wayru完成約200萬美元種子輪融資:金色財經報道,去中心化互聯網服務提供商Wayru完成196萬美元種子輪融資,領投方為Borderless Capital,這筆投資將用于該公司2023年的營運資金需求和營銷成本。Wayru 打算建立一個去中心化的互聯網服務,平臺用戶能夠使用商用 WiFi 設備設置節點,并吸引其他用戶連接到節點的網絡區域,最終為網絡服務不足的地區提供低成本 WiFi 替代方案。(cointrust)[2022/5/21 3:31:35]

Holder(0x5f):目前持有回收的資金。

Sender?(0x04):負責執行反利用。

Jump1(0xf8):用DAI為發送方提供資金以償還債務并收回抵押品。通常標記為“WormholeDeployer1”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Jump2(0xf5):從發送方收到剩余的DAI。通常標記為“JumpTrading”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Sender首先初始化一些參數以啟動攻擊。然后,Sender利用其在OasisMultisig上的特權,通過ServiceRegistry將更改延遲更新為0,從而允許它即時更新代理合約地址。Sender部署了兩個新的合約Authorizer和Executor,這些合約用于欺騙協議。Sender利用其繞過時間延遲的能力,更新OasisServiceRegistry,使其能夠調用Authorizer和Executor代替兩個關鍵的Oasis合約。然后將AutomationExecutor代理地址更新,使Sender完全控制30100金庫。

接下來是反攻擊的過程。Sender必須關閉30100金庫并將其遷移到由OasisMultisig控制的新金庫中。

首先OasisMultisig調用AutomationExecutor合約,從而完全控制30100金庫。

然后調用Authorizer合約,這會使協議認為30100金庫?可以合法地被Sender關閉。Authorizer成功通過驗證步驟。

再次調用Executor合約,創建一個新的30231金庫,將抵押品和借入的DAI從30100金庫遷移到30231金庫,并將30231的所有權轉移給OasisMultisig。

最后將120,695.43的wstETH抵押品和76.39M的借入DAI從30100金庫移動到30231金庫。Authorizer合約再次被調用,以驗證30100金庫已關閉,最后,Sender將代理合約恢復到其原始地址,任務完成。

Figure1?sender?transfer

Beosin總結

Oasis協議的漏洞利用的過程中。Wormhole黑客將30100金庫的訪問權限交給了由多簽控制的可升級代理合約。在整個過程中,Authorizer合約和Executor合約扮演了關鍵角色,但如果沒有通過升級AutomationExecutor代理提供的完全控制,攻擊將不可能實現。

一旦Sender完成了反制攻擊,它就從OasisMultisig中被移除。僅在30分鐘后,Sender就開始從Jump1收到DAI。Jump1總共發送了80MDAI。Sender用78.3MDAI來清算新創建的金庫中的貸款,其余部分則發送給Jump2。

在清除DAI債務之后,抵押品從wstETH和rETHVaults中提取并發送給Holder。自從到達Holder的時間以來,這些資產就沒有移動過。

Tags:SENENDASIOASSensible Finance[OLD]Animal Friends UnitedBASIEternal Oasis

MarsBitCryptoDaily2023年2月9日 一、?今日要聞 消息人士:SEC或將加大對投資數字資產的風險投資基金審查力度據theblock報道,消息人士表示,自FTX破產之后.

1900/1/1 0:00:00應用鏈 價值可能會增加到離消費者更近的應用鏈層,而不是胖協議層。應用鏈使區塊鏈技術的產品與市場契合,企業家希望垂直整合整個體驗.

1900/1/1 0:00:00概要 公鏈賽道競爭激烈,新的資金和團隊仍在源源不斷進入該領域。目前發展方向包括:以太坊基礎上的Level2如Optimistic、Arbitrum等;以Aptos、Sui等為代表的Move系的高.

1900/1/1 0:00:00該報告由NFTGoResearch授權MarsBit發布,由于報告全文較長,將分五個部分發布。NFT從誕生到如今的火熱發展,僅過去短短幾年的時間.

1900/1/1 0:00:00為什么說下個NFT牛市將由「消費品市場」主導?這是一則發散性討論的線程,由我個人碎片式的思考和其他NFT品牌的案例進行補充說明.

1900/1/1 0:00:00注:本文來自@V1JeromeLoo推特,MarsBit整理如下:作為一個NFT愛好者,在$Blur即將上線之際.

1900/1/1 0:00:00