BTC/HKD+2.36%

BTC/HKD+2.36% ETH/HKD+4.84%

ETH/HKD+4.84% LTC/HKD+2.34%

LTC/HKD+2.34% ADA/HKD+5.1%

ADA/HKD+5.1% SOL/HKD+2.32%

SOL/HKD+2.32% XRP/HKD+3.12%

XRP/HKD+3.12%不管喜歡與否,我們都正在轉向公共云。為什么呢?因為這樣構建信息系統的成本通常要低得多,我們就不必擔心在硬件上的投資。

KMS(密鑰管理存儲)

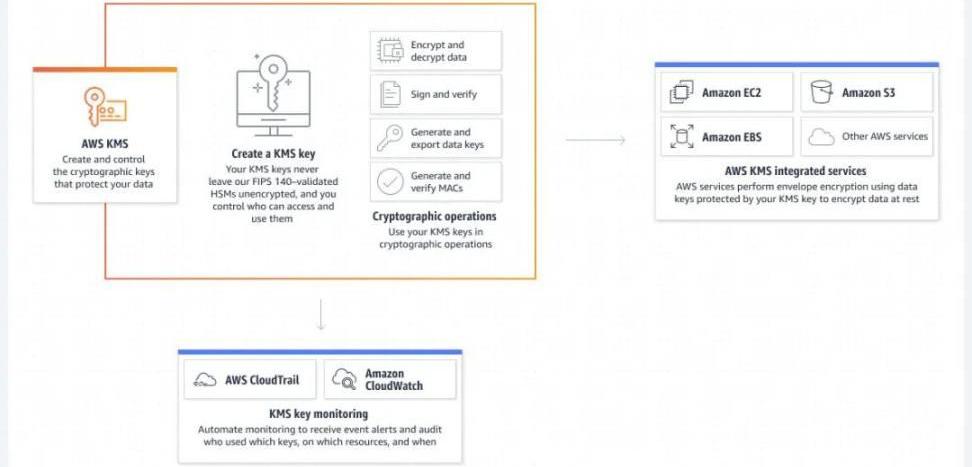

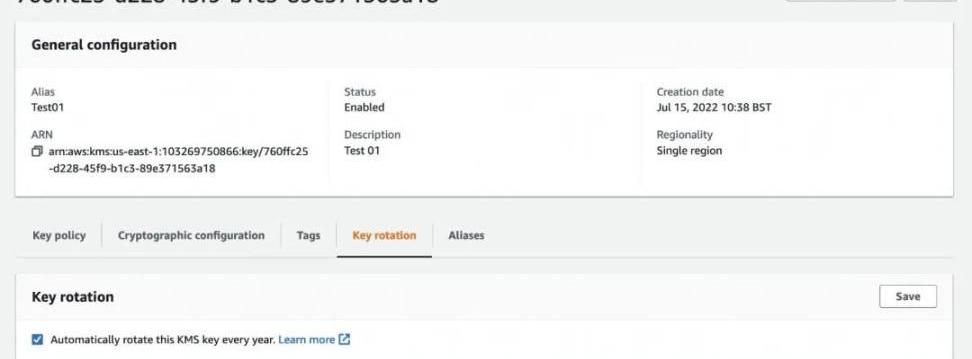

在AWS云中,我們使用KMS(密鑰管理存儲)來創建密鑰(圖1),然后可以使用密鑰來加密/解密數據、簽名/驗證簽名、導出數據密鑰和生成/驗證MAC(消息身份驗證碼)。

圖1:AWSKMS

總的來說,我們有AWS管理的密鑰(例如Lambda服務)、客戶管理的密鑰(這些是由客戶創建和管理的)和自定義密鑰存儲(這些是客戶完全控制密鑰的密鑰存儲)。

報告:加密貨幣和區塊鏈行業Q2投資額為23.2億美元,是2020年Q4以來新低:金色財經報道,Galaxy Research發布了2023年Q2加密貨幣和區塊鏈風險投資報告。加密貨幣和區塊鏈行業在2023年第二季度的投資額為23.2億美元,創下了新的周期低點,也是2020年第四季度以來的最低水平。

2023年第二季度,美國公司籌集了所有加密貨幣風險投資資金的45%,其次是英國(7.7%)、新加坡(5.7%)和韓國(5.4%)。

加密貨幣或區塊鏈風險投資交易的投前估值中位數降至1793萬美元,為2022年第一季度以來的最低水平。

交易、交易所、投資和借貸初創公司在2023年第二季度籌集了最多的風險投資資金(4.73億美元,占已部署資本的20%)。Web3、NFT、游戲、DAO和元宇宙初創公司籌集了第二多資金,達4.42億美元,占2023年第二季度部署的所有風險投資的19%。[2023/7/15 10:55:58]

AWS可以使用哪些密鑰類型?

美國銀行家協會敦促立法者監管穩定幣發行商:金色財經報道,美國銀行家協會 (ABA) 敦促立法者監管像銀行這樣的穩定幣發行商,并認為本周要討論的兩項關于這個問題的法案“達不到要求”。

周四,眾議院金融服務數字資產、金融技術和包容性小組委員會就兩項關于穩定幣監管的法案進行了辯論,一項由委員會主席Patrick McHenry提出,另一項由高級成員Maxine Waters提出。\u2028\u2028ABA 表示,雖然它支持這兩項法案的部分內容,但它們在幾個方面存在不足。\u2028\u2028具體來說,McHenry 并未將金融穩定性作為監管機構在評估支付穩定幣發行商申請時必須考慮的一個因素。此外,這兩項法案都沒有對發行商進行公開披露,也沒有要求第三方對準備金進行審計。[2023/5/19 15:12:21]

可以將密鑰用于ECS(計算)、EBS和S3(存儲)以及一系列其他服務。總的來說,我們使用對稱密鑰或RSA密鑰對來進行加密和解密。對稱密鑰使用AES加密,而RSA使用2K、3K或4K密鑰,并使用「RSAES_OAEP_SHA_1」或「RSAES_OAEP_SHA_256」填充。使用RSA,我們用公鑰加密,用私鑰解密。對于簽名,我們可以使用RSA或ECC簽名。對于RSA,我們有2K、3K或4K密鑰,而ECC簽名使用NISTP256、NISTP384、NISTP521和SECGP256k1(在比特幣和以太坊中使用)。

Circle CEO:美國的銀行系統風險和加密監管正在影響USDC市值:4月26日消息,Circle首席執行官Jeremy Allaire在接受采訪時表示,在銀行系統和監管方面的挑戰中,投資者推動“將風險從美國轉移出去”,這導致穩定幣USDC的市值下跌。Allaire稱,“我們在全球范圍內看到了對美國銀行系統的極大關注,并看到了對美國監管環境的擔憂。”CoinGecko數據顯示,USDC市值從去年6月超過560億美元的峰值跌至307億美元左右。(彭博社)[2023/4/26 14:27:35]

AWS可以訪問自己的密鑰嗎?

KMS使用符合FIPS140-2的硬件安全模塊(HSM),AWS員工(或任何其他客戶)無法訪問這些模塊。它們永遠不會出現在任何磁盤或備份中,只存在于HSM的內存中,并且只在使用時加載。此外,密鑰可以被限制在世界的一個區域(除非由用戶定義)。

Gemini交易所570萬用戶信息遭泄露:12月14日消息,由Winklevoss兄弟創立的Gemini交易所被爆用戶信息遭到泄漏,涉及570萬用戶,目前這些信息已被用戶上傳至breached平臺供人免費下載。[2022/12/14 21:44:51]

對于對稱密鑰,密鑰永遠不會出現在HSM之外,對于非對稱密鑰(公鑰加密),私鑰在HSM內部階段,只有公鑰被導出到外部。

如何審計加密密鑰的使用情況?

從安全性和成本的角度來看,審計加密密鑰的使用方式非常重要。如圖1所示,我們可以啟用CloudWatch,它將顯示如何以及何時使用加密密鑰。

如果我們誤刪了密鑰(或被黑客入侵)會發生什么?

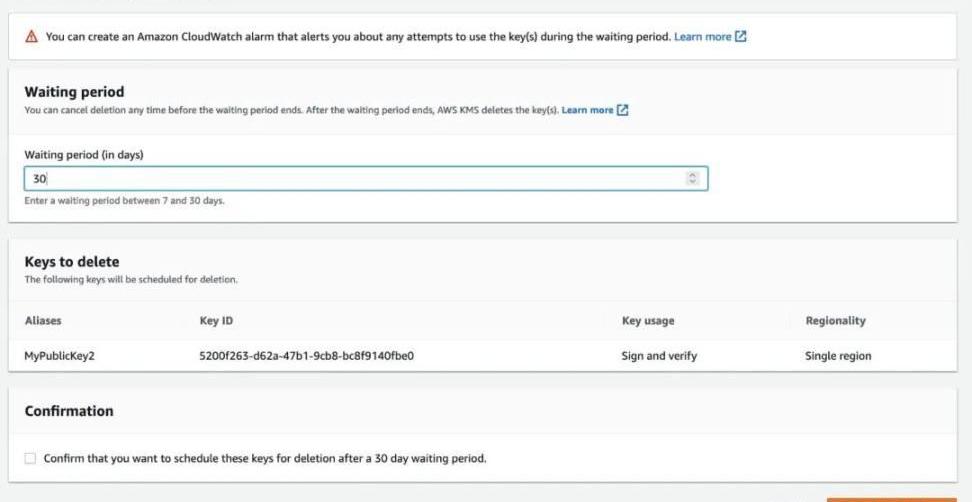

加密密鑰最嚴重的問題之一是密鑰在哪里被刪除。惡意行為者都可以刪除密鑰。可設置的密鑰刪除時間最短為7天(最多為30天):

這種刪除的延遲意味著日志將標識一個密鑰將被刪除,如果刪除錯誤,則很有可能被捕獲。必須記住,我們將無法解密由已刪除的密鑰加密的數據。

我不信任AWS,我能有自己的HSM嗎?

雖然KMS使用HSM,但組織也可以使用CloudHSM集群創建自己的HSM。在KMS中創建一個密鑰,然后將其存儲在集群中:

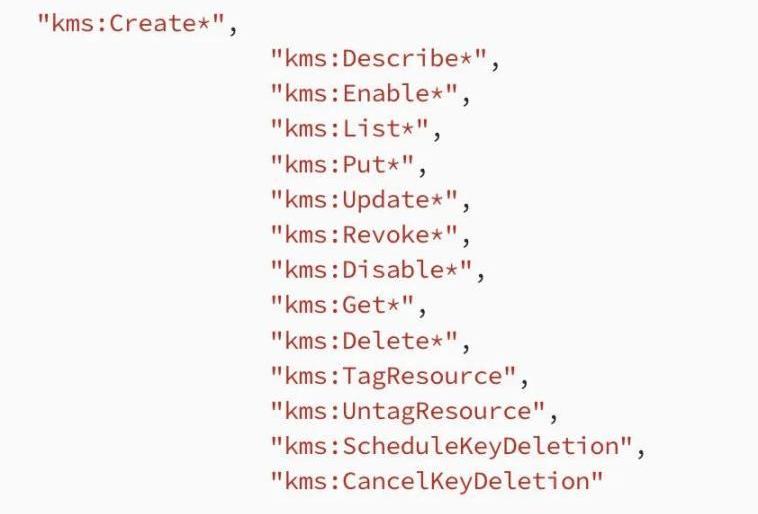

我們是否限制了對管理和使用的訪問?

加密密鑰是皇冠上的寶石,訪問云中的密鑰可以訪問敏感數據,或簽署有效的交易。一個用例是分離密鑰管理者和密鑰用戶。在本例中,我們可以定義密鑰管理(KEY_ADMINISTRATOR)角色并限制對密鑰使用的訪問。這些密鑰管理者可以執行創建、撤銷、放置、獲取、列出和禁用密鑰的操作,例如:

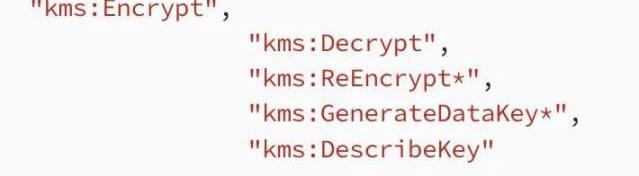

然后,我們可以定義密鑰的使用權限,例如使用KEY_WORKER角色。對該角色的操作可以是:

WORKER不能創建或刪除密鑰,而ADMINISTRATOR不能加密或解密數據。

總的來說,最小訪問權限規則是其核心,其通過定義密鑰管理和使用角色來簡化用戶訪問。然后將用戶添加到這些角色中。

我可以進行密鑰輪換嗎?

手動更新密鑰并不是一件很好的事情,而且有些人可能可以訪問以前的密鑰。解決這個問題的一種方法是實現密鑰輪換,即密鑰每年自動更換。但是,如果我們使用以前使用的密鑰進行了加密呢?KMS保留所有以前的密鑰,并會根據需要使用它們。密鑰輪換的使用記錄在CloudWatch和CloudTrail上。

密鑰管理基礎設施是否符合PCIDSSLevel1、FIPS140-2和HIPAA?

許多系統的一個密鑰元素是遵從合規標準。KMS符合PCIDSSLevel1、FIPS140-2、FedRAMP、HIPAA和其他定義。AWSKMS(密鑰管理系統)加密模塊與FIPS140-2Level2匹配,其中一些元素與Level3匹配——包括物理安全方面。

結論

規則很簡單,而且是不需要信任的。

以太坊合并之后,以太坊網絡已由PoW切換到了PoS共識機制,PoS培育了一個由參與者組成的質押生態系統,以太坊網絡將由質押32個及以上ETH的驗證者保護,替代之前以太坊礦工的角色.

1900/1/1 0:00:00一、從Layer1到Layer3Layer1是底層區塊鏈。Ethereum、Bitcoin、Solana等公鏈都是Layer1區塊鏈,它們是區塊鏈網絡的基礎,各種Layer2都搭建在這些公鏈之上.

1900/1/1 0:00:0012?月6日,上任僅兩個月的?Sushi新任“主廚”JaredGrey于治理論壇發起了一項新提案.

1900/1/1 0:00:00開源世紀新質押池即將上線,開源世紀是OSC的質押平臺,社區一直在尋求更多的STAKING機會,平臺積極落地生態.

1900/1/1 0:00:00FTX爆雷,帝國坍塌,一系列頭部平臺遭受重創,做市商和借貸成為重災區:Alameda作為加密貨幣行業最大的做市商之一,在這場鬧劇中覆滅.

1900/1/1 0:00:00據DuneAnalytics最新數據顯示,Reddit于Polygon網絡發行的NFT系列RedditCollectibleAvatar銷售總量已突破9萬筆,在12月7日達到94,338筆.

1900/1/1 0:00:00